对某公司渗透实测

前言

这阵子练习太多的CTF有点乏了,打算回头看看老本行,但是碍于本人太菜了😭,只能找找相对简单,大师傅们不屑一顾的站点,于是乎在我不经意间发现了某公司网站

漏掉的点

起初我是奔着弱口令去的,但对该公司的后台管理系统疯狂尝试了半天后无果,你以为我就这样放弃了吗?那你真的是猜的很准。

于是我又回到公司主页,随手在url 里添加了id 参数,不试不知道,一试吓一跳。当将数值取1 时页面有反馈

尝试注入

在发现参数可改且有不同反馈之后进行下一步测试

先试试不考虑过滤的查显示位 sql 语句

1 | ?id=-1 union select 1,2,3,4,5-- - |

意不意外,惊不惊喜?该公司网站并没有对敏感字符做过滤,于是乎我们就查到了一些数据库里的信息。

发现数据库中存在 admin表,表中有 id,username,password,quanxian 参数

废话不多说,赶紧看一下

1 | ?id=-1 union select 1,(select group_concat(concat(id,0x7e,username,0x3A,password,0x3A,quanxian,0x7e)) from admin),3,4,5 |

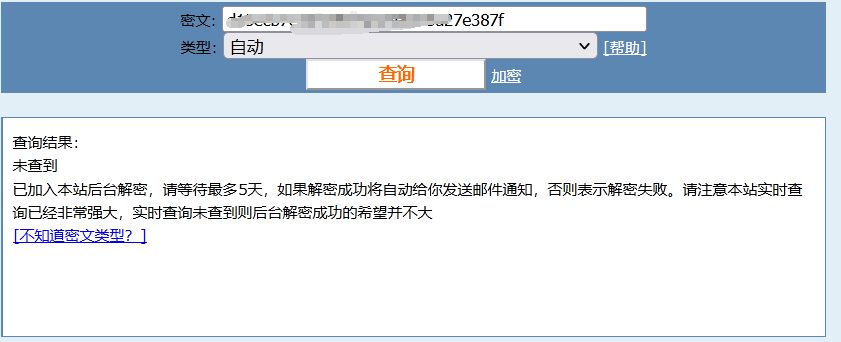

可以看到用户名为 nie 的具有admin权限,心里美滋滋,解密后就可以登录后台啦嘿嘿。密码是加密过的

于是反手就是丢解密工具里去了。。。。。。

真服了。。。。。。

既然解密未果,那此次的渗透就到此为止啦 ~

总结

对目标漏洞的寻找要全方位,不放过任何一个细节

本地搜索